Campaña de pesca submarina se aprovecha de los temores de coronavirus para difundir el infostealer de Lokibot

El cibercrimen relacionado con el coronavirus se ha disparado en los últimos meses. Las personas maliciosas abandonan la decencia humana y aprovechan el estado de pánico del mundo y la constante necesidad de información. Los ataques cibernéticos están en aumento.

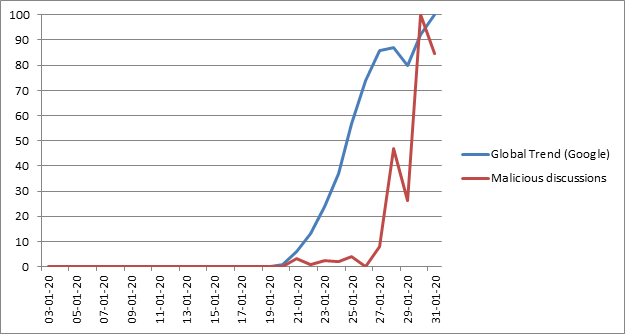

Como puede ver en el cuadro a continuación, las búsquedas de tendencias parecen superponerse. Una línea representa la búsqueda general de Coronavirus por parte de Google Trends, y la otra muestra discusiones en redes sociales sobre ciberseguridad y cibercrimen relacionados con Coronavirus.

Comparación entre las tendencias de Coronavirus: el virus y el malware. Fuente: blog.checkpoint.com

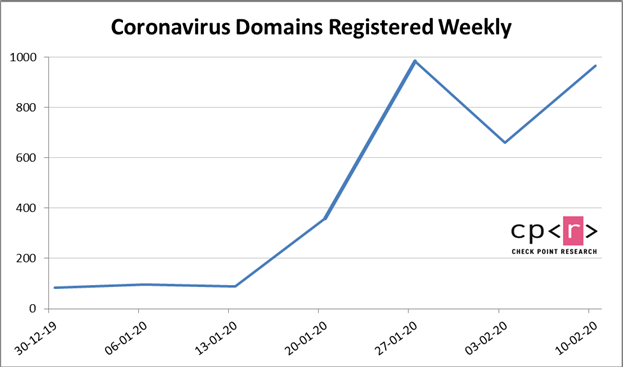

También puede ver el aumento de sitios web recién registrados con nombres de dominio relacionados con Coronavirus.

Aumento notable de los dominios registrados conectados a Coronavirus. Fuente: blog.checkpoint.com

Naturalmente, es más que probable que no todos estos sitios estén relacionados con el cibercrimen. De todos modos, el aumento no debe ser ignorado ya que los ataques de malware relacionados con Coronavirus se han disparado de una manera igualmente formidable.

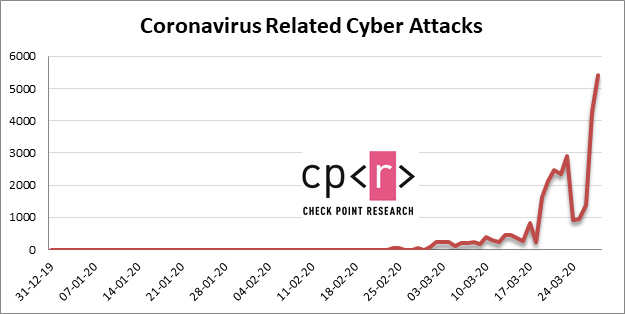

Ataques relacionados con el coronavirus en los últimos meses. Fuente: blog.checkpoint.com

Los ciberdelincuentes se aprovechan de los temores de las personas para difundir el malware que roba información. Lo último de una larga serie de estafas, respaldando la pandemia de coronavirus, involucra la infección de Lokibot. Las personas maliciosas aprovechan el hecho de que los ojos de todos permanecen pegados al desarrollo de COVID-19, y la mayoría de las personas asolan cada fragmento de noticias, incluso remotamente relacionadas con el Coronavirus. Estos ladrones lo usan para su ventaja y se benefician de la necesidad de información de las masas. Han elaborado un correo electrónico de pesca submarina, llevando la amenaza del troyano Lokibot.

Para dar mayor legitimidad a su farsa, los delincuentes cibernéticos detrás del engaño, utilizan la marca registrada de la Organización Mundial de la Salud (OMS). Actúa como un señuelo que atrae a tantas víctimas como sea posible para caer en estas falsedades. Y, sin darse cuenta, invitando a malware a su máquina. Estos delincuentes prometen proporcionar información relacionada con el coronavirus, y eso es algo que toda persona anhela en el momento de esta aterradora pandemia. La gente está asustada e insegura de lo que está sucediendo y lo que está por venir. Los cibercriminales explotan esos miedos .

Table of Contents

Cuidado con la difusión de información errónea

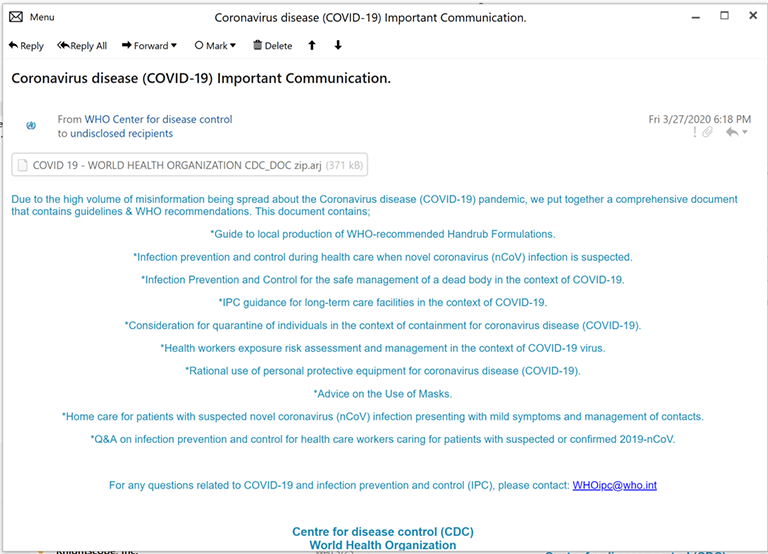

¡Sobre todo, debes darte cuenta de que este correo electrónico falso no proviene de la OMS! No es confiable ni legítimo. Su objetivo es parecer lo suficientemente confiable como para que sigas sus instrucciones. Y, al hacerlo, para permitir que el malware se enganche en el correo electrónico a su PC.

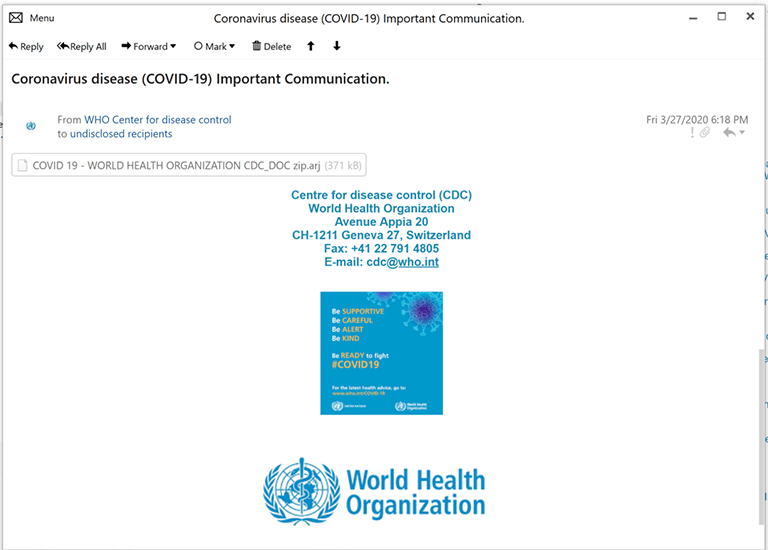

Irónicamente, el correo electrónico que estas personas le envían en su intento de desatar una infección en su sistema tiene que ver con información errónea. Así es. Los estafadores afirman abordar la propagación de información errónea. Está repleto de mensajes de texto sobre los peligros de la información errónea, sugerencias, recomendaciones sobre qué hacer si lo enfrenta y varios puntos sobre el control de infecciones. Cada palabra del correo electrónico tiene como objetivo ganar su confianza y mantener su atención. El mensaje completo está en inglés, pero algunos errores gramaticales y de puntuación notables sugieren que las personas que lo escribieron no lo tienen como su primer idioma. También hicieron un error más significativo. Como se mencionó, los cibercriminales afirman que el correo electrónico proviene de la OMS. El correo electrónico dice que es del Centro para el Control de Enfermedades de la OMS, que es una combinación de las dos principales organizaciones de atención médica de la OMS y los Centros para el Control y la Prevención de Enfermedades (CDC).

Su mentira cuidadosamente elaborada contiene un archivo adjunto, que se recomienda descargar. Si lo descargas y lo ejecutas, estás en problemas ya que eso libera el Lokibot Infostealer en tu sistema. Y ese troyano es cualquier cosa menos un compañero deseable.

Proceso de infiltración de Lokibot

El asunto del correo electrónico es bastante atractivo. Los delincuentes lo han llamado 'Comunicación importante de la enfermedad del coronavirus (COVID-19) [.]' Con la esperanza de enganchar a la mayor cantidad posible de personas para abrirla.

El archivo adjunto lleva el nombre 'COVID_19- ORGANIZACIÓN MUNDIAL DE LA SALUD CDC_DOC.zip.arj'.

El correo electrónico en cuestión. Fuente: fortinet.com

La falsa marca registrada de la OMS que acompaña al correo electrónico. Fuente: fortinet.com

ARJ es un formato de compresión, que se utiliza para crear archivos comprimidos altamente eficientes. Puede abrir el archivo comprimido con 7-Zip. Los delincuentes, detrás del esquema, usan el formato ARJ con la esperanza de que induzca a las personas a abrirlo, ya que no es un archivo 'exe' como la mayoría de los otros estafadores recurren cuando intentan propagar sus infecciones. Pero tan pronto como haga clic en el archivo adjunto y descomprima el archivo, verá aparecer un archivo 'exe'. El archivo se transforma en uno que en lugar de 'Doc.zip.arj' tiene una extensión 'DOC.pdf.exe'.

Tras la ejecución del archivo malicioso, el Infostealer de Lokibot se abre paso en su sistema y se produce la corrupción. La infección levanta una serie de credenciales de su máquina. La lista es extensa e incluye contraseñas de todo tipo: las almacenadas en el navegador y las de correo electrónico almacenadas, así como las credenciales FTP. Todo su diseño gira en torno a la recolección de datos confidenciales de usted. Luego, una vez que le roba esa información, el malware procede a entregarla a los servidores de comando y control (C&C) de los atacantes. Los datos se filtran a la URL 'hxxp: // bslines [.] Xyz / copy / five / fre.php'.

La vuelta al mundo en menos de treinta días.

Esta campaña de pesca submarina relacionada con Coronavirus no ha existido por mucho tiempo. Primero se detectó a fines de marzo, con algunos informes que indicaban el 27 de marzo como la fecha exacta del descubrimiento. Desde entonces, en un período de tiempo relativamente breve, el ataque ha cobrado bastantes víctimas. Se ha globalizado, con objetivos en Austria, Alemania, Turquía, Estados Unidos y Portugal. Estos son los países con la mayor cantidad de incidentes reportados, pero la lista de objetivos no termina ahí. La campaña también se ha extendido a Canadá, España, Bélgica, Italia y Puerto Rico.

Como está claro, las tácticas del troyano son simples pero bastante efectivas. No subestimes el daño que puede hacer. Lokibot se ha ganado su reputación de ser astuto y eficiente. Tanto es así, que hay bastantes versiones de él flotando en la web oscura para la venta. Los foros del mercado negro comercializan a Lokibot como una contraseña y un ladrón de billeteras de criptomonedas. Incluso puede convertirse en el orgulloso propietario de uno, por un precio tan pequeño como $ 300.