Spearphishing-Kampagne nutzt die Befürchtungen des Coronavirus, um den Lokibot-Infostealer zu verbreiten

Die Internetkriminalität im Zusammenhang mit Coronaviren ist in den letzten Monaten in die Höhe geschossen. Böswillige Menschen verlassen den menschlichen Anstand und nutzen den panischen Zustand der Welt und das ständige Bedürfnis nach Informationen. Cyber-Angriffe nehmen zu.

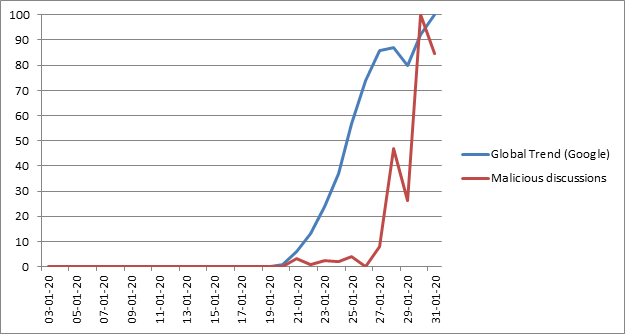

Wie Sie in der folgenden Tabelle sehen können, scheinen sich die Trendsuchen zu überschneiden. Eine Zeile stellt die Gesamtsuche nach Coronavirus durch Google Trends dar und die andere zeigt Social-Media-Diskussionen zu Cybersicherheit und Cyberkriminalität im Zusammenhang mit Coronavirus.

Vergleich zwischen den Coronavirus-Trends - dem Virus und der Malware. Quelle: blog.checkpoint.com

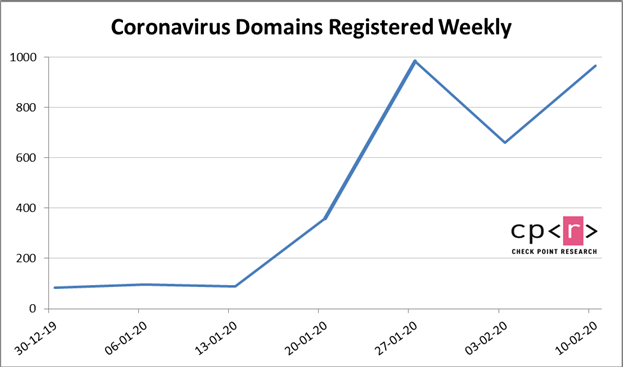

Sie können auch die Spitze neu registrierter Websites mit Domainnamen im Zusammenhang mit Coronavirus sehen.

Deutliche Zunahme registrierter mit Coronavirus verbundener Domänen. Quelle: blog.checkpoint.com

Natürlich ist es mehr als wahrscheinlich, dass sich nicht alle dieser Websites auf Cyberkriminalität beziehen. Unabhängig davon sollte der Anstieg nicht ignoriert werden, da Coronavirus-bezogene Malware-Angriffe auf ebenso beeindruckende Weise zugenommen haben.

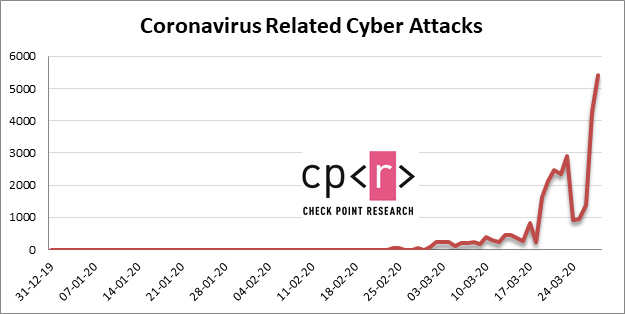

Coronavirus-bezogene Angriffe in den letzten Monaten. Quelle: blog.checkpoint.com

Cyberkriminelle machen sich die Ängste der Menschen zunutze, Malware zu verbreiten, die Informationen stiehlt. Das Neueste in einer langen Reihe von Betrügereien, die sich auf die Coronavirus-Pandemie stützen, betrifft die Lokibot-Infektion. Böswillige Personen profitieren von der Tatsache, dass alle Augen auf die COVID-19-Entwicklung gerichtet bleiben und die meisten Menschen jede Menge Nachrichten verwüsten, selbst wenn sie im Zusammenhang mit Coronavirus stehen. Diese Gauner nutzen dies zu ihrem Vorteil und profitieren vom Informationsbedürfnis der Massen. Sie haben eine Spearphishing-E-Mail mit der Lokibot-Trojaner-Bedrohung erstellt.

Um ihrer Täuschung, den Cybercrooks, die hinter der Täuschung stehen, weitere Legitimität zu verleihen, verwenden Sie die Marke der Weltgesundheitsorganisation (WHO). Es ist ein Köder, der so viele Opfer wie möglich dazu bringt, auf diese Lügen hereinzufallen. Und unabsichtlich Malware auf ihren Computer einladen. Diese Gauner versprechen, Informationen im Zusammenhang mit Coronaviren bereitzustellen, und das ist etwas, wonach sich jeder Mensch zum Zeitpunkt dieser beängstigenden Pandemie sehnt. Die Menschen sind verängstigt und unsicher, was passiert und was kommen wird. Cyberkriminelle nutzen diese Ängste aus .

Table of Contents

Achten Sie auf die Verbreitung von Fehlinformationen

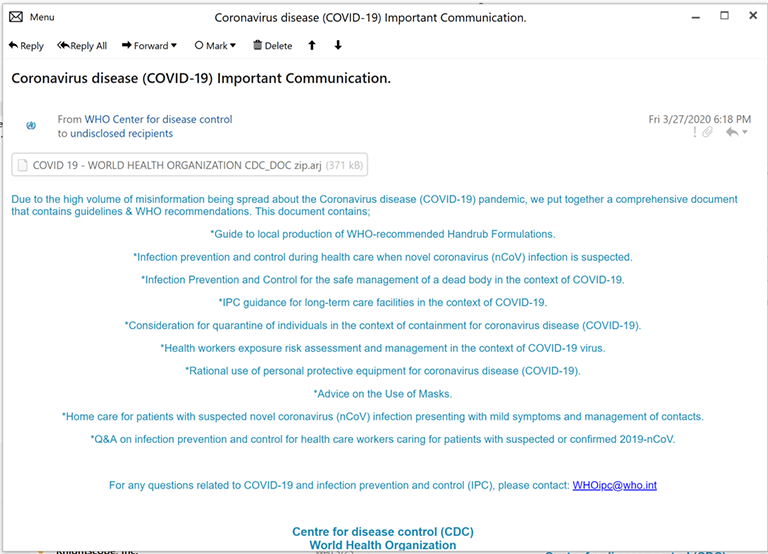

Vor allem müssen Sie sich darüber im Klaren sein, dass diese gefälschte E-Mail nicht von der WHO stammt! Es ist weder zuverlässig noch legitim. Ihr Ziel ist es, vertrauenswürdig genug auszusehen, damit Sie den Anweisungen folgen. Auf diese Weise können Sie die Malware, die in der E-Mail gespeichert ist, auf Ihrem PC speichern.

Ironischerweise hat die E-Mail, die diese Leute Ihnen senden, um eine Infektion auf Ihrem System auszulösen, mit Fehlinformationen zu tun. Stimmt. Die Betrüger behaupten, die Verbreitung von Fehlinformationen anzugehen. Es steckt voller Text über die Gefahren von Fehlinformationen, Vorschläge, Empfehlungen, was zu tun ist, wenn Sie sich damit auseinandersetzen, und verschiedene Punkte zur Infektionskontrolle. Jedes Wort der E-Mail zielt darauf ab, Ihr Vertrauen zu verdienen und Ihre Aufmerksamkeit zu behalten. Die gesamte Nachricht ist in Englisch, aber einige auffällige Grammatik- und Interpunktionsfehler deuten darauf hin, dass die Personen, die sie geschrieben haben, sie nicht als Muttersprache haben. Sie machten auch eine bedeutendere Gaffe. Wie bereits erwähnt, behaupten die Cyberkriminellen, die E-Mail stamme von der WHO. Die E-Mail besagt, dass es vom WHO-Zentrum für die Kontrolle von Krankheiten stammt, einer Mischung aus den beiden großen Gesundheitsorganisationen WHO und den Zentren für die Kontrolle und Prävention von Krankheiten (CDC).

Ihre sorgfältig ausgearbeitete Lüge enthält einen Anhang, den Sie herunterladen müssen. Wenn Sie es herunterladen und ausführen, sind Sie in Schwierigkeiten, da dadurch der Lokibot Infostealer in Ihr System freigesetzt wird. Und dieser Trojaner ist alles andere als ein begehrenswerter Begleiter.

Infiltrationsprozess von Lokibot

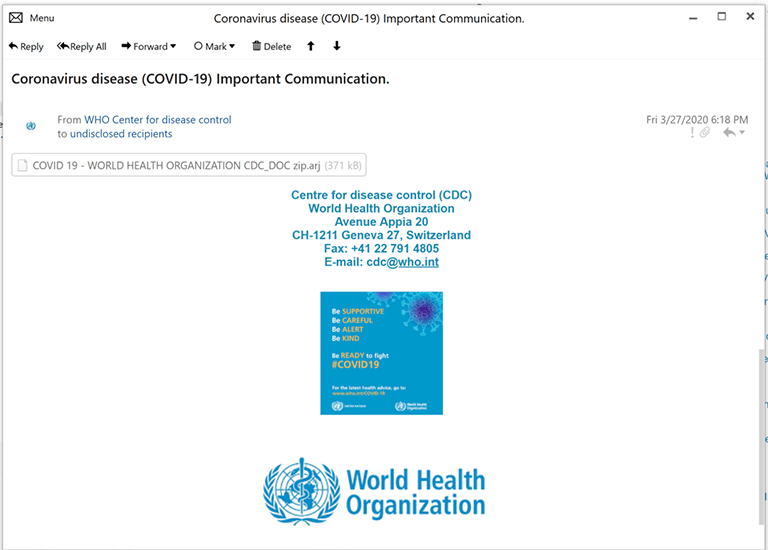

Die Betreffzeile der E-Mail ist sehr verlockend. Die Gauner haben es "Coronavirus-Krankheit (COVID-19) Wichtige Kommunikation [.]" Genannt, in der Hoffnung, so viele Menschen wie möglich dazu zu bringen, es zu öffnen.

Der Anhang trägt den Namen 'COVID_19- WORLD HEALTH ORGANISATION CDC_DOC.zip.arj'.

Die betreffende E-Mail. Quelle: fortinet.com

Die gefälschte Marke der WHO, die der E-Mail beiliegt. Quelle: fortinet.com

ARJ ist ein Komprimierungsformat, mit dem hocheffiziente komprimierte Archive erstellt werden. Sie können die komprimierte Datei mit 7-Zip öffnen. Die Gauner, die hinter dem Schema stehen, verwenden das ARJ-Format in der Hoffnung, dass es die Leute dazu veranlasst, es zu öffnen, da es keine Exe-Datei ist, an die sich die meisten anderen Betrüger wenden, wenn sie versuchen, ihre Infektionen zu verbreiten. Sobald Sie jedoch auf den Anhang klicken und die Datei dekomprimieren, wird eine 'exe'-Datei angezeigt. Die Datei wird in eine Datei umgewandelt, die anstelle von 'Doc.zip.arj' die Erweiterung 'DOC.pdf.exe' hat.

Nach der Ausführung der schädlichen Datei gelangt der Lokibot Infostealer in Ihr System, und es kommt zu Beschädigungen. Durch die Infektion werden eine Reihe von Anmeldeinformationen von Ihrem Computer entfernt. Die Liste ist umfangreich und enthält Kennwörter aller Art - im Browser gespeicherte und gespeicherte E-Mail-Kennwörter sowie FTP-Anmeldeinformationen. Das gesamte Design dreht sich um das Sammeln sensibler Daten von Ihnen. Sobald diese Informationen von Ihnen gestohlen wurden, werden sie von der Malware an die Befehls- und Kontrollserver (C & C) der Angreifer weitergeleitet. Die Daten werden an die URL 'hxxp: // bslines [.] Xyz / copy / five / fre.php' exfiltriert.

In weniger als dreißig Tagen um die Welt.

Diese Coronavirus-bezogene Spearphishing-Kampagne gibt es noch nicht lange. Es wurde erstmals Ende März entdeckt, wobei in einigen Berichten der 27. März als genaues Entdeckungsdatum angegeben wurde. Seitdem hat der Angriff in relativ kurzer Zeit einige Opfer gefordert. Es ist global geworden, mit Zielen in Österreich, Deutschland, der Türkei, den Vereinigten Staaten und Portugal. Dies sind die Länder mit der höchsten Anzahl gemeldeter Vorfälle, aber die Zielliste endet nicht dort. Die Kampagne hat sich auch auf Kanada, Spanien, Belgien, Italien und Puerto Rico ausgeweitet.

Wie zu sehen ist, ist die Taktik des Trojaners einfach, aber sehr effektiv. Unterschätzen Sie nicht den Schaden, den es anrichten kann. Lokibot hat sich den Ruf erarbeitet, hinterhältig und effizient zu sein. So sehr, dass es einige Versionen davon gibt, die im dunklen Netz zum Verkauf stehen. Schwarzmarktforen vermarkten Lokibot als Passwort- und Crypto-Coin-Wallet-Stealer. Sie können sogar stolzer Besitzer eines werden, und das zu einem Preis von nur 300 US-Dollar.