LockerGoga mira ad attaccare le infrastrutture critiche in tutto il mondo unendo gli sforzi come parte di un trio di ransomware

Table of Contents

Gli investigatori affermano che LockerGoga, MegaCortex e Ryuk ransomware sono utilizzati negli attacchi, colpendo infrastrutture critiche in tutto il mondo.

Il ransomware sta causando un grave caos nelle aziende di tutto il mondo. Le aziende temono che i loro database saranno devastati dai crescenti attacchi di ransomware, destinati a settori sempre più chiave.

Il governo olandese avverte di tre terribili ransomware

Un rapporto del National Cyber Security Centre nei Paesi Bassi afferma che almeno 1.800 aziende in tutto il mondo sono interessate dal ransomware. Il rapporto evidenzia anche tre malware che crittografano i file che sono responsabili della massiccia infezione. Quelli sono LockerGoga, MegaCortex e Ryuk ransomware. Secondo gli investigatori, queste tre minacce ransomware utilizzano la stessa infrastruttura digitale e sono considerate "forme comuni di ransomware".

Infrastrutture critiche interessate

Sebbene l'NCSC abbia affermato che le vittime di malware erano circa 1.800, il numero effettivo di aziende target potrebbe essere molto più elevato . I nomi delle organizzazioni interessate sono rimasti sconosciuti, tuttavia, gli investigatori hanno affermato che gli attacchi ransomware erano contro le infrastrutture critiche di tutto il mondo.

L'NCSC ha trovato prove del fatto che Ryuk è stato utilizzato negli attacchi ransomware contro governo, istruzione e istituzioni sanitarie . Una delle sue grandi vittime è la società multinazionale spagnola Prosegur. L'attacco ha provocato l'isolamento dei sistemi interni ed esterni, interrompendo le comunicazioni con i suoi clienti.

MegaCortex è noto per il targeting di reti aziendali. Il ransomware crittografa i file, modifica la password dell'utente e minaccia di pubblicare i file della vittima se non paga il riscatto. Una delle vittime del malware è stata Sophos, che ha riferito che i Trojan Emotet o Qakbot sulle loro reti erano infetti da MegaCortex.

Allo stesso tempo, il ransomware LockerGoga è stato utilizzato in numerosi attacchi di malware contro infrastrutture critiche, come Altran Technologies in Francia, le società chimiche Hexion e Momentive negli Stati Uniti e Norsk Hydro in Norvegia, forzando il passaggio alle operazioni manuali.

Il trio Ransomware è installato tramite attacchi mirati

LockerGoga è noto per far parte di un'ondata di infezioni di alto profilo che colpiscono specificamente le grandi aziende. Il gruppo responsabile degli attacchi è stato identificato come uno che esce dalla Russia, dove l'infrastruttura viene affittata da altri gruppi. Inoltre, i gruppi associati all'infrastruttura consentono di prendere di mira le grandi aziende e di infettarle con LockerGoga.

Gli esperti informatici hanno rivelato che la maggior parte degli attacchi è stata condotta da "un'organizzazione criminale professionale" in modo piuttosto organizzato. Mentre uno dei gruppi stava affrontando gli sforzi di penetrazione, un altro stava distribuendo il malware. Usando varianti delle minacce malware di TrickBot ed Emotet, i sistemi vulnerabili possono essere infettati da LockerGoga che fa cadere il proprio payload attraverso una backdoor. Il payload di LockerGoga può essere eseguito tramite una versione rinominata di uno strumento di amministrazione del sistema. La diffusione iniziale di LockerGoga avviene comunemente attraverso terminali infetti su altri sistemi collegati in una rete.

Secondo i ricercatori che hanno analizzato il ransomware MegaCortex, gli hacker stavano ottenendo prima l'accesso a una rete e quindi compromettendo il controller di dominio Windows. Dopo aver compromesso il controller di dominio, i criminali avrebbero installato Cobalt Strike per aprire nuovamente una shell inversa.

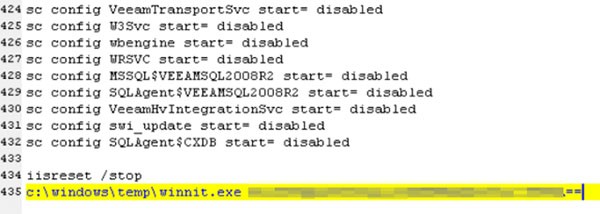

Dopo aver ottenuto l'accesso completo alla rete, gli hacker usavano PsExec per diffondere un file batch e il ransomware chiamato winnit.exe sul resto dei computer, come mostrato nella Figura 1 di seguito. Quindi il file batch verrebbe eseguito e tutte le workstation verrebbero immediatamente crittografate.

Figura 1. File batch - Fonte: Bleepstatic.com

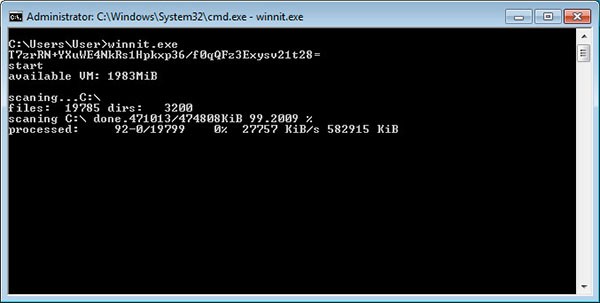

Una volta avviato l'eseguibile winnit.exe, è necessario fornire una particolare stringa codificata in base64 in modo che MegaCortex possa estrarre e iniettare una DLL in memoria. Quando il ransomware crittografa un file, aggiungerà l'estensione .megac0rtx al suo nome e un marcatore di file MEGA-G8 =, come mostrato nella Figura 2 di seguito.

Secondo i ricercatori, MegaCortex è stato sviluppato per essere monitorato da un hacker dal vivo e quindi ripulito al termine dell'esecuzione, in modo simile ai metodi utilizzati da LockerGoga.

Figura 2. Crittografia file MegaCortex - Fonte: Bleepstatic.com

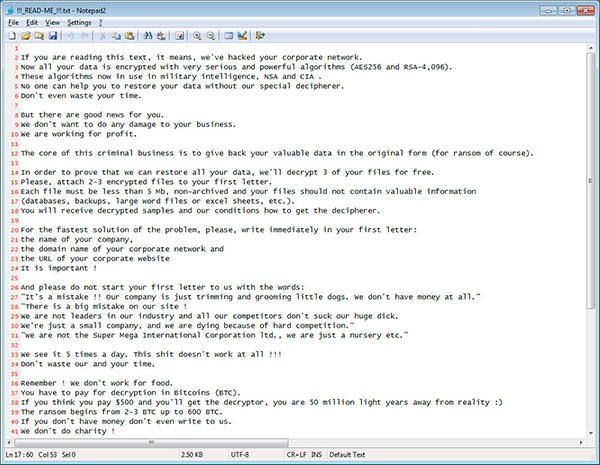

La nota di riscatto di MegaCortex si chiama "!!! _ READ-ME _ !!!. Txt" e viene salvata sul desktop della vittima. Contiene e-mail degli aggressori e istruzioni di pagamento. Le quantità di riscatto generalmente vanno da 2-3 bitcoin a 600 BTC, come mostrato nella Figura 3 di seguito.

Figura 3. Nota di riscatto MegaCortex - Fonte: Bleepstatic.com

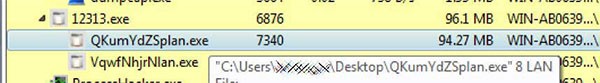

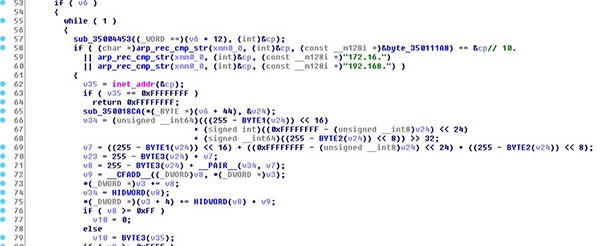

Dopo aver analizzato il ransomware Ryuk, gli esperti di sicurezza hanno dichiarato che utilizza la funzione Wake-on-Lan (una funzionalità hardware che consente di accendere o spegnere un dispositivo, inviandogli un pacchetto di rete speciale) per attivare su dispositivi spenti su una rete compromessa per avere maggiore successo nella crittografia. Una volta eseguito, Ryuk genererà sottoprocessi con l'argomento '8 LAN', come mostrato nella Figura 4 di seguito.

Figura 4. Generazione di sottoprocessi con l'argomento "8 LAN" - Fonte: Bleepstatic.com

Quindi, il ransomware eseguirà la scansione della tabella ARP del dispositivo e verificherà se le voci fanno parte delle sottoreti dell'indirizzo IP privato di "10.", "172.16." E "192.168", come mostrato nella Figura 5 di seguito. Un aspetto da notare è anche il fatto che LockerGoga è in grado di spostare la riga di comando di problemi in una cartella TEMP e rinominare se stesso per eludere il rilevamento. LockerGoga ha anche processi secondari che hanno il compito di crittografare i dati, che è un metodo adottato da altre minacce ransomware.

Figura 5. Verifica della rete privata - Fonte: Bleepstatic.com

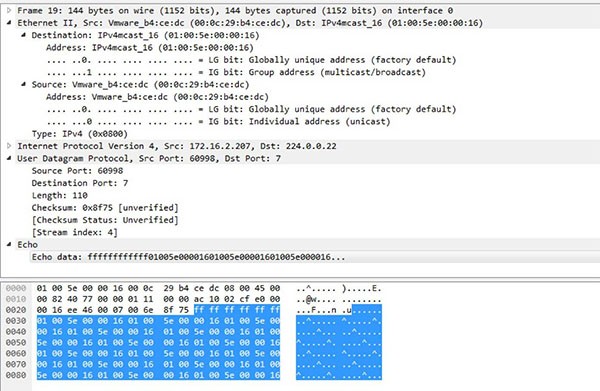

Nel caso in cui la voce ARP faccia parte di una di queste reti, Ryuk ransomware invierà un pacchetto Wake-on-Lan (WoL) all'indirizzo MAC del dispositivo per accenderlo. La richiesta WoL si presenta sotto forma di un "pacchetto magico" che contiene "FF FF FF FF FF FF FF FF", come mostrato nella Figura 6 di seguito.

Figura 6. Ryuk Ransomware invio di un pacchetto WoL - Fonte: Bleepstatic.com

Nel caso in cui la richiesta WoL avesse esito positivo, Ryuk tenterà di montare la condivisione amministrativa C $ del dispositivo remoto. Una volta montata la condivisione, anche l'unità del computer remoto sarà crittografata.

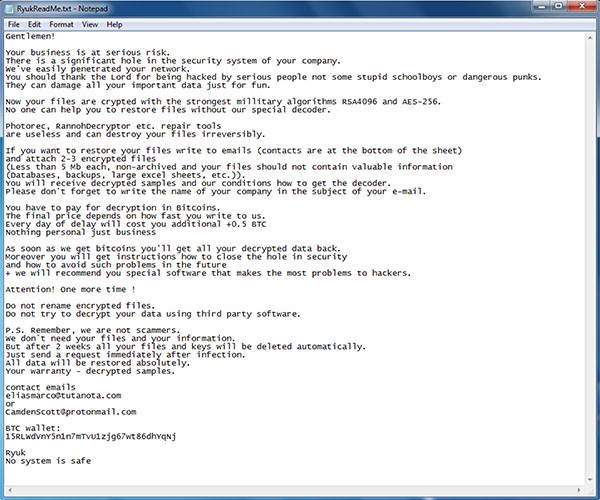

Gli indirizzi e-mail associati a Ryuk ransomware sono eliasmarco@tutanota.com e CamdenScott@protonmail.com, inclusi nella sua nota di riscatto, come mostrato nella Figura 7 di seguito.

Figura 7. Nota sul riscatto di Ryuk - Fonte: Zdnet.com

LockerGoga, che è stato sfruttato praticamente dallo stesso gruppo di hacker, è stato scoperto per la prima volta nel gennaio 2019 quando il ransomware ha colpito i sistemi della società francese Altran Technologies. A causa di questo attacco, la rete dell'azienda ha dovuto essere immediatamente chiusa.

Secondo gli esperti informatici, il ransomware LockerGoga di solito prende di mira file DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX e PDF. Tuttavia, se il malware viene lanciato con l'argomento della riga di comando '-w', attaccherà tutti i tipi di file.

Altri switch supportati sono '-k' e '-m' per la codifica base 64 e per fornire gli indirizzi e-mail inclusi nella nota di riscatto.

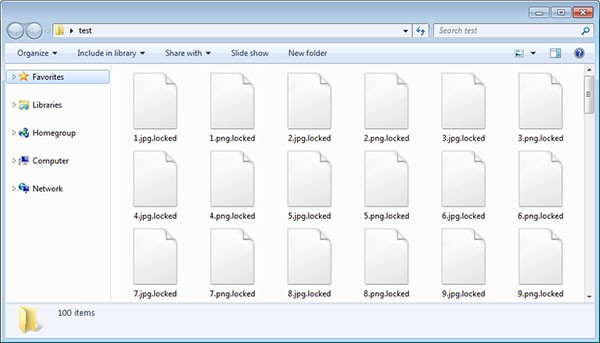

Dopo aver crittografato i file di destinazione, LockerGoga aggiungerà loro l'estensione .locked. Ciò significa che un file chiamato test.jpg verrebbe prima crittografato e quindi rinominato in test.jpg.locked, come mostrato nella Figura 8 di seguito.

Figura 8. File crittografati LockerGoga - Fonte: Bleepstatic.com

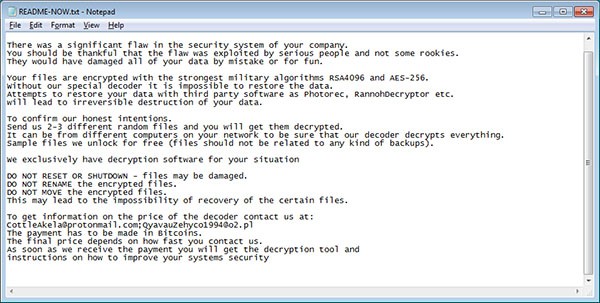

Quando il ransomware crittografa i file sul computer, rilascia una nota di riscatto chiamata README-NOW.txt sul desktop, che include gli indirizzi e-mail per le istruzioni di pagamento in cambio di una chiave di decrittazione, come mostrato nella Figura 9 di seguito.

Figura 9. LockerGoga Ransom Note - Fonte: Bleepstatic.com

Un fatto interessante riguardo al ransomware LockerGoga è che utilizza un certificato valido che aumenta le possibilità di distribuzione sul computer della vittima senza destare sospetti. Tuttavia, se si presta attenzione all'avviso di Windows che richiede l'autorizzazione del certificato, si noterà che qualcosa non va perché è per un processo host per i servizi di Windows e la firma proviene da MIKL Limited (una società di consulenza IT registrata nel Regno Unito il 17 dicembre 2014), come mostrato nella Figura 10 di seguito.

Figura 10. Certificato LockerGoga - Fonte: Bleepstatic.com

Secondo i ricercatori, i campioni di file noti per il ransomware LockerGoga finora sono "worker" e "worker32" e il ransomware avvia un processo con un nome simile a quello che Microsoft utilizza per i suoi servizi Windows, come "svch0st" o " svchub '.

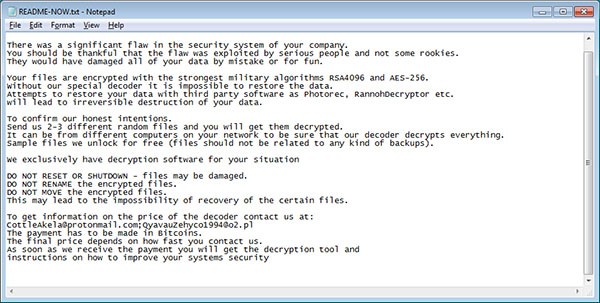

Gli indirizzi e-mail associati al ransomware LockerGoga sono CottleAkela@protonmail.com e QyavauZehyco1994@o2.pl, inclusi nella sua nota di riscatto, come mostrato nella Figura 11 di seguito.

Figura 11. LockerGoga Ransom Note - Fonte: Bleepstatic.com

Gli attacchi ransomware continuano ad aumentare

Il fatto che tre malware fossero sufficienti per chiudere le operazioni delle grandi aziende è più che inquietante. Secondo gli esperti di sicurezza, il successo degli attacchi ransomware rende gli aggressori ancora più determinati a raggiungere i propri obiettivi, mentre le aziende target continuano ad aumentare.

Diffondere ransomware sulle vittime aziendali è lungi dall'essere la parte peggiore di un'intrusione. In alcuni casi, la crittografia dei file è preceduta dall'esfiltrazione dei dati, che potrebbe essere venduta ad altri hacker o utilizzata per commettere atti di sabotaggio. Quindi, fintanto che le vittime pagheranno il riscatto, gli attacchi continueranno e l'unica cosa rimasta per le aziende è aumentare la loro sicurezza online, avvertono gli esperti informatici.