LockerGoga vise à attaquer les infrastructures critiques dans le monde entier en unissant ses efforts dans le cadre d'un trio de ransomwares

Table of Contents

Les enquêteurs affirment que LockerGoga, MegaCortex et Ryuk ransomware sont utilisés dans les attaques, ciblant les infrastructures critiques à travers le monde.

Les ransomwares ont provoqué un grave chaos dans les entreprises du monde entier. Les entreprises craignent que leurs bases de données soient dévastées par l'augmentation des attaques de ransomwares, ciblant de plus en plus d'industries clés.

Le gouvernement néerlandais met en garde contre trois redoutables ransomwares

Un rapport du National Cyber Security Center aux Pays-Bas indique qu'au moins 1 800 entreprises dans le monde sont affectées par des ransomwares. Le rapport met également en évidence trois logiciels malveillants de chiffrement de fichiers qui sont responsables de l'infection massive. Ce sont les ransomwares LockerGoga, MegaCortex et Ryuk. Selon les enquêteurs, ces trois menaces de ransomware utilisent la même infrastructure numérique et sont considérées comme des «formes courantes de ransomware».

Infrastructures critiques impactées

Bien que le NCSC ait déclaré que les victimes de logiciels malveillants étaient d'environ 1 800, le nombre réel d'entreprises ciblées pourrait être beaucoup plus élevé . Les noms des organisations affectées sont restés inconnus, cependant, les enquêteurs ont déclaré que les attaques de rançongiciels visaient des infrastructures critiques dans le monde entier.

Le NCSC a trouvé des preuves que Ryuk a été utilisé dans des attaques de rançongiciels contre le gouvernement, l'éducation et les établissements de santé . L'une de ses énormes victimes est la multinationale espagnole Prosegur. L'attaque contre elle a entraîné l'isolement des systèmes internes et externes, coupant les communications avec ses clients.

MegaCortex est connu pour cibler les réseaux d'entreprise. Le rançongiciel crypte les fichiers, modifie le mot de passe de l'utilisateur et menace de publier les fichiers de la victime s'ils ne paient pas la rançon. Sophos, l'une des victimes des logiciels malveillants, a signalé que les chevaux de Troie Emotet ou Qakbot sur leurs réseaux étaient infectés par MegaCortex.

Dans le même temps, le rançongiciel LockerGoga a été utilisé dans plusieurs attaques de logiciels malveillants contre des infrastructures critiques, telles que Altran Technologies en France, les sociétés chimiques Hexion et Momentive aux États-Unis et Norsk Hydro en Norvège, forçant le passage aux opérations manuelles.

Le Ransomware Trio est installé via des attaques ciblées

LockerGoga est connu pour faire partie d'une vague d'infections très médiatisées qui ciblent spécifiquement les grandes entreprises. Le groupe responsable des attentats a été identifié comme provenant de Russie où l'infrastructure est louée à d'autres groupes. De plus, les groupes associés à l'infrastructure permettent de cibler les grandes entreprises et de les infecter avec LockerGoga.

Les cyber-experts ont révélé que la plupart des attaques étaient menées par "une organisation criminelle professionnelle" de manière plutôt organisée. Alors que l'un des groupes s'occupait des efforts de pénétration, un autre déployait le malware. En utilisant des variantes des menaces de logiciels malveillants TrickBot et Emotet, les systèmes vulnérables peuvent être infectés par LockerGoga, ce qui peut faire tomber sa charge utile via une porte dérobée. La charge utile de LockerGoga peut être exécutée via une version renommée d'un outil d'administration système. La propagation initiale de LockerGoga a généralement lieu via des terminaux infectés vers d'autres systèmes connectés dans un réseau.

Selon les chercheurs qui ont analysé le ransomware MegaCortex, les pirates ont d'abord eu accès à un réseau, puis ont compromis le contrôleur de domaine Windows. Après avoir compromis le contrôleur de domaine, les criminels installeraient Cobalt Strike pour leur ouvrir un shell inversé.

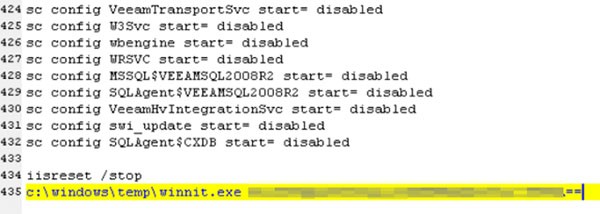

Après avoir obtenu un accès complet au réseau, les pirates utiliseraient PsExec pour propager un fichier de commandes et le ransomware appelé winnit.exe aux autres ordinateurs, comme le montre la figure 1 ci-dessous. Ensuite, le fichier de commandes serait exécuté et tous les postes de travail seraient instantanément cryptés.

Figure 1. Fichier de commandes - Source: Bleepstatic.com

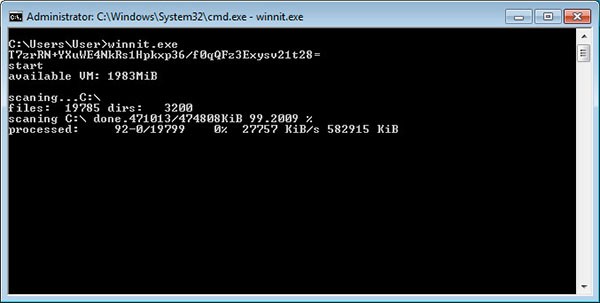

Une fois que l'exécutable winnit.exe est lancé, une chaîne codée en base64 particulière doit être fournie afin que MegaCortex puisse extraire et injecter une DLL en mémoire. Lorsque le ransomware crypte un fichier, il ajoute l'extension .megac0rtx à son nom et un marqueur de fichier MEGA-G8 =, comme illustré dans la figure 2 ci-dessous.

Selon les chercheurs, MegaCortex a été développé pour être surveillé par un pirate en direct, puis nettoyé une fois l'exécution terminée, similaire aux méthodes utilisées par LockerGoga.

Figure 2. Cryptage de fichiers MegaCortex - Source: Bleepstatic.com

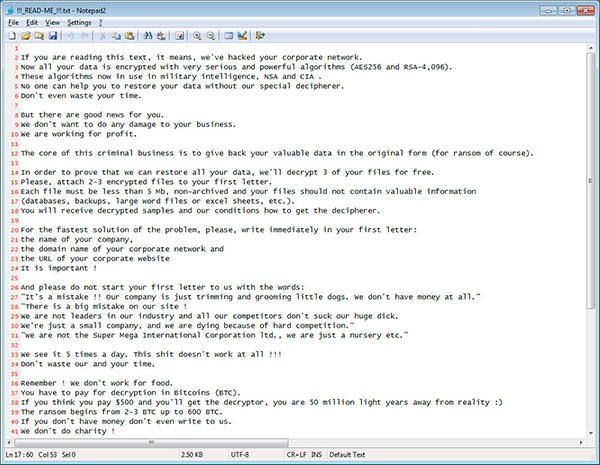

La note de rançon de MegaCortex s'appelle "!!! _ LISEZ-MOI _ !!!. Txt" et elle est enregistrée sur le bureau de la victime. Il contient des e-mails des attaquants et des instructions de paiement. Les montants de la rançon varient généralement de 2-3 bitcoins à 600 BTC, comme le montre la figure 3 ci-dessous.

Figure 3. Note de rançon MegaCortex - Source: Bleepstatic.com

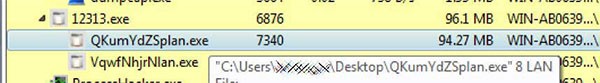

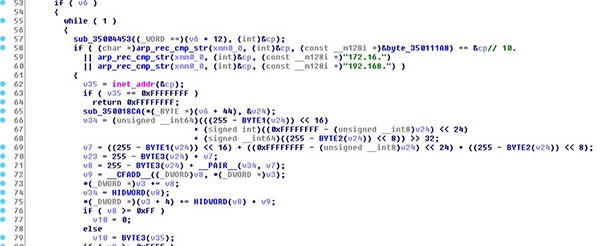

Après avoir analysé le ransomware Ryuk, les experts en sécurité ont déclaré qu'il utilisait la fonction Wake-on-Lan (une fonctionnalité matérielle qui permet à un appareil hors tension d'être réveillé ou allumé en lui envoyant un paquet réseau spécial) pour activer sur des appareils hors tension sur un réseau compromis pour avoir plus de succès à les chiffrer. Une fois que Ryuk est exécuté, il engendrera des sous-processus avec l'argument «8 LAN», comme le montre la figure 4 ci-dessous.

Figure 4. Sous-processus d'apparition avec l'argument «8 LAN» - Source: Bleepstatic.com

Ensuite, le rançongiciel analysera la table ARP de l'appareil et vérifiera si les entrées font partie des sous-réseaux d'adresses IP privées de "10.", "172.16." Et "192.168", comme le montre la figure 5 ci-dessous. Un aspect à noter également est le fait que LockerGoga est capable de déplacer la ligne de commande des problèmes vers un dossier TEMP et de se renommer pour échapper essentiellement à la détection. LockerGoga a également des processus enfants qui ont pour tâche de crypter les données, qui est une méthode que d'autres menaces de ransomware ont adoptée.

Figure 5. Vérification du réseau privé - Source: Bleepstatic.com

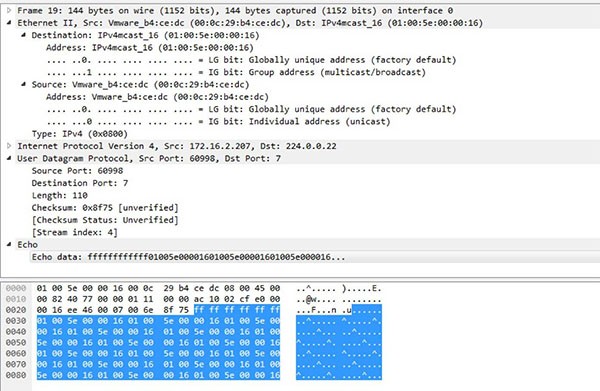

Dans le cas où l'entrée ARP fait partie de l'un de ces réseaux, le rançongiciel Ryuk enverra un paquet Wake-on-Lan (WoL) à l'adresse MAC de l'appareil pour le mettre sous tension. La demande WoL se présente sous la forme d'un «paquet magique» qui contient «FF FF FF FF FF FF FF FF», comme illustré dans la figure 6 ci-dessous.

Figure 6. Ryuk Ransomware envoyant un paquet WoL - Source: Bleepstatic.com

Si la demande WoL a abouti, Ryuk tentera de monter le partage administratif C $ du périphérique distant. Une fois le partage monté, le lecteur de l'ordinateur distant sera également chiffré.

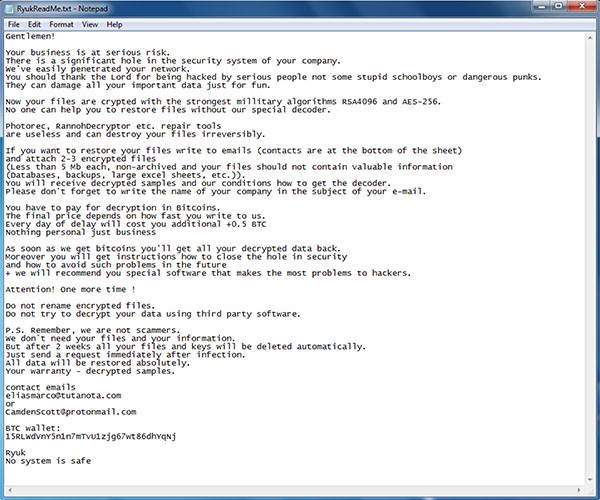

Les adresses e-mail associées au rançongiciel Ryuk sont eliasmarco@tutanota.com et CamdenScott@protonmail.com, incluses dans sa note de rançon, comme le montre la figure 7 ci-dessous.

Figure 7. Remarque Ryuk Ransom - Source: Zdnet.com

LockerGoga, qui a été exploité par pratiquement le même groupe de pirates, a été repéré pour la première fois en janvier 2019 lorsque le ransomware a frappé les systèmes de la société française Altran Technologies. En raison de cette attaque, le réseau de l'entreprise a dû être fermé immédiatement.

Selon les cyber-experts, le ransomware LockerGoga cible généralement les fichiers DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX et PDF. Cependant, si le malware est lancé avec l'argument de ligne de commande «-w», il attaquera tous les types de fichiers.

Les autres commutateurs pris en charge sont «-k» et «-m» pour le codage en base 64 et pour fournir les adresses e-mail incluses dans la note de rançon.

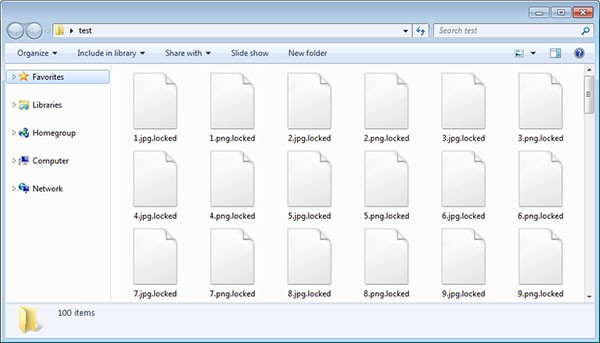

Après avoir chiffré les fichiers ciblés, LockerGoga leur ajoutera l'extension .locked. Cela signifie qu'un fichier appelé test.jpg serait d'abord chiffré, puis renommé test.jpg.locked, comme le montre la figure 8 ci-dessous.

Figure 8. Fichiers cryptés LockerGoga - Source: Bleepstatic.com

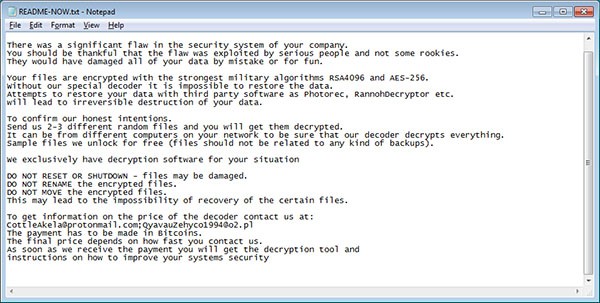

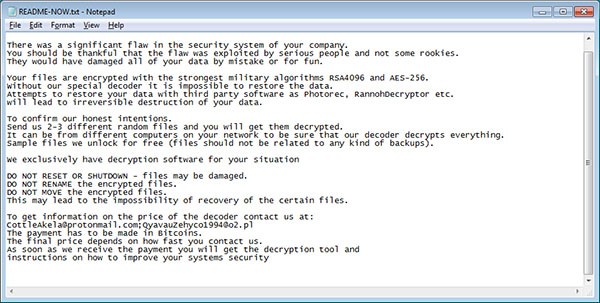

Lorsque le ransomware crypte les fichiers sur l'ordinateur, il déposera une note de rançon appelée README-NOW.txt sur le bureau, qui comprend des adresses e-mail pour les instructions de paiement en échange d'une clé de déchiffrement, comme illustré dans la figure 9 ci-dessous.

Figure 9. Note sur la rançon LockerGoga - Source: Bleepstatic.com

Un fait intéressant concernant le ransomware LockerGoga est qu'il utilise un certificat valide qui augmente les chances de son déploiement sur l'ordinateur de la victime sans éveiller de soupçons. Cependant, si vous faites attention à l'alerte Windows demandant l'autorisation du certificat, vous remarquerez que quelque chose ne va pas car il s'agit d'un processus hôte pour les services Windows et la signature provient de MIKL Limited (une société de conseil informatique constituée au Royaume-Uni). le 17 décembre 2014), comme le montre la figure 10 ci-dessous.

Figure 10. Certificat LockerGoga - Source: Bleepstatic.com

Selon les chercheurs, les exemples de fichiers connus pour le rançongiciel LockerGoga jusqu'à présent sont «travailleur» et «travailleur32», et le rançongiciel lance un processus avec un nom similaire à ce que Microsoft utilise pour ses services Windows, comme «svch0st» ou « svchub. '

Les adresses e-mail associées avec le rançongiciel LockerGoga sont CottleAkela@protonmail.com et QyavauZehyco1994@o2.pl, incluses dans sa note de rançon, comme illustré dans la figure 11 ci-dessous.

Figure 11. Note de la rançon LockerGoga - Source: Bleepstatic.com

Les attaques de ransomwares continuent d'augmenter

Le fait que trois logiciels malveillants aient suffi à arrêter les opérations des grandes entreprises est plus que dérangeant. Selon les experts en sécurité, le succès des attaques de rançongiciels rend les attaquants encore plus déterminés à atteindre leurs objectifs, tandis que les entreprises ciblées continuent d'augmenter.

La diffusion de ransomwares sur les entreprises victimes est loin d'être la pire partie d'une intrusion. Dans certains cas, le chiffrement des fichiers est précédé d'une exfiltration de données, qui pourrait être vendue à d'autres pirates ou utilisée pour commettre des actes de sabotage. Ainsi, tant que les victimes paieront la rançon, les attaques continueront, et la seule chose qui reste aux entreprises est d'augmenter leur sécurité en ligne, avertissent les cyber-experts.