LockerGoga dąży do ataku na infrastrukturę krytyczną na całym świecie, łącząc wysiłki w ramach trio Ransomware

Table of Contents

Śledczy twierdzą, że oprogramowanie ransomware LockerGoga, MegaCortex i Ryuk wykorzystywane jest w atakach atakujących krytyczne infrastruktury na całym świecie.

Ransomware powoduje poważny chaos w firmach na całym świecie. Firmy obawiają się, że ich bazy danych zostaną zdewastowane rosnącymi atakami oprogramowania ransomware, atakując coraz więcej kluczowych branż.

Rząd holenderski ostrzega przed trzema strasznymi programami typu ransomware

Raport National Cyber Security Center w Holandii stwierdza, że oprogramowanie ransomware dotyczy co najmniej 1800 firm na całym świecie. Raport wyróżnia również trzy elementy złośliwego oprogramowania szyfrujące pliki, które są odpowiedzialne za masową infekcję. Są to oprogramowanie ransomware LockerGoga, MegaCortex i Ryuk. Według śledczych te trzy zagrożenia związane z oprogramowaniem ransomware korzystają z tej samej infrastruktury cyfrowej i są uważane za „popularne formy oprogramowania ransomware”.

Wpływ na infrastrukturę krytyczną

Chociaż NCSC stwierdziło, że ofiarami złośliwego oprogramowania było około 1800, rzeczywista liczba docelowych firm może być znacznie wyższa . Nazwy dotkniętych organizacji pozostały nieznane, jednak badacze stwierdzili, że ataki oprogramowania ransomware były wymierzone przeciwko infrastrukturom krytycznym na całym świecie.

NCSC znalazła dowody na to, że Ryuk został wykorzystany w atakach oprogramowania typu ransomware na rząd, edukację i instytucje opieki zdrowotnej . Jedną z jego wielkich ofiar jest hiszpańska międzynarodowa firma Prosegur. Atak przeciwko niemu spowodował izolację systemów wewnętrznych i zewnętrznych, przerywając komunikację z klientami.

MegaCortex jest znany z celowania w sieci korporacyjne. Ransomware szyfruje pliki, zmienia hasło użytkownika i grozi opublikowaniem plików ofiary, jeśli nie zapłaci okupu. Jedną z ofiar szkodliwego oprogramowania był Sophos, który poinformował, że trojany Emotet lub Qakbot w ich sieci zostały zainfekowane MegaCortex.

Jednocześnie oprogramowanie ransomware LockerGoga zostało użyte w kilku atakach złośliwego oprogramowania na krytyczne infrastruktury, takie jak Altran Technologies we Francji, firmy chemiczne Hexion i Momentive w USA oraz Norsk Hydro w Norwegii, zmuszając do przejścia na operacje ręczne.

Trio Ransomware jest instalowane poprzez ukierunkowane ataki

LockerGoga jest częścią fali głośnych infekcji, które atakują szczególnie duże korporacje. Grupę odpowiedzialną za ataki zidentyfikowano jako te, które pochodzą z Rosji, gdzie infrastruktura jest wynajmowana od innych grup. Ponadto grupy związane z infrastrukturą umożliwiają atakowanie dużych firm i zarażanie ich LockerGoga.

Cyber eksperci ujawnili, że większość ataków została przeprowadzona przez „profesjonalną organizację przestępczą” w dość zorganizowany sposób. Podczas gdy jedna z grup zajmowała się próbami penetracji, inna wdrażała złośliwe oprogramowanie. Korzystając z różnych odmian złośliwego oprogramowania TrickBot i Emotet, podatne systemy mogą zostać zainfekowane przez LockerGoga, co prowadzi do zrzucenia ładunku przez tylne wejście. Ich ładowność LockerGoga może być wykonywana przez przemianowaną wersję narzędzia do administrowania systemem. Początkowe rozprzestrzenianie się LockerGoga zwykle odbywa się za pośrednictwem zainfekowanych terminali na inne połączone systemy w sieci.

Według naukowców, którzy analizowali oprogramowanie ransomware MegaCortex, hakerzy najpierw uzyskiwali dostęp do sieci, a następnie narażali na szwank kontroler domeny Windows. Po naruszeniu kontrolera domeny przestępcy zainstalują Cobalt Strike, aby otworzyć dla nich odwrotną powłokę.

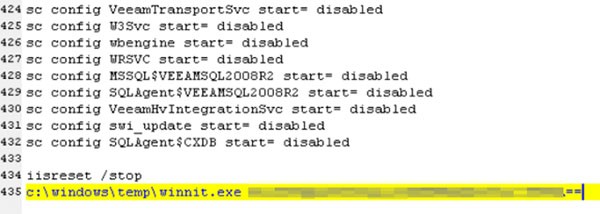

Po uzyskaniu pełnego dostępu do sieci hakerzy używali PsExec do rozprzestrzeniania pliku wsadowego i oprogramowania ransomware o nazwie winnit.exe na pozostałe komputery, jak pokazano na rysunku 1 poniżej. Następnie plik wsadowy zostanie wykonany, a wszystkie stacje robocze zostaną natychmiast zaszyfrowane.

Rysunek 1. Plik wsadowy - Źródło: Bleepstatic.com

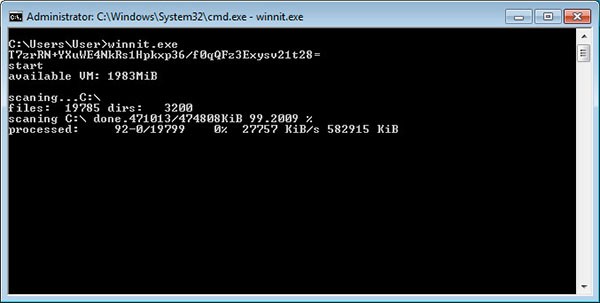

Po uruchomieniu pliku wykonywalnego winnit.exe należy podać konkretny ciąg zakodowany w standardzie base64, aby MegaCortex mógł wyodrębnić i wstrzyknąć bibliotekę DLL do pamięci. Gdy ransomware szyfruje plik, dołącza rozszerzenie .megac0rtx do swojej nazwy i znacznik pliku MEGA-G8 =, jak pokazano na rysunku 2 poniżej.

Według naukowców MegaCortex został opracowany do monitorowania przez hakera na żywo, a następnie czyszczony po zakończeniu wykonywania, podobnie jak metody stosowane przez LockerGoga.

Rysunek 2. Szyfrowanie plików MegaCortex - Źródło: Bleepstatic.com

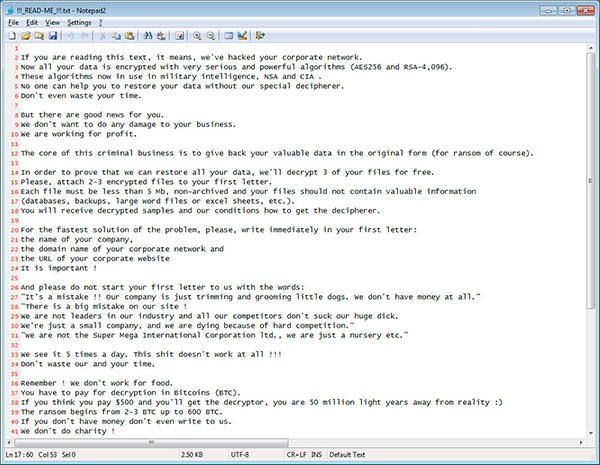

Nota okupu od MegaCortex nazywa się „!!! _ READ-ME _ !!!. Txt” i jest zapisywana na pulpicie ofiary. Zawiera e-maile atakujących i instrukcje dotyczące płatności. Kwoty okupu zwykle wahają się od 2-3 bitcoinów do 600 BTC, jak pokazano na ryc. 3 poniżej.

Rycina 3. Notatka dotycząca okupu MegaCortex - Źródło: Bleepstatic.com

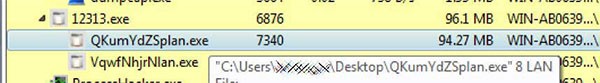

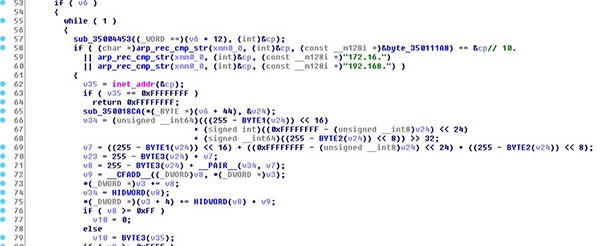

Po przeanalizowaniu oprogramowania ransomware Ryuk eksperci ds. Bezpieczeństwa stwierdzili, że korzysta z funkcji Wake-on-Lan (sprzętowej, która umożliwia obudzenie wyłączonego urządzenia lub włączenie go poprzez wysłanie do niego specjalnego pakietu sieciowego) w celu włączenia na wyłączonych urządzeniach w zaatakowanej sieci, aby uzyskać większy sukces w ich szyfrowaniu. Kiedy Ryuk zostanie wykonany, odrodzi podprocesy z argumentem „8 LAN”, jak pokazano na rycinie 4 poniżej.

Rysunek 4. Odradzanie podprocesów z argumentem „8 LAN” - Źródło: Bleepstatic.com

Następnie ransomware skanuje tabelę ARP urządzenia i sprawdza, czy wpisy są częścią prywatnych podsieci adresów IP „10.”, „172.16.” I „192.168”, jak pokazano na rysunku 5 poniżej. Jednym z aspektów, na który należy zwrócić uwagę, jest fakt, że LockerGoga jest w stanie przenieść linię poleceń problemów do folderu TEMP i zmienić samą nazwę, aby zasadniczo uniknąć wykrycia. LockerGoga ma również procesy potomne, które mają za zadanie szyfrować dane, co jest metodą przyjętą przez inne zagrożenia ransomware.

Rysunek 5. Sprawdzanie sieci prywatnej - Źródło: Bleepstatic.com

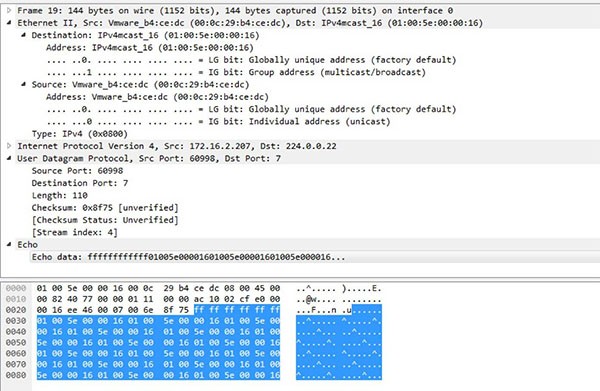

W przypadku, gdy wpis ARP jest częścią którejkolwiek z tych sieci, Ryuk ransomware wyśle pakiet Wake-on-Lan (WoL) na adres MAC urządzenia, aby go włączyć. Żądanie WoL ma postać „magicznego pakietu” zawierającego „FF FF FF FF FF FF FF FF”, jak pokazano na rysunku 6 poniżej.

Rysunek 6. Ryuk Ransomware Wysyłanie pakietu WoL - Źródło: Bleepstatic.com

W przypadku powodzenia żądania WoL Ryuk spróbuje zamontować udział administracyjny C $ urządzenia zdalnego. Po zamontowaniu udziału dysk komputera zdalnego również będzie szyfrowany.

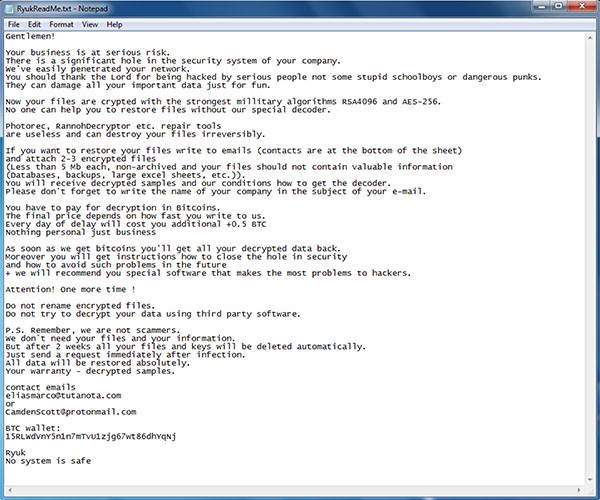

Powiązane adresy e-mail z oprogramowaniem Ryuk ransomware to eliasmarco@tutanota.com i CamdenScott@protonmail.com, zawarte w nocie okupu, jak pokazano na rysunku 7 poniżej.

Ryc. 7. Uwaga Ryuk Ransom - źródło: Zdnet.com

LockerGoga, która została wykorzystana przez praktycznie tę samą grupę hakerów, została po raz pierwszy zauważona w styczniu 2019 r., Gdy oprogramowanie ransomware trafiło na systemy francuskiej firmy Altran Technologies. Z powodu tego ataku sieć firmy musiała zostać natychmiast zamknięta.

Według ekspertów cybernetycznych oprogramowanie ransomware LockerGoga zwykle atakuje pliki DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX i pliki PDF. Jeśli jednak złośliwe oprogramowanie zostanie uruchomione z argumentem wiersza polecenia -w, zaatakuje wszystkie typy plików.

Inne obsługiwane przełączniki to „-k” i „-m” do kodowania podstawowego 64 oraz do podawania adresów e-mail zawartych w nocie okupu.

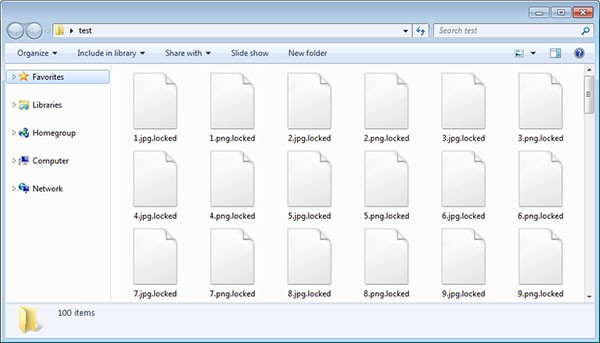

Po zaszyfrowaniu docelowych plików LockerGoga dołączy do nich rozszerzenie .locked. Oznacza to, że plik o nazwie test.jpg zostanie najpierw zaszyfrowany, a następnie przemianowany na test.jpg.locked, jak pokazano na rysunku 8 poniżej.

Rysunek 8. Zaszyfrowane pliki LockerGoga - Źródło: Bleepstatic.com

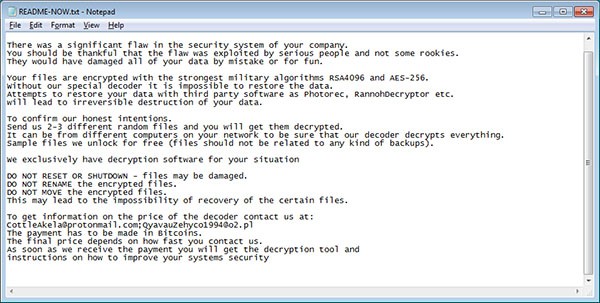

Gdy oprogramowanie ransomware szyfruje pliki na komputerze, upuszcza na pulpicie notatkę okupu o nazwie README-NOW.txt, która zawiera adresy e-mail do instrukcji płatności w zamian za klucz deszyfrujący, jak pokazano na rysunku 9 poniżej.

Rycina 9. Uwaga okupu LockerGoga - źródło: Bleepstatic.com

Ciekawym faktem na temat oprogramowania ransomware LockerGoga jest to, że używa ważnego certyfikatu, który zwiększa szanse na jego wdrożenie na komputerze ofiary bez wzbudzania jakichkolwiek podejrzeń. Jeśli jednak zwrócisz uwagę na alert systemu Windows z prośbą o autoryzację certyfikatu, zauważysz, że coś jest nie tak, ponieważ dotyczy procesu hosta usług Windows, a podpis pochodzi od MIKL Limited (firmy konsultingowej z siedzibą w Wielkiej Brytanii) 17 grudnia 2014 r.), jak pokazano na rysunku 10 poniżej.

Rysunek 10. Certyfikat LockerGoga - Źródło: Bleepstatic.com

Według naukowców do tej pory znanymi próbkami plików dla oprogramowania ransomware LockerGoga są „pracownik” i „pracownik 32”, a oprogramowanie ransomware uruchamia proces o nazwie podobnej do tego, co Microsoft używa do usług Windows, takich jak „svch0st” lub „ svchub. ”

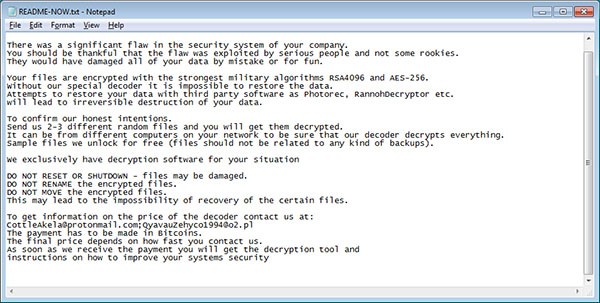

Powiązane adresy e-mail z oprogramowaniem ransomware LockerGoga to CottleAkela@protonmail.com i QyavauZehyco1994@o2.pl, zawarte w nocie okupu, jak pokazano na rysunku 11 poniżej.

Rycina 11. Uwaga o okupie LockerGoga - źródło: Bleepstatic.com

Ataki Ransomware stale rosną

Fakt, że trzy szkodliwe programy wystarczały do zamknięcia działalności dużych firm, jest czymś więcej niż niepokojącym. Zdaniem ekspertów ds. Bezpieczeństwa sukces ataków ransomware sprawia, że osoby atakujące są jeszcze bardziej zdeterminowane do osiągnięcia swoich celów, podczas gdy docelowe firmy stale się powiększają.

Rozprzestrzenianie oprogramowania ransomware wśród ofiar firm nie jest najgorszą częścią włamania. W niektórych przypadkach szyfrowanie plików poprzedza eksfiltracja danych, którą można sprzedać innym hakerom lub wykorzystać do sabotażu. Tak długo, jak ofiary płacą okup, ataki będą kontynuowane, a jedyną rzeczą, jaka pozostanie firmom, jest zwiększenie bezpieczeństwa w Internecie, ostrzegają eksperci cybernetyczni.