LockerGoga streeft ernaar kritieke infrastructuur wereldwijd aan te vallen door deel te nemen aan inspanningen als onderdeel van een Ransomware Trio

Table of Contents

Onderzoekers zeggen dat LockerGoga, MegaCortex en Ryuk ransomware worden gebruikt in aanvallen, gericht op kritieke infrastructuren over de hele wereld.

Ransomware heeft wereldwijd voor ernstige chaos gezorgd. Bedrijven vrezen dat hun databases zullen worden verwoest door de toenemende ransomware-aanvallen, gericht op steeds meer belangrijke industrieën.

Nederlandse regering waarschuwt voor Three Dreadful Ransomware

In een rapport van het Nationaal Cyber Security Center in Nederland wordt gesteld dat minstens 1.800 bedrijven wereldwijd worden getroffen door ransomware. Het rapport belicht ook drie malware-coderende stukken die verantwoordelijk zijn voor de massale infectie. Dat zijn LockerGoga, MegaCortex en Ryuk ransomware. Volgens de onderzoekers gebruiken deze drie ransomware-bedreigingen dezelfde digitale infrastructuur en worden ze beschouwd als 'veel voorkomende vormen van ransomware'.

Kritieke infrastructuur beïnvloed

Hoewel het NCSC zei dat het aantal slachtoffers van malware ongeveer 1.800 bedroeg, zou het werkelijke aantal beoogde bedrijven veel hoger kunnen zijn . De namen van de getroffen organisaties bleven onbekend, maar de onderzoekers verklaarden dat de ransomware-aanvallen gericht waren op kritieke infrastructuren over de hele wereld.

Het NCSC vond bewijsstukken dat Ryuk is gebruikt bij ransomware-aanvallen op overheid, onderwijs en zorginstellingen . Een van de enorme slachtoffers is het Spaanse multinationale bedrijf Prosegur. De aanval daarop resulteerde in het isoleren van zowel interne als externe systemen, waardoor de communicatie met zijn klanten werd afgesloten.

MegaCortex staat erom bekend dat het zich richt op bedrijfsnetwerken. De ransomware codeert bestanden, wijzigt het wachtwoord van de gebruiker en dreigt de bestanden van het slachtoffer te publiceren als ze het losgeld niet betalen. Een van de malwareslachtoffers was Sophos, die meldde dat de Emotet- of Qakbot-trojanen op hun netwerken waren geïnfecteerd met MegaCortex.

Tegelijkertijd is LockerGoga ransomware gebruikt in verschillende malwareaanvallen tegen kritieke infrastructuren, zoals Altran Technologies in Frankrijk, de chemische bedrijven Hexion en Momentive in de VS en Norsk Hydro in Noorwegen, waardoor een overschakeling naar handmatige bewerkingen noodzakelijk was.

De Ransomware Trio wordt geïnstalleerd via gerichte aanvallen

Van LockerGoga is bekend dat het deel uitmaakt van een golf van spraakmakende infecties die specifiek gericht zijn op grote bedrijven. De groep die verantwoordelijk is voor de aanslagen is geïdentificeerd als degenen die uit Rusland komen, waar de infrastructuur wordt gehuurd van andere groepen. Bovendien maken de aan de infrastructuur verbonden groepen het mogelijk grote bedrijven te targeten en te infecteren met LockerGoga.

Cyberexperts onthulden dat de meeste aanvallen op een tamelijk georganiseerde manier werden uitgevoerd door "een professionele criminele organisatie". Terwijl een van de groepen bezig was met de penetratie-inspanningen, gebruikte een andere de malware. Door variaties van TrickBot- en Emotet-malwarebedreigingen te gebruiken, kunnen kwetsbare systemen worden geïnfecteerd met LockerGoga, waardoor de lading via een achterdeur naar beneden komt. De payload van LockerGoga kan worden uitgevoerd via een hernoemde versie van een systeembeheertool. De eerste verspreiding van LockerGoga vindt meestal plaats via geïnfecteerde terminals naar andere verbonden systemen in een netwerk.

Volgens de onderzoekers die MegaCortex-ransomware hebben geanalyseerd, hebben hackers eerst toegang tot een netwerk gekregen en vervolgens de Windows-domeincontroller aangetast. Na de domeincontroller te hebben gecompromitteerd, zouden de criminelen Cobalt Strike installeren om een omgekeerde shell voor hen te openen.

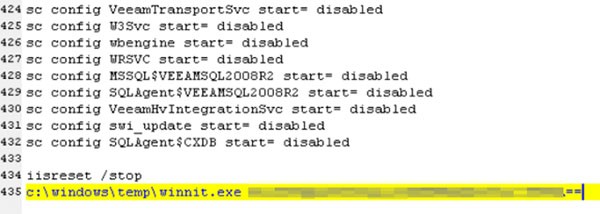

Na volledige toegang tot het netwerk te hebben verkregen, zouden hackers PsExec gebruiken om een batchbestand en de ransomware genaamd winnit.exe te verspreiden naar de rest van de computers, zoals weergegeven in figuur 1 hieronder. Vervolgens zou het batchbestand worden uitgevoerd en zouden alle werkstations onmiddellijk worden gecodeerd.

Figuur 1. Batchbestand - Bron: Bleepstatic.com

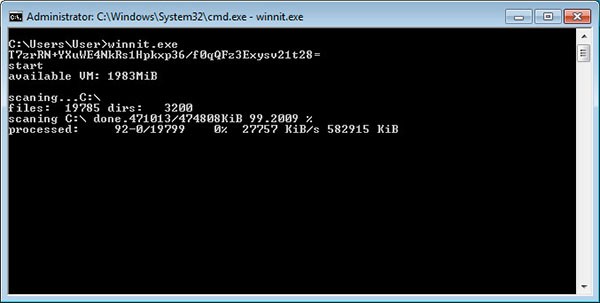

Zodra het uitvoerbare bestand winnit.exe is gestart, moet een bepaalde base64-gecodeerde string worden opgegeven zodat MegaCortex een DLL in het geheugen kan extraheren en injecteren. Wanneer de ransomware een bestand codeert, voegt het de extensie .megac0rtx toe aan zijn naam en een MEGA-G8 = bestandsmarkering, zoals weergegeven in Afbeelding 2 hieronder.

Volgens de onderzoekers is MegaCortex ontwikkeld om te worden gemonitord door een live hacker en vervolgens opgeruimd nadat de uitvoering is voltooid, vergelijkbaar met de methoden die worden gebruikt door LockerGoga.

Figuur 2. MegaCortex-bestandscodering - Bron: Bleepstatic.com

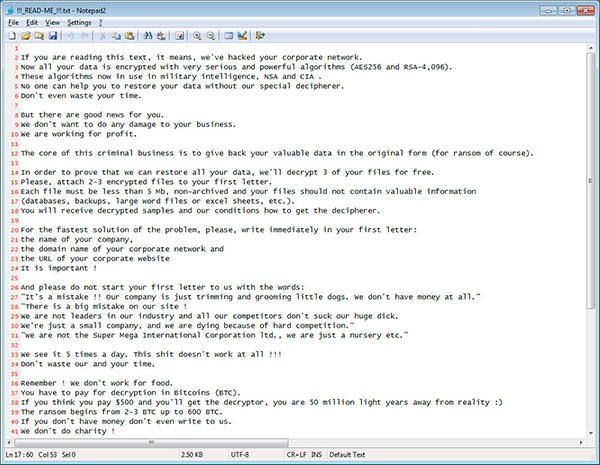

De losgeldbrief van MegaCortex heet "!!! _ READ-ME _ !!!. Txt" en wordt opgeslagen op het bureaublad van het slachtoffer. Het bevat e-mails van de aanvallers en betalingsinstructies. De losgeldhoeveelheden variëren meestal van 2-3 bitcoins tot 600 BTC, zoals weergegeven in figuur 3 hieronder.

Figuur 3. MegaCortex Ransom Note - Bron: Bleepstatic.com

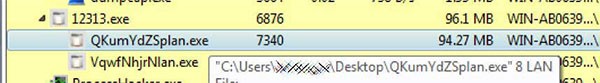

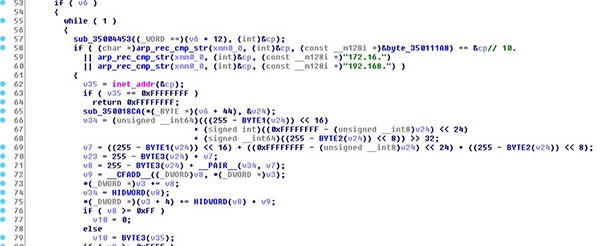

Na analyse van Ryuk-ransomware verklaarden de beveiligingsexperts dat het gebruik maakt van de Wake-on-Lan-functie (een hardwarefunctie waarmee een apparaat kan worden uitgeschakeld of ingeschakeld door een speciaal netwerkpakket te verzenden) op apparaten op een gecompromitteerd netwerk uitgezet om ze met meer succes te coderen. Nadat Ryuk is uitgevoerd, worden subprocessen voortgebracht met het argument '8 LAN', zoals weergegeven in figuur 4 hieronder.

Afbeelding 4. Subprocessen uitzetten met het argument '8 LAN' - Bron: Bleepstatic.com

Vervolgens zal de ransomware de ARP-tabel van het apparaat scannen en controleren of de vermeldingen deel uitmaken van de privé-IP-subnetten "10.", "172.16." En "192.168", zoals weergegeven in Afbeelding 5 hieronder. Een aspect dat ook moet worden opgemerkt, is dat LockerGoga de opdrachtregel voor problemen naar een TEMP-map kan verplaatsen en zichzelf kan hernoemen om detectie in wezen te ontwijken. LockerGoga's heeft ook onderliggende processen die tot taak hebben gegevens te coderen, een methode die andere ransomware-bedreigingen hebben overgenomen.

Figuur 5. Controle op particulier netwerk - Bron: Bleepstatic.com

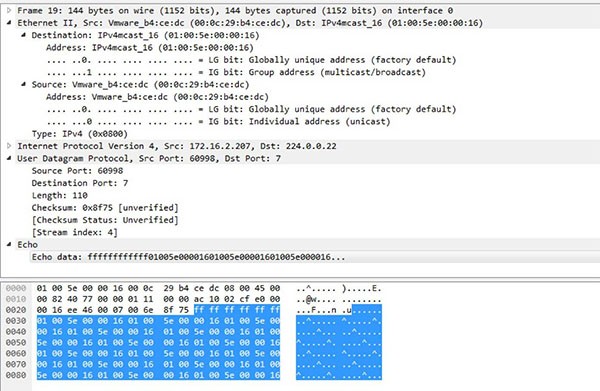

In het geval dat de ARP-ingang deel uitmaakt van een van die netwerken, stuurt Ryuk ransomware een Wake-on-Lan (WoL) -pakket naar het MAC-adres van het apparaat om het te laten opstarten. Het WoL-verzoek komt in de vorm van een 'magisch pakket' dat 'FF FF FF FF FF FF FF FF FF' bevat, zoals weergegeven in figuur 6 hieronder.

Figuur 6. Ryuk Ransomware een WoL-pakket verzenden - Bron: Bleepstatic.com

In het geval dat het WoL-verzoek succesvol was, zal Ryuk proberen de C $ administratieve share van het externe apparaat te mounten. Nadat de share is gekoppeld, wordt de schijf van de externe computer ook gecodeerd.

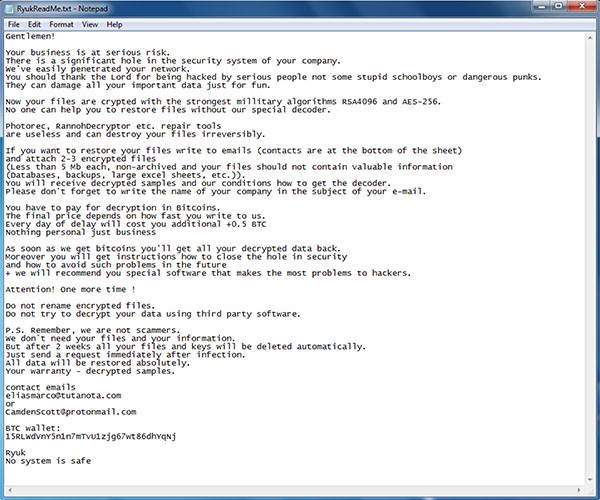

De bijbehorende e-mailadressen met Ryuk ransomware zijn eliasmarco@tutanota.com en CamdenScott@protonmail.com, opgenomen in de losgeldbrief, zoals weergegeven in figuur 7 hieronder.

Figuur 7. Ryuk Ransom Note - Bron: Zdnet.com

LockerGoga, dat is gebruikt door vrijwel dezelfde groep hackers, werd voor het eerst opgemerkt in januari 2019 toen de ransomware de systemen van het Franse bedrijf Altran Technologies trof. Vanwege deze aanval moest het netwerk van het bedrijf onmiddellijk worden afgesloten.

Volgens de cyber-experts richt LockerGoga ransomware zich meestal op DOC-, DOT-, WBK-, DOCX-, DOTX-, DOCB-, XLM-, XLSX-, XLTX-, XLSB-, XLW-, PPT-, POT-, PPS-, PPTX-, POTX-, PPSX-, SLDX- en PDF-bestanden. Als de malware echter wordt gestart met het opdrachtregelargument '-w', valt deze alle bestandstypen aan.

Andere ondersteunde schakelaars zijn '-k' en '-m' voor base 64-codering en voor het verstrekken van de e-mailadressen die zijn opgenomen in de losgeldbrief.

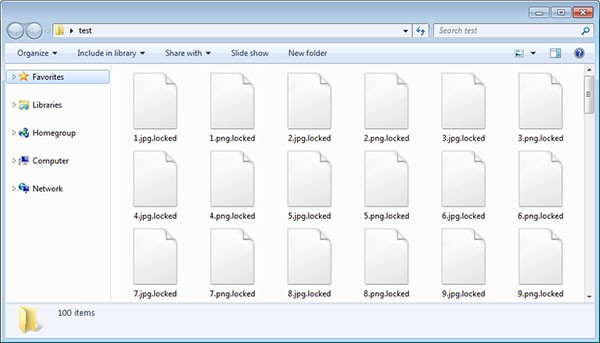

Na het coderen van de doelbestanden, voegt LockerGoga de extensie .locked eraan toe. Dit betekent dat een bestand met de naam test.jpg eerst wordt gecodeerd en vervolgens wordt hernoemd naar test.jpg.locked, zoals weergegeven in figuur 8 hieronder.

Afbeelding 8. Gecodeerde LockerGoga-bestanden - Bron: Bleepstatic.com

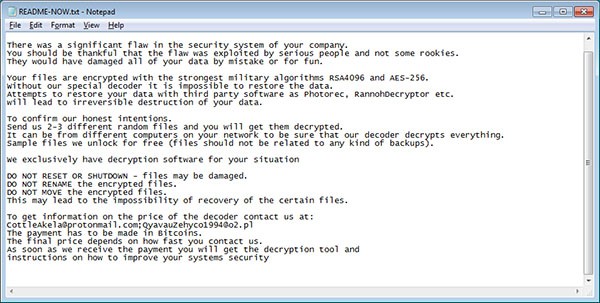

Wanneer de ransomware de bestanden op de computer codeert, laat het een losgeldnota met de naam README-NOW.txt op het bureaublad vallen, met e-mailadressen voor betalingsinstructies in ruil voor een decoderingssleutel, zoals weergegeven in Afbeelding 9 hieronder.

Figuur 9. LockerGoga Ransom Note - Bron: Bleepstatic.com

Een interessant feit over LockerGoga ransomware is dat het een geldig certificaat gebruikt dat de kansen op implementatie op de computer van het slachtoffer vergroot zonder enige verdenking te wekken. Als u echter aandacht besteedt aan de Windows-melding die vraagt om autorisatie van het certificaat, zou u merken dat er iets mis is omdat het voor een hostproces voor Windows Services is en de handtekening afkomstig is van MIKL Limited (een IT-adviesbureau gevestigd in het VK) op 17 december 2014), zoals weergegeven in figuur 10 hieronder.

Figuur 10. LockerGoga-certificaat - Bron: Bleepstatic.com

Volgens de onderzoekers zijn de bekende bestandsvoorbeelden voor LockerGoga ransomware tot nu toe 'worker' en 'worker32', en de ransomware lanceert een proces met een naam vergelijkbaar met wat Microsoft gebruikt voor zijn Windows Services, zoals 'svch0st' of ' svchub.'

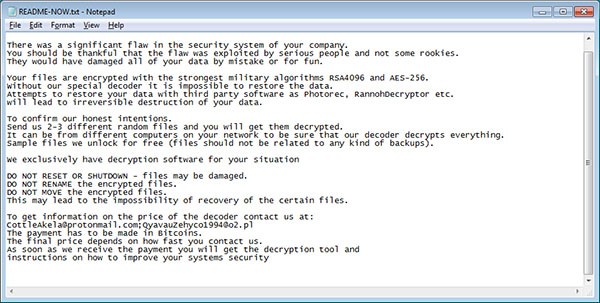

De bijbehorende e-mailadressen met LockerGoga ransomware zijn CottleAkela@protonmail.com en QyavauZehyco1994@o2.pl, opgenomen in de losgeldbrief, zoals weergegeven in figuur 11 hieronder.

Figuur 11. LockerGoga Ransom Note - Bron: Bleepstatic.com

Ransomware-aanvallen blijven toenemen

Het feit dat drie malwarestukken voldoende waren om de activiteiten van grote bedrijven stop te zetten, is meer dan verontrustend. Volgens de beveiligingsexperts maakt het succes van de ransomware-aanvallen de aanvallers nog vastbeslotener om hun doelen te bereiken, terwijl de gerichte bedrijven blijven groeien.

Het verspreiden van ransomware bij bedrijfsslachtoffers is verre van het ergste onderdeel van een inbraak. In sommige gevallen wordt bestandscodering voorafgegaan door data-exfiltratie, die aan andere hackers kan worden verkocht of kan worden gebruikt voor het plegen van sabotage. Dus, zolang de slachtoffers het losgeld betalen, zullen de aanvallen doorgaan, en het enige wat de bedrijven nog moeten doen, is hun online veiligheid verhogen, waarschuwen cyberexperts.