LockerGogaは、ランサムウェアトリオの一環として取り組みに参加することにより、世界中の重要なインフラストラクチャを攻撃することを目指しています

Table of Contents

調査者は、LockerGoga、MegaCortex、およびRyukランサムウェアが攻撃に使用され、世界中の重要なインフラストラクチャを標的にしていると言います。

ランサムウェアは世界中の企業で深刻な混乱を引き起こしています。企業は、ますます多くの主要産業を標的とするランサムウェア攻撃の増加により、データベースが破壊されることを恐れています。

オランダ政府が3つの恐ろしいランサムウェアを警告

オランダのNational Cyber Security Centerの報告によると、世界中で少なくとも1,800の企業がランサムウェアの影響を受けています。このレポートでは、大規模な感染の原因となっている3つのファイル暗号化マルウェアも取り上げています。それらはLockerGoga、MegaCortex、およびRyukランサムウェアです。調査者によると、これら3つのランサムウェアの脅威は同じデジタルインフラストラクチャを使用しており、「ランサムウェアの一般的な形態」と見なされています。

影響を受ける重要なインフラストラクチャ

NCSCによると、マルウェアの被害者は約1,800人でしたが、 実際に標的とする企業の数ははるかに多い可能性があります 。影響を受けた組織の名前は不明のままでしたが、調査員は、ランサムウェア攻撃は世界中の重要なインフラストラクチャに対するものであると述べました。

NCSCは、政府、教育機関、医療機関に対するランサムウェア攻撃でリュークが使用されているという証拠を発見しました。その大きな犠牲者の1人はスペインの多国籍企業であるProsegurです。この攻撃により、内部システムと外部システムの両方が隔離され、顧客との通信が遮断されました。

MegaCortexは、企業ネットワークをターゲットとすることで知られています。ランサムウェアはファイルを暗号化し、ユーザーのパスワードを変更し、身代金を支払わないと被害者のファイルを公開すると脅迫します。マルウェアの被害者の1人はソフォスで、ネットワーク上のEmotetまたはQakbotトロイの木馬がMegaCortexに感染していると報告しました。

同時に、LockerGogaランサムウェアは、フランスのAltran Technologies、米国の化学会社Hexion and Momentive、ノルウェーのNorsk Hydroなど、重要なインフラストラクチャに対するいくつかのマルウェア攻撃で使用されており、手動操作への切り替えを余儀なくされています。

ランサムウェアトリオは、標的型攻撃によってインストールされます

LockerGogaは、特に大企業をターゲットとする注目の感染症の波の一部であることが知られています。攻撃の原因となったグループは、インフラストラクチャが他のグループからレンタルされているロシアから出てきたものとして特定されています。さらに、インフラストラクチャに関連付けられたグループにより、大企業を標的にしてLockerGogaに感染させることができます。

サイバー専門家は、攻撃の大部分がかなり組織的な方法で「専門的な犯罪組織」によって行われたことを明らかにしました。グループの1つが侵入の取り組みに対処している間に、別のグループがマルウェアを展開していました。さまざまなTrickBotおよびEmotetマルウェアの脅威を使用することで、脆弱なシステムがLockerGogaに感染し、バックドアを介してペイロードをドロップする可能性があります。 LockerGogaのペイロードは、システム管理ツールの名前を変更したバージョンを介して実行できます。 LockerGogaの最初の拡散は、通常、感染した端末を介してネットワーク内の他の接続システムに行われます。

MegaCortexランサムウェアを分析した研究者によると、ハッカーは最初にネットワークにアクセスし、次にWindowsドメインコントローラーを侵害していました。ドメインコントローラーを危険にさらした後、犯罪者はCobalt Strikeをインストールして、リバースシェルを開きます。

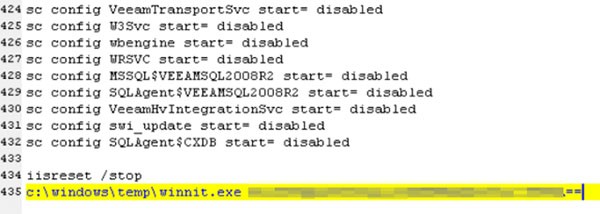

ネットワークへのフルアクセスを取得した後、ハッカーはPsExecを使用してバッチファイルとwinnit.exeと呼ばれるランサムウェアを残りのコンピューターに拡散します(図1を参照)。次に、バッチファイルが実行され、すべてのワークステーションが即座に暗号化されます。

図1.バッチファイル-ソース:Bleepstatic.com

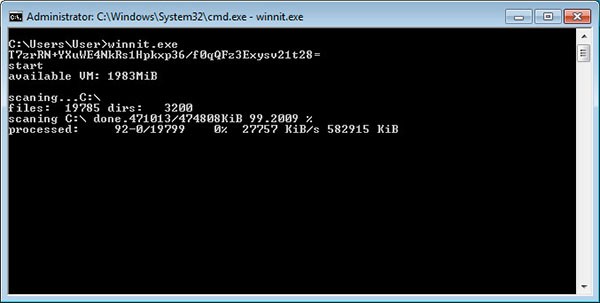

winnit.exe実行可能ファイルが起動したら、MegaCortexがDLLを抽出してメモリに挿入できるように、特定のbase64エンコード文字列を提供する必要があります。ランサムウェアは、ファイルを暗号化するときに、以下の図2に示すように、.megac0rtx拡張子をその名前とMEGA-G8 =ファイルマーカーに追加します。

研究者によると、MegaCortexは、LockerGogaで使用されている方法と同様に、ライブハッカーによって監視され、実行が完了した後にクリーンアップされるように開発されました。

図2. MegaCortexファイル暗号化-ソース:Bleepstatic.com

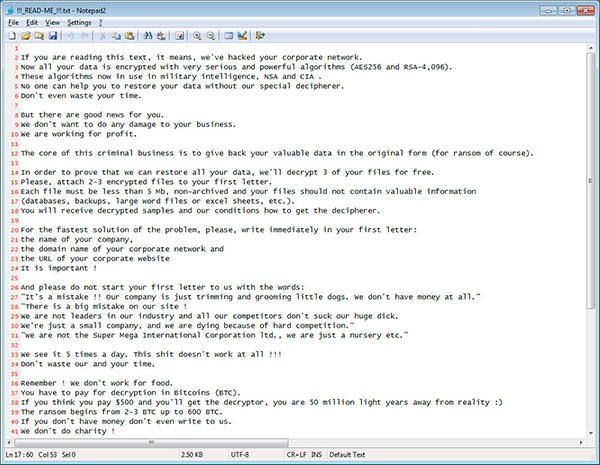

MegaCortexによる身代金メモは「!!! _ READ-ME _ !!!。txt」と呼ばれ、被害者のデスクトップに保存されます。攻撃者のメールと支払い指示が含まれています。身代金の量は通常、2〜3ビットコインから600 BTCの範囲です(図3を参照)。

図3. MegaCortex身代金注-出典:Bleepstatic.com

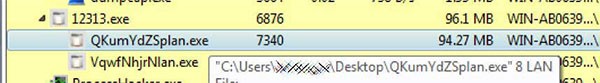

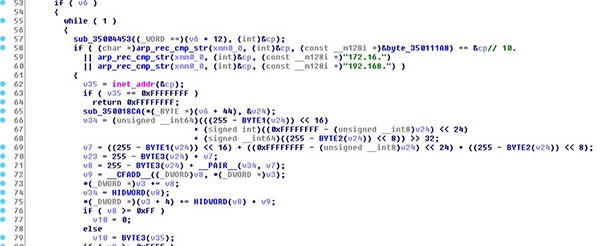

Ryukランサムウェアを分析した後、セキュリティの専門家は、Wake-on-Lan機能(特別なネットワークパケットを送信することにより、デバイスの電源を切ったり、電源を入れたりできるハードウェア機能)を使用すると述べました侵害されたネットワーク上の電源がオフになっているデバイスで、デバイスの暗号化の成功率を高めます。 Ryukが実行されると、以下の図4に示すように、引数「8 LAN」でサブプロセスが生成されます。

図4.引数「8 LAN」を使用したサブプロセスの生成-ソース:Bleepstatic.com

次に、ランサムウェアはデバイスのARPテーブルをスキャンし、以下の図5に示すように、エントリが「10。」、「172.16。」、および「192.168」のプライベートIPアドレスサブネットの一部であるかどうかを確認します。また、LockerGogaが問題のコマンドラインをTEMPフォルダーに再配置し、検出を本質的に回避するために自身の名前を変更できることにも注意してください。 LockerGogaには、データを暗号化するタスクを持つ子プロセスもあります。これは、他のランサムウェアの脅威が採用している方法です。

図5.プライベートネットワークの確認-ソース:Bleepstatic.com

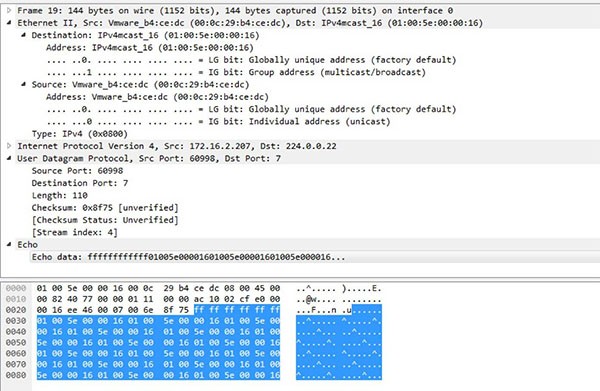

ARPエントリがこれらのネットワークの一部である場合、RyukランサムウェアはデバイスのMACアドレスにWake-on-Lan(WoL)パケットを送信して電源を入れます。 WoL要求は、以下の図6に示すように、「FF FF FF FF FF FF FF FF」を含む「マジックパケット」の形式で送信されます。

図6. WoLパケットを送信するRyukランサムウェア-出典:Bleepstatic.com

WoLリクエストが成功した場合、RyukはリモートデバイスのC $管理共有をマウントしようとします。共有がマウントされると、リモートコンピューターのドライブも暗号化されます。

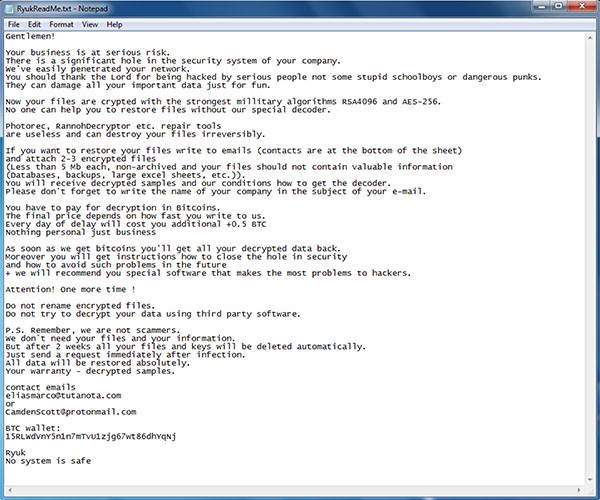

Ryukランサムウェアに関連付けられている電子メールアドレスは、eliasmarco @ tutanota.comおよびCamdenScott@protonmail.comであり、その身代金メモに含まれています(図7を参照)。

図7.リュークランサムノート-出典:Zdnet.com

ほぼ同じハッカーグループによって活用されているLockerGogaは、ランサムウェアがフランスの企業Altran Technologiesのシステムにヒットした2019年1月に初めて発見されました。この攻撃のため、会社のネットワークをすぐにシャットダウンする必要がありました。

サイバーエキスパートによると、LockerGogaランサムウェアは通常、DOC、DOT、WBK、DOCX、DOTX、DOCB、XLM、XLSX、XLTX、XLSB、XLW、PPT、POT、PPS、PPTX、POTX、PPSX、SLDX、およびPDFファイルを対象としています。ただし、マルウェアが「-w」コマンドライン引数で起動されると、すべての種類のファイルを攻撃します。

サポートされている他のスイッチは、ベース64エンコード用の「-k」および「-m」で、身代金メモに含まれるメールアドレスを提供します。

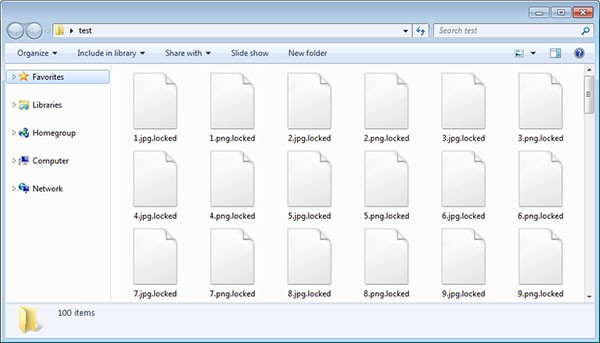

対象のファイルを暗号化した後、LockerGogaは.locked拡張子をファイルに追加します。これは、下の図8に示すように、test.jpgというファイルが最初に暗号化され、次にtest.jpg.lockedに名前が変更されることを意味します。

図8. LockerGogaで暗号化されたファイル-ソース:Bleepstatic.com

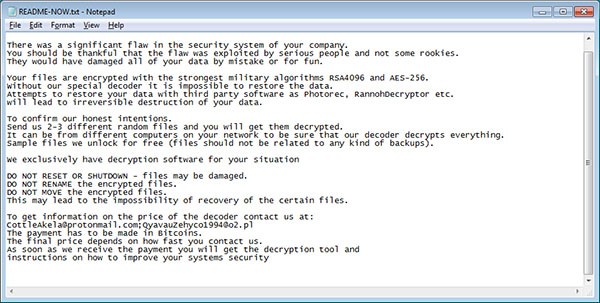

ランサムウェアがコンピューター上のファイルを暗号化すると、README-NOW.txtという身代金メモがデスクトップにドロップされます。これには、下の図9に示すように、復号化キーと引き換えに支払い指示のメールアドレスが含まれます。

図9. LockerGogaの身代金に関する注意-出典:Bleepstatic.com

LockerGogaランサムウェアの興味深い事実は、有効な証明書を使用しているため、疑いを持たずに被害者のコンピューターに展開される可能性が高くなることです。ただし、証明書の承認を求めるWindowsアラートに注意を払うと、Windowsサービスのホストプロセス用であり、署名がMIKL Limited(英国で設立されたITコンサルタント会社)からのものであるため、何かが間違っていることに気付くでしょう下の図10に示すように、2014年12月17日)。

図10. LockerGoga証明書-ソース:Bleepstatic.com

研究者によると、これまでLockerGogaランサムウェアの既知のファイルサンプルは「worker」と「worker32」であり、ランサムウェアはMicrosoftが「svch0st」や「 svchub。」

LockerGogaランサムウェアに関連付けられている電子メールアドレスは、CottleAkela @ protonmail.comとQyavauZehyco1994@o2.plであり、その身代金メモに含まれています(図11を参照)。

図11. LockerGoga身代金メモ-出典:Bleepstatic.com

ランサムウェア攻撃は増え続けています

3つのマルウェアが大企業の事業を閉鎖するのに十分であったという事実は、邪魔以上のものです。セキュリティの専門家によると、ランサムウェア攻撃の成功により、攻撃者は目標を達成することをさらに固く決意する一方、標的となるビジネスは増え続けています。

企業の被害者にランサムウェアを広めることは、侵入の最悪の部分ではありません。場合によっては、ファイルの暗号化の前にデータの流出が行われ、他のハッカーに販売されたり、妨害行為を犯すために使用されたりする可能性があります。そのため、被害者が身代金を支払う限り、攻撃は継続され、企業に残される唯一のことはオンラインセキュリティを高めることです、とサイバー専門家は警告します。