LockerGoga sigter mod at angribe kritiske infrastrukturer over hele verden ved at deltage i indsatsen som en del af et Ransomware-trio

Table of Contents

Efterforskere siger, at LockerGoga, MegaCortex og Ryuk ransomware bruges i angreb, der er målrettet mod kritisk infrastruktur i hele verden.

Ransomware har forårsaget alvorligt kaos i virksomheder over hele verden. Virksomheder frygter, at deres databaser vil blive ødelagt af de stigende ransomware-angreb og målrette mod flere og flere nøgleindustrier.

Den hollandske regering advarer mod tre frygtelige Ransomware

En rapport fra National Cyber Security Center i Holland oplyser, at mindst 1.800 virksomheder over hele verden er berørt af ransomware. Rapporten fremhæver også tre filkrypterende malware-stykker, der er ansvarlige for den massive infektion. Disse er LockerGoga, MegaCortex og Ryuk ransomware. Ifølge efterforskerne bruger disse tre ransomware-trusler den samme digitale infrastruktur og betragtes som "almindelige former for ransomware."

Kritiske infrastrukturer påvirket

Selvom NCSC sagde, at malware-ofre var omkring 1.800, kunne det faktiske antal målrettede virksomheder være meget højere . Navnene på de berørte organisationer forblev ukendt, men efterforskerne oplyste, at ransomware-angrebene var mod kritisk infrastruktur over hele verden.

NCSC fandt bevismateriale om, at Ryuk er blevet brugt i ransomware-angreb mod regerings-, uddannelses- og sundhedsinstitutioner . Et af dets store ofre er det spanske multinationale selskab Prosegur. Angrebet mod det resulterede i at isolere både interne og eksterne systemer og lukke kommunikationen med sine kunder.

MegaCortex er kendt for at målrette mod virksomhedsnetværk. Ransomware krypterer filer, ændrer brugerens adgangskode og truer med at offentliggøre offerets filer, hvis de ikke betaler løsepenge. Et af malware-ofrene var Sophos, der rapporterede, at emotet- eller Qakbot-trojanerne på deres netværk var inficeret med MegaCortex.

Samtidig er LockerGoga ransomware blevet brugt i adskillige malware-angreb mod kritiske infrastrukturer, såsom Altran Technologies i Frankrig, kemikalieselskaberne Hexion og Momentive i USA og Norsk Hydro i Norge, hvilket tvinger en overgang til manuel drift.

Ransomware-trioen installeres via målrettede angreb

LockerGoga har kendt for at være en del af en bølge af højprofilerede infektioner, der specifikt er målrettet store virksomheder. Den gruppe, der er ansvarlig for angrebene, er identificeret som dem, der kommer ud af Rusland, hvor infrastrukturen lejes fra andre grupper. Desuden tillader de grupper, der er tilknyttet infrastrukturen, målretning mod store virksomheder og inficerer dem med LockerGoga.

Cybereksperter afslørede, at de fleste af angrebene blev udført af "en professionel kriminel organisation" på en ret organiseret måde. Mens en af grupperne beskæftigede sig med penetrationsindsatsen, var en anden at installere malware. Ved at bruge variationer af TrickBot- og Emotet malware-trusler, kan sårbare systemer blive inficeret med LockerGoga, hvilket fører til, at det mister sin nyttelast gennem en bagdør. De nyttelast af LockerGoga kan udføres via en omdøbt version af et systemadministrationsværktøj. Den oprindelige spredning af LockerGoga finder normalt sted gennem inficerede terminaler til andre tilsluttede systemer i et netværk.

Ifølge forskerne, der analyserede MegaCortex ransomware, fik hackere først adgang til et netværk og kompromitterede derefter Windows-domænekontrolleren. Efter at have kompromitteret domænekontrolleren, ville de kriminelle installere Cobalt Strike for at åbne en omvendt skal tilbage til dem.

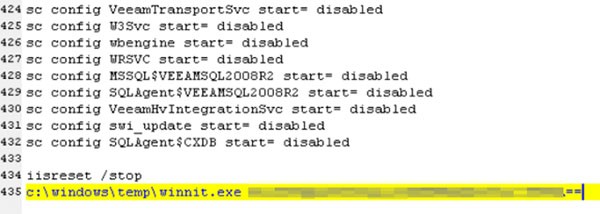

Efter at have fået fuld adgang til netværket, ville hackere bruge PsExec til at sprede en batchfil og ransomware kaldet winnit.exe til resten af computere, som vist i figur 1 nedenfor. Derefter udføres batch-filen, og alle arbejdsstationer ville øjeblikkeligt blive krypteret.

Figur 1. Batchfil - Kilde: Bleepstatic.com

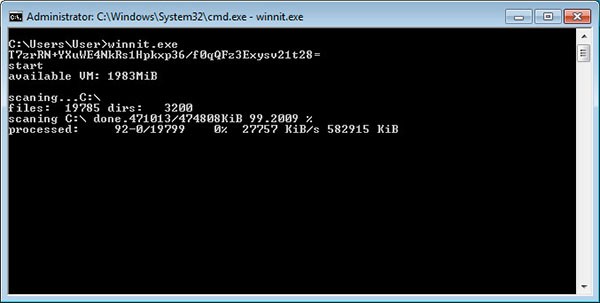

Når winnit.exe-eksekverbare er lanceret, skal en bestemt base64-kodet streng leveres, så MegaCortex kunne udtrække og injicere en DLL i hukommelsen. Når ransomware krypterer en fil, tilføjer den .megac0rtx-udvidelsen til dens navn og en MEGA-G8 = filmarkør, som vist i figur 2 nedenfor.

Ifølge forskerne blev MegaCortex udviklet til at blive overvåget af en live hacker og derefter ryddet op efter udførelsen er afsluttet, svarende til de metoder, der blev anvendt af LockerGoga.

Figur 2. MegaCortex filkryptering - Kilde: Bleepstatic.com

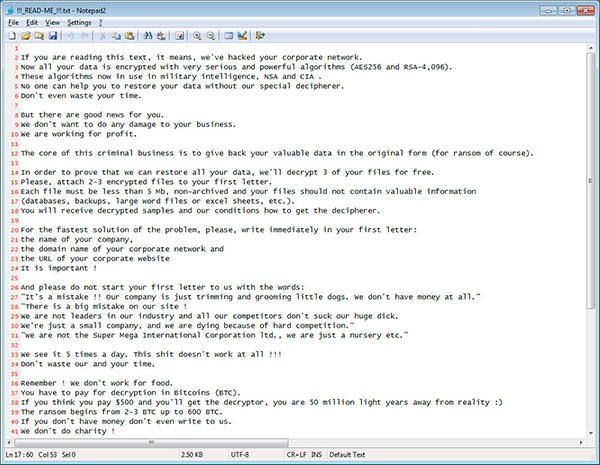

Løsningsmeddelelsen fra MegaCortex kaldes "!!! _ LÆS MEG _ !!!. Txt", og den gemmes på offerets skrivebord. Det indeholder e-mails fra angribere og betalingsinstruktioner. Løsemængden varierer normalt fra 2-3 bitcoins til 600 BTC, som vist i figur 3 nedenfor.

Figur 3. MegaCortex løsepenge-note - Kilde: Bleepstatic.com

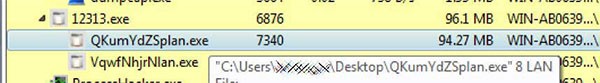

Efter at have analyseret Ryuk ransomware, erklærede sikkerhedseksperterne, at den bruger funktionen Wake-on-Lan (en hardwarefunktion, der tillader, at en enhed kan aktiveres eller tændes ved at sende en speciel netværkspakke til den) for at slå på slukede enheder på et kompromitteret netværk for at få større succes med at kryptere dem. Når Ryuk er udført, vil det spawn underprocesser med argumentet '8 LAN', som vist i figur 4 nedenfor.

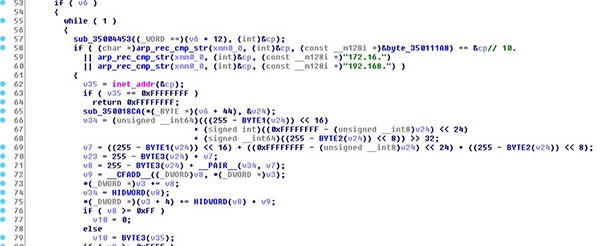

Figur 4. Gydning af underprocesser med argumentet '8 LAN' - Kilde: Bleepstatic.com

Derefter scanner ransomware enhedens ARP-tabel og kontrollerer, om posterne er en del af de private IP-adresseundernet "10.", "172.16." Og "192.168", som vist i figur 5 nedenfor. Et aspekt, der også skal bemærkes, er det faktum, at LockerGoga er i stand til at flytte problemer på kommandolinjen til en TEMP-mappe og omdøbe sig selv for at undgå detektion i det væsentlige. LockerGoga's har også underordnede processer, der har til opgave at kryptere data, som er en metode, som andre ransomware-trusler har brugt.

Figur 5. Kontroller for privat netværk - Kilde: Bleepstatic.com

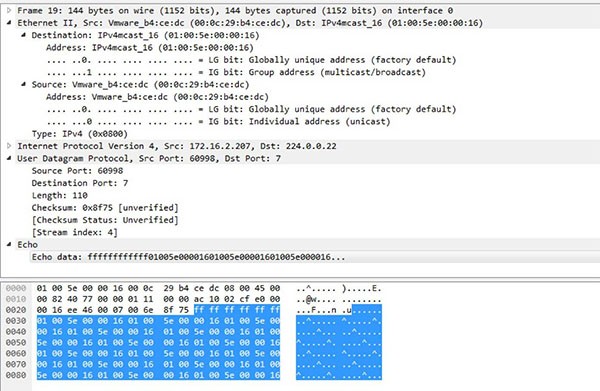

Hvis ARP-posten er en del af et af disse netværk, vil Ryuk ransomware sende en Wake-on-Lan (WoL) -pakke til enhedens MAC-adresse for at få den til at starte op. WoL-anmodningen kommer i form af en 'magi-pakke', der indeholder 'FF FF FF FF FF FF FF FF FF FF', som vist i figur 6 nedenfor.

Figur 6. Ryuk Ransomware Afsendelse af en WoL-pakke - Kilde: Bleepstatic.com

Hvis WoL-anmodningen var vellykket, vil Ryuk forsøge at montere den eksterne enheds C $ -administrative del. Når delingen er monteret, krypteres den eksterne computers drev også.

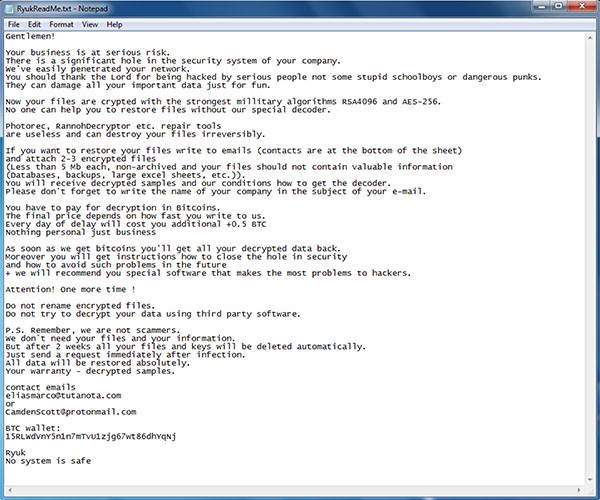

De tilknyttede e-mail-adresser med Ryuk ransomware er eliasmarco@tutanota.com og CamdenScott@protonmail.com, inkluderet i dens løsepenge, som vist i figur 7 nedenfor.

Figur 7. Ryuk Ransom Note - Kilde: Zdnet.com

LockerGoga, som er blevet gearet af næsten den samme gruppe af hackere, blev først opdaget i januar 2019, da ransomware ramte systemerne i det franske firma Altran Technologies. På grund af dette angreb måtte selskabets netværk straks lukkes ned.

Ifølge cybereksperterne er LockerGoga ransomware normalt målrettet mod DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX og PDF-filer. Hvis malware dog startes med kommandolinjeargumentet '-w', angriber den alle filtyper.

Andre understøttede switches er '-k' og '-m' til base 64-kodning og til at give de e-mail-adresser, der er inkluderet i løsepunktsmeddelelsen.

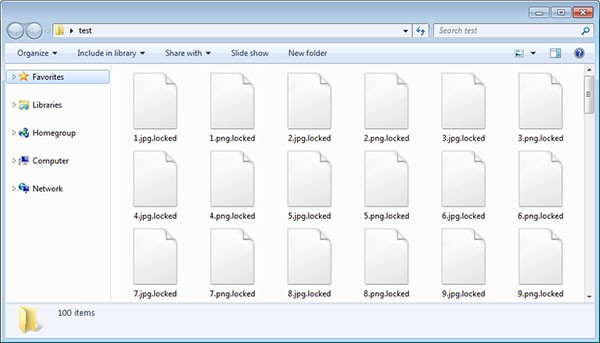

Efter kryptering af de målrettede filer vil LockerGoga tilføje den .låste udvidelse til dem. Dette betyder, at en fil kaldet test.jpg først krypteres og derefter omdøbes til test.jpg.låst, som vist i figur 8 nedenfor.

Figur 8. LockerGoga-krypterede filer - Kilde: Bleepstatic.com

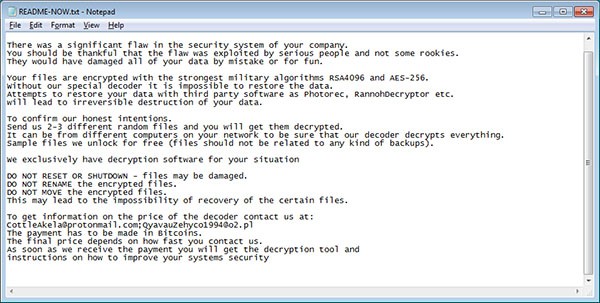

Når ransomware krypterer filerne på computeren, slipper det en løsepenge-note kaldet README-NOW.txt på skrivebordet, som inkluderer e-mail-adresser til betalingsinstruktioner i bytte for en dekrypteringsnøgle, som vist i figur 9 nedenfor.

Figur 9. LockerGoga løsepenge note - Kilde: Bleepstatic.com

En interessant kendsgerning ved LockerGoga ransomware er, at den bruger et gyldigt certifikat, der øger chancerne for dets indsættelse på offerets computer uden at rejse mistanke. Hvis du imidlertid er opmærksom på Windows-alarmen, der beder om tilladelse til certifikatet, vil du bemærke, at noget er galt, fordi det er til en værtproces for Windows Services, og underskriften er fra MIKL Limited (et it-konsulentfirma, der er integreret i Storbritannien den 17. december 2014), som vist i figur 10 nedenfor.

Figur 10. LockerGoga-certifikat - Kilde: Bleepstatic.com

Ifølge forskerne er de kendte filprøver for LockerGoga ransomware indtil videre 'arbejder' og 'arbejder32', og ransomware lancerer en proces med et navn, der ligner det, Microsoft bruger til sine Windows-tjenester, såsom 'svch0st' eller ' svchub.'

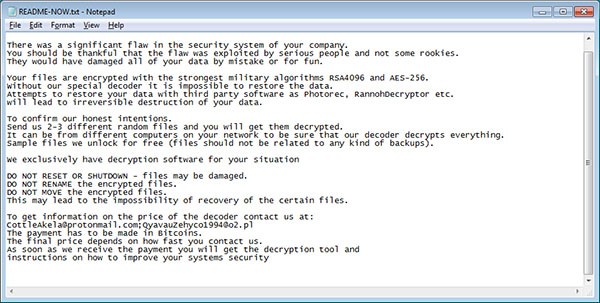

De tilknyttede e-mail-adresser med LockerGoga ransomware er CottleAkela@protonmail.com og QyavauZehyco1994@o2.pl, inkluderet i dens løsepenge, som vist i figur 11 nedenfor.

Figur 11. LockerGoga løsepenge note - Kilde: Bleepstatic.com

Ransomware-angreb fortsætter med at stige

At tre malware-stykker var tilstrækkelige til at lukke store virksomheders aktiviteter er mere end foruroligende. Ifølge sikkerhedseksperterne gør succes med ransomware-angreb angriberen endnu mere fast besluttet på at nå deres mål, mens de målrettede virksomheder fortsætter med at stige.

At sprede ransomware på erhvervsofre er langt fra den værste del af en indtrængen. I nogle tilfælde er filkryptering forud for dataudfiltrering, som kunne sælges til andre hackere eller bruges til at begå sabotage. Så så længe ofrene betaler løsepenge, vil angrebene fortsætte, og det eneste, der er tilbage for virksomhederne, er at øge deres online sikkerhed, advarer cybereksperter.