LockerGoga visa atacar infraestruturas críticas em todo o mundo, unindo esforços como parte de um trio de ransomware

Table of Contents

Os investigadores dizem que o LockerGoga, MegaCortex e Ryuk ransomware são usados em ataques, visando infraestruturas críticas em todo o mundo.

O ransomware tem causado um sério caos em empresas em todo o mundo. As empresas temem que seus bancos de dados sejam devastados pelos crescentes ataques de ransomware, visando cada vez mais os principais setores.

Governo holandês alerta para três terríveis ransomware

Um relatório do Centro Nacional de Segurança Cibernética da Holanda afirma que pelo menos 1.800 empresas em todo o mundo são afetadas por ransomware. O relatório também destaca três partes de malware que criptografam arquivos, responsáveis pela infecção maciça. Esses são os ransomware LockerGoga, MegaCortex e Ryuk. Segundo os investigadores, essas três ameaças de ransomware usam a mesma infraestrutura digital e são consideradas "formas comuns de ransomware".

Infraestruturas críticas impactadas

Embora o NCSC tenha dito que as vítimas de malware eram cerca de 1.800, o número real de empresas-alvo poderia ser muito maior . Os nomes das organizações afetadas permaneciam desconhecidos; no entanto, os investigadores afirmaram que os ataques de ransomware eram contra infraestruturas críticas em todo o mundo.

O NCSC encontrou evidências de que o Ryuk foi usado em ataques de ransomware contra instituições governamentais, educacionais e de saúde . Uma de suas grandes vítimas é a multinacional espanhola Prosegur. O ataque contra ele resultou no isolamento de sistemas internos e externos, interrompendo as comunicações com seus clientes.

MegaCortex é conhecido por direcionar redes corporativas. O ransomware criptografa arquivos, altera a senha do usuário e ameaça publicar os arquivos da vítima se eles não pagarem o resgate. Uma das vítimas de malware foi Sophos, que relatou que os Trojans Emotet ou Qakbot em suas redes estavam infectados com MegaCortex.

Ao mesmo tempo, o LockerGoga ransomware foi usado em vários ataques de malware contra infraestruturas críticas, como a Altran Technologies na França, as empresas químicas Hexion e Momentive nos EUA e a Norsk Hydro na Noruega, forçando a mudança para operações manuais.

O Ransomware Trio é instalado através de ataques direcionados

Sabe-se que o LockerGoga faz parte de uma onda de infecções de alto perfil que visam especificamente grandes empresas. O grupo responsável pelos ataques foi identificado como aquele que sai da Rússia, onde a infraestrutura é alugada a outros grupos. Além disso, os grupos associados à infraestrutura permitem direcionar grandes empresas e infectá-las com o LockerGoga.

Os especialistas em cyber revelaram que a maioria dos ataques foi realizada por "uma organização criminosa profissional" de maneira bastante organizada. Enquanto um dos grupos estava lidando com os esforços de penetração, outro estava implantando o malware. Ao usar variações das ameaças de malware TrickBot e Emotet, sistemas vulneráveis podem ser infectados pelo LockerGoga, fazendo com que ele caia sua carga através de um backdoor. A carga útil do LockerGoga pode ser executada através de uma versão renomeada de uma ferramenta de administração do sistema. A disseminação inicial do LockerGoga geralmente ocorre através de terminais infectados para outros sistemas conectados em uma rede.

De acordo com os pesquisadores que analisaram o ransomware MegaCortex, os hackers estavam acessando uma rede primeiro e depois comprometendo o controlador de domínio do Windows. Depois de comprometer o controlador de domínio, os criminosos instalariam o Cobalt Strike para abrir um shell reverso para eles.

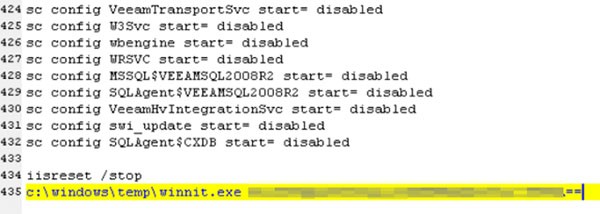

Depois de obter acesso total à rede, os hackers usavam o PsExec para espalhar um arquivo em lotes e o ransomware chamado winnit.exe para o restante dos computadores, como mostra a Figura 1 abaixo. Em seguida, o arquivo em lotes seria executado e todas as estações de trabalho seriam criptografadas instantaneamente.

Figura 1. Arquivo em lote - Fonte: Bleepstatic.com

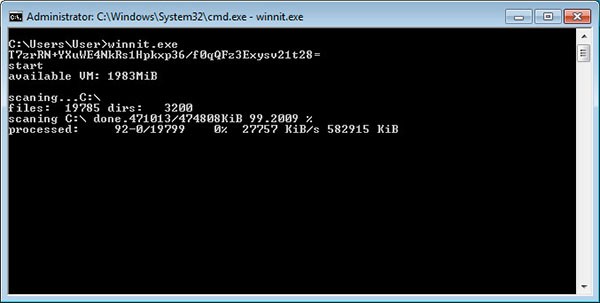

Depois que o executável winnit.exe é iniciado, uma sequência codificada em base64 específica deve ser fornecida para que o MegaCortex possa extrair e injetar uma DLL na memória. Quando o ransomware criptografa um arquivo, ele anexa a extensão .megac0rtx ao nome e um marcador MEGA-G8 =, como mostra a Figura 2 abaixo.

Segundo os pesquisadores, o MegaCortex foi desenvolvido para ser monitorado por um hacker ativo e, em seguida, limpo após a conclusão da execução, semelhante aos métodos utilizados pelo LockerGoga.

Figura 2. Criptografia de arquivo MegaCortex - Fonte: Bleepstatic.com

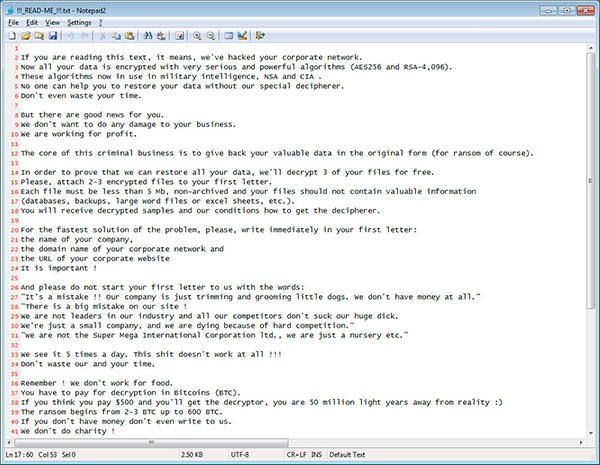

A nota de resgate do MegaCortex é chamada "!!! _ LEIA-ME _ !!! .txt" e é salva na área de trabalho da vítima. Ele contém e-mails dos atacantes e instruções de pagamento. As quantidades de resgate geralmente variam de 2-3 bitcoins a 600 BTC, como mostrado na Figura 3 abaixo.

Figura 3. Nota de resgate do MegaCortex - Fonte: Bleepstatic.com

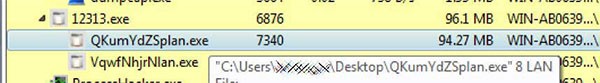

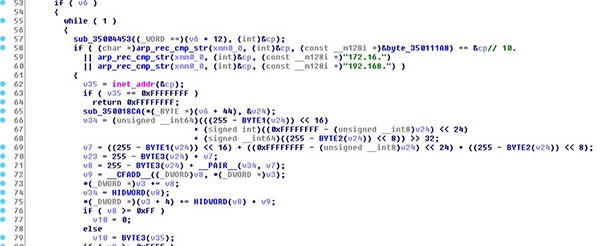

Depois de analisar o Ryuk ransomware, os especialistas em segurança afirmaram que ele usa o recurso Wake-on-Lan (um recurso de hardware que permite que um dispositivo desligado seja acordado ou ligado, enviando um pacote de rede especial) para ativar em dispositivos desligados em uma rede comprometida para ter maior sucesso na criptografia deles. Uma vez executado, o Ryuk gerará subprocessos com o argumento '8 LAN', como mostra a Figura 4 abaixo.

Figura 4. Gerando subprocessos com o argumento '8 LAN' - Fonte: Bleepstatic.com

Em seguida, o ransomware examinará a tabela ARP do dispositivo e verificará se as entradas fazem parte das sub-redes de endereços IP privados de "10.", "172.16." E "192.168", como mostra a Figura 5 abaixo. Um aspecto a ser observado também é o fato de o LockerGoga ser capaz de realocar questões de linha de comando para uma pasta TEMP e renomear a si próprio para evitar a detecção essencialmente. O LockerGoga também possui processos filhos que têm a tarefa de criptografar dados, que é um método adotado por outras ameaças de ransomware.

Figura 5. Verificando redes privadas - Fonte: Bleepstatic.com

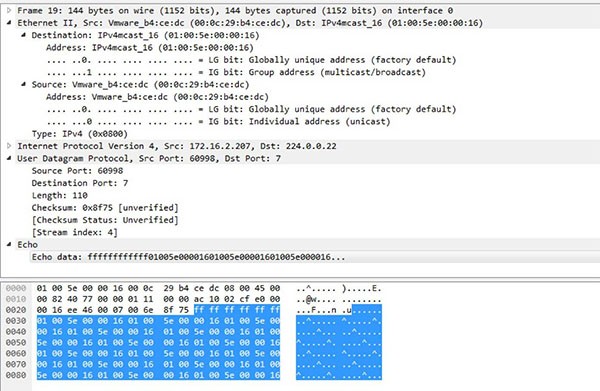

Caso a entrada ARP faça parte de qualquer uma dessas redes, o Ryuk ransomware enviará um pacote Wake-on-Lan (WoL) para o endereço MAC do dispositivo para ligá-lo. A solicitação de WoL vem na forma de um 'pacote mágico' que contém 'FF FF FF FF FF FF FF FF FF', conforme mostrado na Figura 6 abaixo.

Figura 6. Ryuk Ransomware enviando um pacote WoL - Fonte: Bleepstatic.com

Caso a solicitação de WoL seja bem-sucedida, Ryuk tentará montar o compartilhamento administrativo em C $ do dispositivo remoto. Depois que o compartilhamento é montado, a unidade do computador remoto também será criptografada.

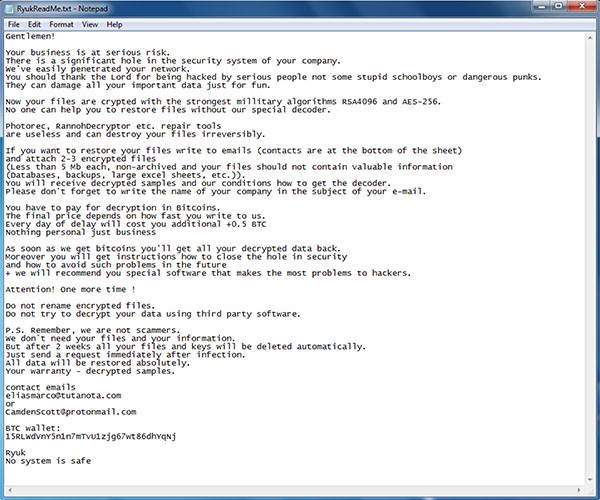

Os endereços de email associados ao Ryuk ransomware são eliasmarco@tutanota.com e CamdenScott@protonmail.com, incluídos em sua nota de resgate, conforme mostrado na Figura 7 abaixo.

Figura 7. Nota de resgate de Ryuk - Fonte: Zdnet.com

O LockerGoga, que foi alavancado por praticamente o mesmo grupo de hackers, foi descoberto em janeiro de 2019 quando o ransomware atingiu os sistemas da empresa francesa Altran Technologies. Devido a este ataque, a rede da empresa teve que ser desligada imediatamente.

De acordo com os especialistas em computação, o LockerGoga ransomware geralmente direciona para arquivos DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX e PDF. No entanto, se o malware for iniciado com o argumento da linha de comando '-w', ele atacará todos os tipos de arquivo.

Outros switches suportados são '-k' e '-m' para a codificação base 64 e para fornecer os endereços de email incluídos na nota de resgate.

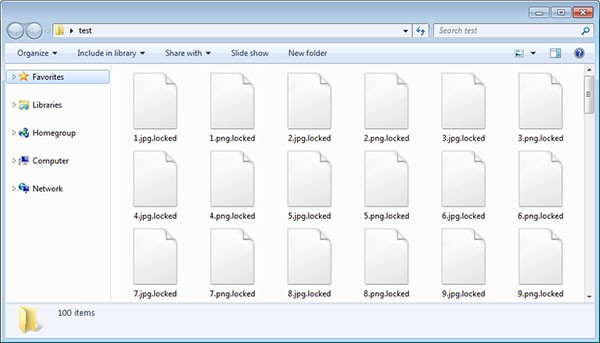

Após criptografar os arquivos direcionados, o LockerGoga anexará a extensão .locked a eles. Isso significa que um arquivo chamado test.jpg seria primeiro criptografado e depois renomeado para test.jpg.locked, como mostra a Figura 8 abaixo.

Figura 8. Arquivos criptografados do LockerGoga - Fonte: Bleepstatic.com

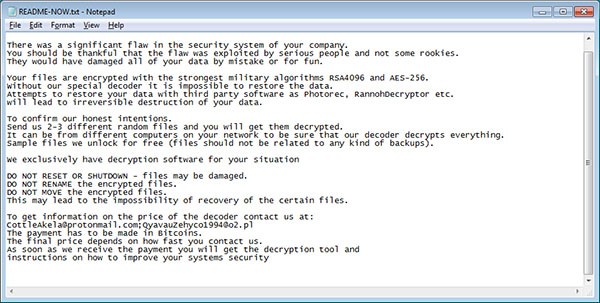

Quando o ransomware criptografa os arquivos no computador, ele solta uma nota de resgate chamada README-NOW.txt na área de trabalho, que inclui endereços de email para instruções de pagamento em troca de uma chave de descriptografia, como mostra a Figura 9 abaixo.

Figura 9. Nota de resgate do LockerGoga - Fonte: Bleepstatic.com

Um fato interessante sobre o LockerGoga ransomware é que ele usa um certificado válido que aumenta as chances de sua implantação no computador da vítima sem levantar suspeitas. No entanto, se você prestar atenção ao alerta do Windows solicitando autorização do certificado, perceberá que algo está errado, porque é um processo host para o Windows Services e a assinatura é da MIKL Limited (uma empresa de consultoria de TI incorporada no Reino Unido em 17 de dezembro de 2014), como mostra a Figura 10 abaixo.

Figura 10. Certificado LockerGoga - Fonte: Bleepstatic.com

De acordo com os pesquisadores, as amostras de arquivo conhecidas para o LockerGoga ransomware até agora são 'worker' e 'worker32', e o ransomware lança um processo com um nome semelhante ao usado pela Microsoft para seus serviços do Windows, como 'svch0st' ou ' svchub. '

Os endereços de email associados ao LockerGoga ransomware são CottleAkela@protonmail.com e QyavauZehyco1994@o2.pl, incluídos em sua nota de resgate, como mostra a Figura 11 abaixo.

Figura 11. Nota de resgate do LockerGoga - Fonte: Bleepstatic.com

Ataques de ransomware continuam a aumentar

O fato de três partes de malware serem suficientes para encerrar as operações das grandes empresas é mais do que preocupante. Segundo os especialistas em segurança, o sucesso dos ataques de ransomware torna os invasores ainda mais determinados a atingir seus objetivos, enquanto as empresas-alvo continuam aumentando.

A disseminação de ransomware para as vítimas corporativas está longe de ser a pior parte de uma invasão. Em alguns casos, a criptografia de arquivos é precedida pela exfiltração de dados, que pode ser vendida a outros hackers ou usada para cometer atos de sabotagem. Portanto, enquanto as vítimas pagarem o resgate, os ataques continuarão e a única coisa que resta para as empresas é aumentar sua segurança online, alertam especialistas em computação.