LockerGoga旨在作為勒索軟件三重奏的一部分,共同努力,在全球範圍內攻擊關鍵基礎設施

Table of Contents

調查人員說,LockerGoga,MegaCortex和Ryuk勒索軟件被用於攻擊,針對全球的關鍵基礎設施。

勒索軟件已在全世界的企業中引起嚴重的混亂。公司擔心針對越來越多的關鍵行業的勒索軟件攻擊的增加將破壞他們的數據庫。

荷蘭政府警告三種可怕的勒索軟件

荷蘭國家網絡安全中心的一份報告指出,全球至少有1800家企業受到勒索軟件的影響。該報告還重點介紹了導致大規模感染的三個文件加密惡意軟件。這些是LockerGoga,MegaCortex和Ryuk勒索軟件。根據調查人員的說法,這三種勒索軟件威脅使用相同的數字基礎架構,被認為是“常見的勒索軟件形式”。

關鍵基礎設施受到影響

儘管NCSC表示,惡意軟件受害者約為1800名,但目標公司的實際數量可能更高 。受影響組織的名稱仍然未知,但是,調查人員表示,勒索軟件攻擊針對全世界的關鍵基礎設施。

NCSC發現了一些證據,證明Ryuk已被用於針對政府,教育和醫療機構的勒索軟件攻擊 。西班牙跨國公司Prosegur是其最大的受害者之一。針對它的攻擊導致內部和外部系統都被隔離,從而切斷了與客戶的通信。

MegaCortex以瞄準企業網絡而聞名。勒索軟件會加密文件,更改用戶密碼並威脅說如果受害者不支付贖金就發布受害者的文件。 Sophos是惡意軟件的受害者之一,他報告說其網絡上的Emotet或Qakbot木馬感染了MegaCortex。

同時,LockerGoga勒索軟件已被用於針對關鍵基礎設施的多種惡意軟件攻擊,例如法國的Altran Technologies,美國的化學公司Hexion和Momentive以及挪威的Norsk Hydro,迫使他們切換到手動操作。

通過有針對性的攻擊安裝了勒索軟件三重奏

LockerGoga已知是專門針對大型公司的一波高水平感染的一部分。已經將負責攻擊的組織確定為來自俄羅斯的組織,這些組織是從其他組織租用基礎設施的。此外,與基礎設施關聯的團體允許以大公司為目標並用LockerGoga感染它們。

網絡專家透露,大多數攻擊是由“專業犯罪組織”以有組織的方式進行的。當其中一個小組正在處理滲透工作時,另一個小組正在部署惡意軟件。通過使用TrickBot和Emotet惡意軟件威脅的變體,易受攻擊的系統可能會感染LockerGoga,從而導致它通過後門丟棄有效載荷。 LockerGoga的有效負載可以通過系統管理工具的重命名版本執行。 LockerGoga的初始傳播通常是通過受感染的終端傳播到網絡中其他連接的系統的。

根據分析了MegaCortex勒索軟件的研究人員的說法,黑客首先獲得了對網絡的訪問權限,然後危害了Windows域控制器。破壞域控制器後,犯罪分子將安裝Cobalt Strike,向他們打開反殼。

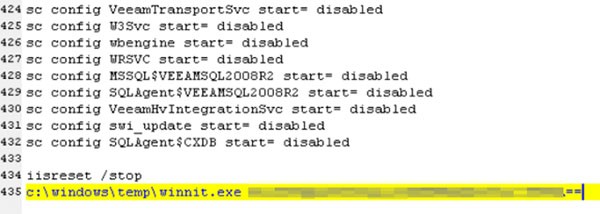

獲得對網絡的完全訪問權限後,黑客將使用PsExec將批處理文件和名為winnit.exe的勒索軟件傳播到其餘計算機,如下圖1所示。然後將執行批處理文件,並且所有工作站將被立即加密。

圖1.批處理文件-來源:Bleepstatic.com

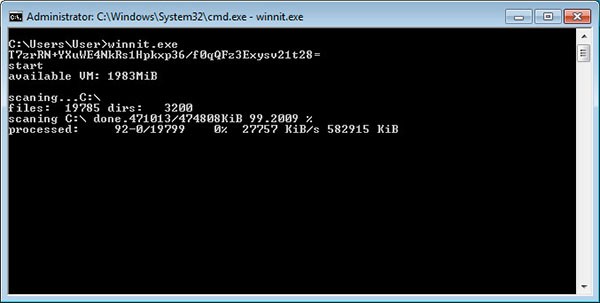

啟動winnit.exe可執行文件後,應提供特定的base64編碼的字符串,以便MegaCortex可以提取DLL並將其註入內存。勒索軟件加密文件時,會將.megac0rtx擴展名附加到其名稱和MEGA-G8 =文件標記中,如下圖2所示。

根據研究人員的說法,MegaCortex的開發是由實時黑客進行監控,然後在執行完成後進行清理,類似於LockerGoga所採用的方法。

圖2. MegaCortex文件加密-來源:Bleepstatic.com

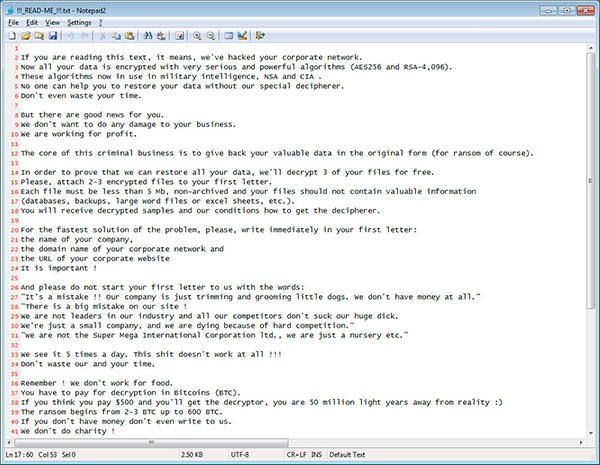

MegaCortex的贖金記錄稱為“ !!! _ READ-ME _ !!!。txt”,並保存在受害者的桌面上。它包含攻擊者的電子郵件和付款說明。贖金金額通常在2-3個比特幣到600 BTC之間,如下圖3所示。

圖3. MegaCortex Ransom注意-來源:Bleepstatic.com

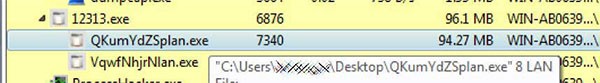

在分析了Ryuk勒索軟件之後,安全專家表示,它使用了“局域網喚醒”功能(一種硬件功能,可以通過向設備發送特殊的網絡數據包來喚醒或打開已關閉電源的設備)。在受損網絡上關閉電源的設備上進行加密,以取得更大的成功。一旦Ryuk被執行,它將生成帶有參數'8 LAN'的子進程,如下圖4所示。

圖4.帶有參數“ 8 LAN”的生成子流程-來源:Bleepstatic.com

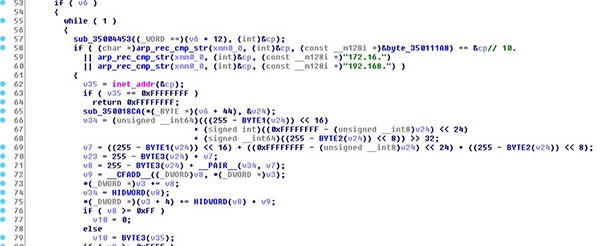

然後,勒索軟件將掃描設備的ARP表,並檢查條目是否為“ 10。”,“ 172.16。”和“ 192.168”的專用IP地址子網的一部分,如下圖5所示。還需要注意的一個方面是LockerGoga能夠將問題命令行重新定位到TEMP文件夾,並對其重命名以本質上逃避檢測。 LockerGoga的子進程還具有加密數據的任務,這是其他勒索軟件威脅所採用的一種方法。

圖5.檢查專用網絡-來源:Bleepstatic.com

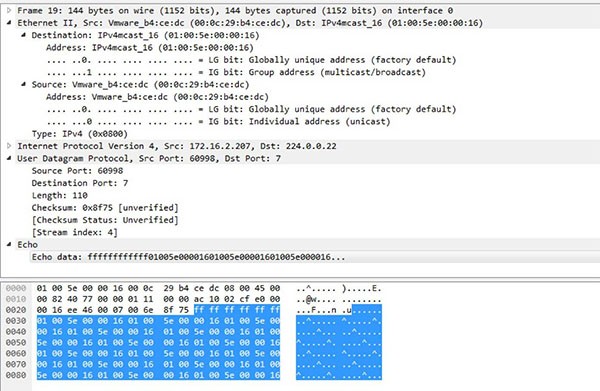

如果ARP條目是這些網絡中任何一個的一部分,Ryuk勒索軟件將向設備的MAC地址發送一個局域網喚醒(WoL)數據包以使其通電。 WoL請求以“魔術包”的形式出現,其中包含“ FF FF FF FF FF FF FF FF FF”,如下圖6所示。

圖6. Ryuk Ransomware發送WoL數據包-來源:Bleepstatic.com

如果WoL請求成功,Ryuk將嘗試掛載遠程設備的C $管理共享。一旦安裝了共享,遠程計算機的驅動器也將被加密。

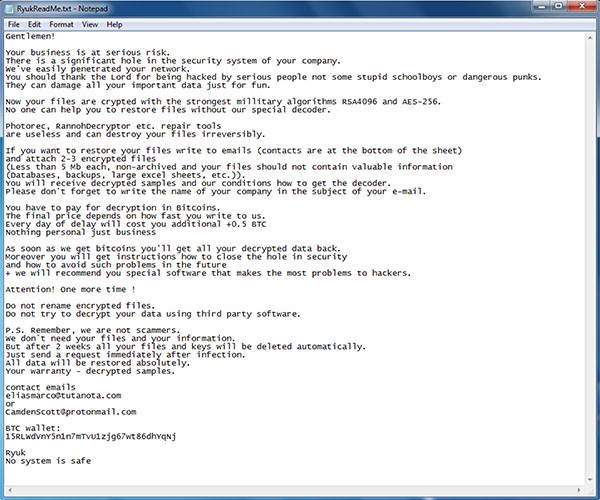

與Ryuk勒索軟件相關的電子郵件地址是eliasmarco@tutanota.com和CamdenScott@protonmail.com,包含在其勒索記錄中,如下圖7所示。

圖7. Ryuk Ransom注意-來源:Zdnet.com

幾乎由同一批黑客利用的LockerGoga於2019年1月首次發現,當時勒索軟件襲擊了法國公司Altran Technologies的系統。由於此攻擊,該公司的網絡必須立即關閉。

據網絡專家稱,LockerGoga勒索軟件通常針對DOC,DOT,WBK,DOCX,DOTX,DOCB,XLM,XLSX,XLTX,XLSB,XLW,PPT,POT,PPS,PPTX,POTX,PPSX,SLDX和PDF文件。但是,如果使用“ -w”命令行參數啟動惡意軟件,它將攻擊所有文件類型。

支持的其他開關還有“ -k”和“ -m”,用於base 64編碼並提供贖金記錄中包含的電子郵件地址。

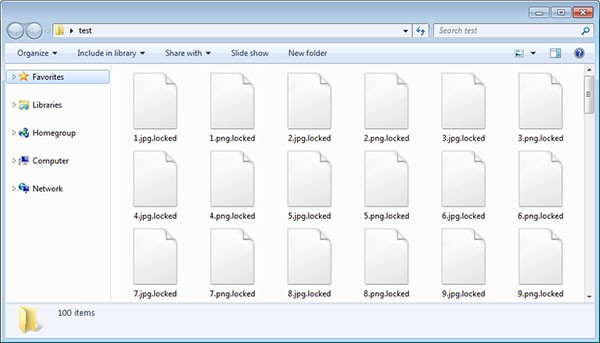

加密目標文件後,LockerGoga將在文件後附加.locked擴展名。這意味著將首先加密名為test.jpg的文件,然後將其重命名為test.jpg.locked,如下圖8所示。

圖8. LockerGoga加密文件-來源:Bleepstatic.com

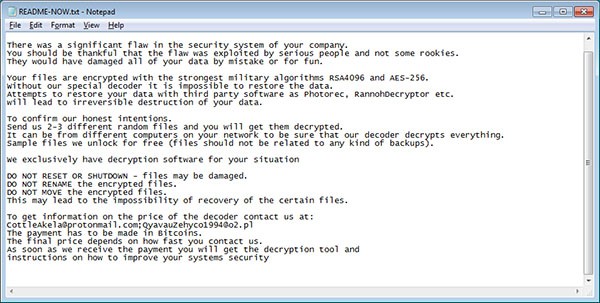

當勒索軟件對計算機上的文件進行加密時,它將在桌面上放置一個名為README-NOW.txt的勒索便條,其中包括用於支付說明以交換解密密鑰的電子郵件地址,如下圖9所示。

圖9. LockerGoga贖金注-來源:Bleepstatic.com

有關LockerGoga勒索軟件的一個有趣的事實是,它使用了有效的證書,這增加了將其部署到受害者計算機上的機會,而不會引起任何懷疑。但是,如果您注意要求獲得證書授權的Windows警報,則會發現有問題,因為它是Windows Services的宿主進程,並且簽名來自MIKL Limited(英國註冊的IT諮詢公司)。 (2014年12月17日),如下圖10所示。

圖10. LockerGoga證書-來源:Bleepstatic.com

據研究人員稱,到目前為止,LockerGoga勒索軟件的已知文件樣本為'worker'和'worker32',勒索軟件啟動的進程名稱類似於Microsoft用於Windows服務的名稱,例如'svch0st'或' svchub。”

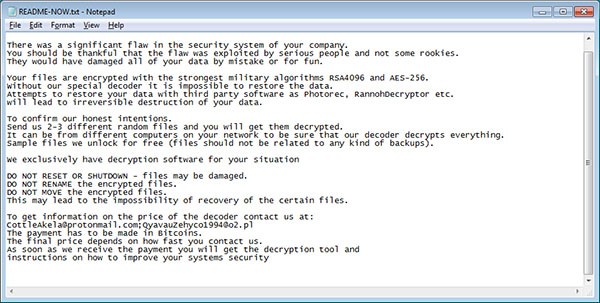

與LockerGoga勒索軟件相關聯的電子郵件地址是CottleAkela@protonmail.com和QyavauZehyco1994@o2.pl,包含在其勒索通知中,如下圖11所示。

圖11. LockerGoga贖金注-來源:Bleepstatic.com

勒索軟件攻擊持續增加

三個惡意軟件足以關閉大公司的運營這一事實不僅令人不安。據安全專家稱,勒索軟件攻擊的成功使攻擊者更加堅定地實現其目標,而目標企業卻在不斷增長。

向企業受害者傳播勒索軟件絕不是入侵最嚴重的部分。在某些情況下,文件加密之前會進行數據滲透,這些數據可能會出售給其他黑客或用於進行破壞活動。因此,網絡專家警告說,只要受害者支付贖金,攻擊就將繼續,而且給企業留下的唯一一件事就是提高其在線安全性。