LockerGoga ist bestrebt, kritische Infrastrukturen weltweit anzugreifen, indem es sich im Rahmen eines Ransomware-Trios zusammenschließt

Table of Contents

Nach Angaben der Ermittler werden LockerGoga, MegaCortex und Ryuk Ransomware bei Angriffen eingesetzt, die auf kritische Infrastrukturen auf der ganzen Welt abzielen.

Ransomware hat in Unternehmen auf der ganzen Welt ernsthaftes Chaos verursacht. Unternehmen befürchten, dass ihre Datenbanken durch die zunehmenden Ransomware-Angriffe, die auf immer mehr Schlüsselindustrien abzielen, zerstört werden.

Niederländische Regierung warnt vor drei schrecklichen Ransomware

Einem Bericht des National Cyber Security Center in den Niederlanden zufolge sind mindestens 1.800 Unternehmen weltweit von Ransomware betroffen. In dem Bericht werden außerdem drei Malware-Teile zur Dateiverschlüsselung hervorgehoben, die für die massive Infektion verantwortlich sind. Das sind LockerGoga, MegaCortex und Ryuk Ransomware. Nach Angaben der Ermittler verwenden diese drei Ransomware-Bedrohungen dieselbe digitale Infrastruktur und werden als "gängige Formen von Ransomware" angesehen.

Kritische Infrastrukturen betroffen

Obwohl die NCSC angab, dass die Opfer von Malware etwa 1.800 waren, könnte die tatsächliche Anzahl der Zielunternehmen viel höher sein . Die Namen der betroffenen Organisationen blieben unbekannt, die Ermittler gaben jedoch an, dass die Ransomware-Angriffe auf kritische Infrastrukturen auf der ganzen Welt gerichtet waren.

Der NCSC hat Beweise dafür gefunden, dass Ryuk bei Ransomware-Angriffen auf Behörden, Bildungseinrichtungen und Gesundheitseinrichtungen eingesetzt wurde . Eines der großen Opfer ist das spanische multinationale Unternehmen Prosegur. Der Angriff führte dazu, dass sowohl interne als auch externe Systeme isoliert wurden und die Kommunikation mit den Kunden unterbrochen wurde.

MegaCortex ist bekannt für die Ausrichtung auf Unternehmensnetzwerke. Die Ransomware verschlüsselt Dateien, ändert das Kennwort des Benutzers und droht, die Dateien des Opfers zu veröffentlichen, wenn das Lösegeld nicht bezahlt wird. Eines der Malware-Opfer war Sophos, der berichtete, dass die Emotet- oder Qakbot-Trojaner in ihren Netzwerken mit MegaCortex infiziert waren.

Gleichzeitig wurde LockerGoga Ransomware bei mehreren Malware-Angriffen auf kritische Infrastrukturen eingesetzt, beispielsweise bei Altran Technologies in Frankreich, den Chemieunternehmen Hexion und Momentive in den USA und Norsk Hydro in Norwegen.

Das Ransomware Trio wird über gezielte Angriffe installiert

LockerGoga ist bekanntermaßen Teil einer Welle von hochkarätigen Infektionen, die sich speziell an große Unternehmen richten. Die Gruppe, die für die Angriffe verantwortlich ist, stammt aus Russland, wo die Infrastruktur von anderen Gruppen gemietet wird. Darüber hinaus ermöglichen die mit der Infrastruktur verbundenen Gruppen die Ausrichtung auf große Unternehmen und deren Infektion mit LockerGoga.

Cyber-Experten stellten fest, dass die meisten Angriffe von einer "professionellen kriminellen Organisation" auf eine eher organisierte Weise durchgeführt wurden. Während sich eine der Gruppen mit den Penetrationsbemühungen befasste, setzte eine andere die Malware ein. Durch die Verwendung verschiedener TrickBot- und Emotet-Malware-Bedrohungen können anfällige Systeme mit LockerGoga infiziert werden, was dazu führt, dass die Nutzlast durch eine Hintertür abgelegt wird. Die Nutzdaten von LockerGoga können über eine umbenannte Version eines Systemverwaltungs-Tools ausgeführt werden. Die anfängliche Verbreitung von LockerGoga erfolgt normalerweise über infizierte Terminals auf andere verbundene Systeme in einem Netzwerk.

Laut den Forschern, die MegaCortex Ransomware analysierten, bekamen Hacker zuerst Zugang zu einem Netzwerk und drangen dann in den Windows-Domänencontroller ein. Nach dem Kompromittieren des Domänencontrollers installierten die Kriminellen Cobalt Strike, um eine Reverse-Shell für sie zu öffnen.

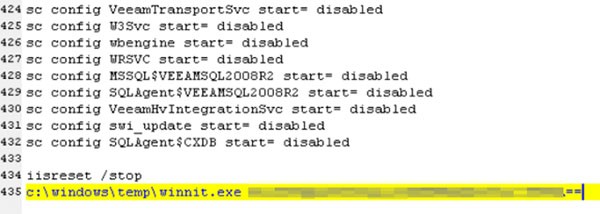

Nachdem Hacker vollen Zugriff auf das Netzwerk erhalten hatten, verbreiteten sie mithilfe von PsExec eine Batchdatei und die Ransomware mit dem Namen winnit.exe auf den restlichen Computern, wie in Abbildung 1 dargestellt. Dann würde die Batch-Datei ausgeführt und alle Workstations würden sofort verschlüsselt.

Abbildung 1. Batchdatei - Quelle: Bleepstatic.com

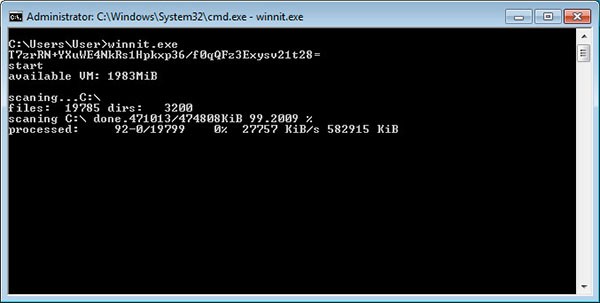

Sobald die ausführbare Datei winnit.exe gestartet wurde, sollte eine bestimmte base64-codierte Zeichenfolge angegeben werden, damit MegaCortex eine DLL extrahieren und in den Speicher einfügen kann. Wenn die Ransomware eine Datei verschlüsselt, hängt sie die Erweiterung .megac0rtx an ihren Namen und eine MEGA-G8 = Dateimarkierung an, wie in Abbildung 2 dargestellt.

Den Forschern zufolge wurde MegaCortex entwickelt, um von einem lebenden Hacker überwacht und nach Abschluss der Ausführung bereinigt zu werden, ähnlich den von LockerGoga verwendeten Methoden.

Abbildung 2. MegaCortex-Dateiverschlüsselung - Quelle: Bleepstatic.com

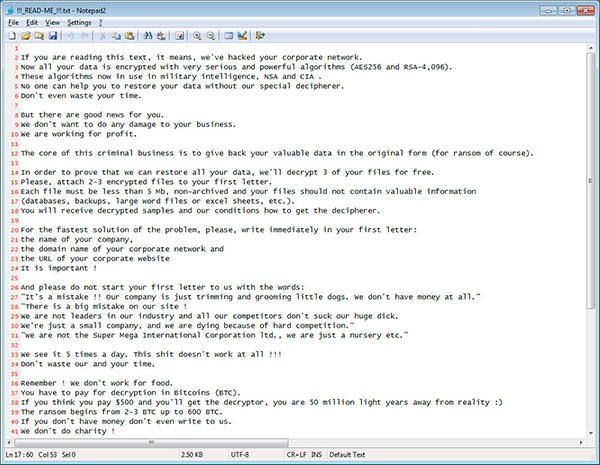

Der Lösegeldschein von MegaCortex heißt "!!! _ READ-ME _ !!!. Txt" und wird auf dem Desktop des Opfers gespeichert. Es enthält E-Mails der Angreifer und Zahlungsanweisungen. Die Lösegeldbeträge reichen normalerweise von 2-3 Bitcoins bis 600 BTC, wie in Abbildung 3 unten gezeigt.

Abbildung 3. MegaCortex Ransom Note - Quelle: Bleepstatic.com

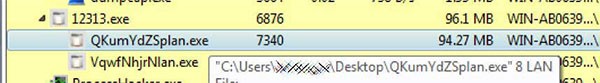

Nach der Analyse der Ryuk-Ransomware gaben die Sicherheitsexperten an, dass die Wake-on-Lan-Funktion (eine Hardwarefunktion, mit der ein ausgeschaltetes Gerät aufgeweckt oder eingeschaltet werden kann, indem ein spezielles Netzwerkpaket an das Gerät gesendet wird) zum Aktivieren verwendet wird bei ausgeschalteten Geräten in einem gefährdeten Netzwerk, um die Verschlüsselung erfolgreicher zu gestalten. Sobald Ryuk ausgeführt wird, werden Unterprozesse mit dem Argument '8 LAN' erzeugt, wie in Abbildung 4 unten gezeigt.

Abbildung 4. Unterprozesse mit dem Argument '8 LAN' erzeugen - Quelle: Bleepstatic.com

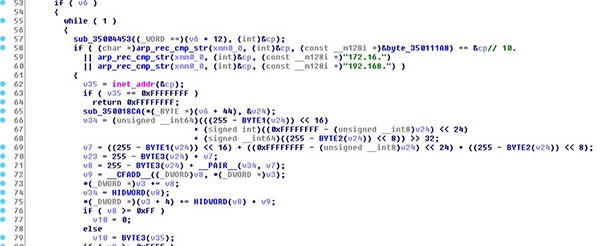

Anschließend durchsucht die Ransomware die ARP-Tabelle des Geräts und prüft, ob die Einträge Teil der privaten IP-Adressensubnetze "10.", "172.16." Und "192.168" sind, wie in Abbildung 5 unten dargestellt. Ein Aspekt, der ebenfalls beachtet werden muss, ist die Tatsache, dass LockerGoga in der Lage ist, die Befehlszeile von Problemen in einen TEMP-Ordner zu verschieben und sich selbst umzubenennen, um der Erkennung im Wesentlichen auszuweichen. LockerGoga's hat auch untergeordnete Prozesse, die die Aufgabe haben, Daten zu verschlüsseln. Dies ist eine Methode, die andere Ransomware-Bedrohungen übernommen haben.

Abbildung 5. Nach privatem Netzwerk suchen - Quelle: Bleepstatic.com

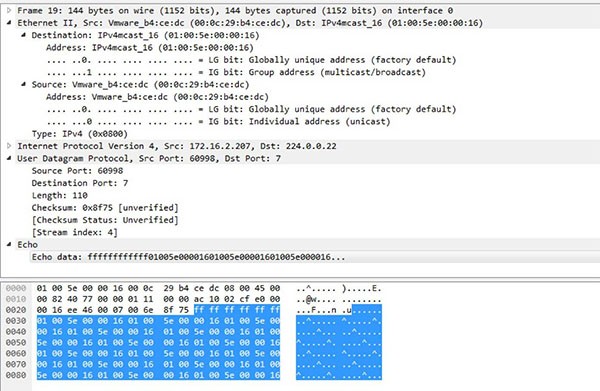

Falls der ARP-Eintrag Teil eines dieser Netzwerke ist, sendet Ryuk Ransomware ein Wake-on-Lan-Paket (WoL) an die MAC-Adresse des Geräts, um es einzuschalten. Die WoL-Anforderung erfolgt in Form eines "Magic Packets", das "FF FF FF FF FF FF FF" enthält (siehe Abbildung 6 unten).

Abbildung 6. Ryuk Ransomware Senden eines WoL-Pakets - Quelle: Bleepstatic.com

Wenn die WoL-Anforderung erfolgreich war, versucht Ryuk, die C $ -Administrationsfreigabe des Remote-Geräts bereitzustellen. Sobald die Freigabe aktiviert ist, wird auch das Laufwerk des Remotecomputers verschlüsselt.

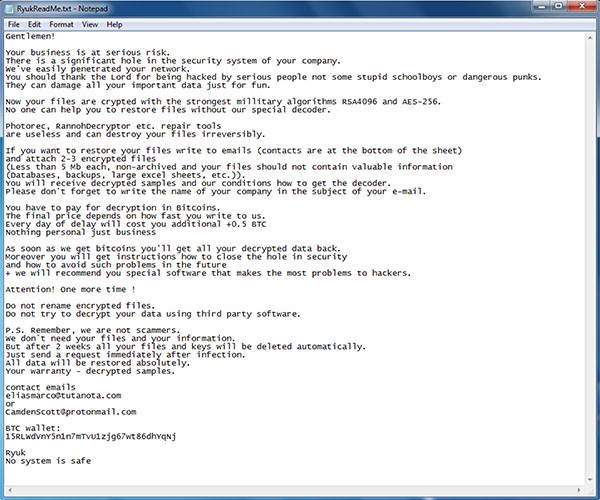

Die mit Ryuk Ransomware verknüpften E-Mail-Adressen lauten eliasmarco@tutanota.com und CamdenScott@protonmail.com, die in der Lösegeldnotiz enthalten sind (siehe Abbildung 7 unten).

Abbildung 7. Ryuk Ransom Note - Quelle: Zdnet.com

LockerGoga, das von praktisch derselben Gruppe von Hackern eingesetzt wurde, wurde erstmals im Januar 2019 entdeckt, als die Ransomware auf die Systeme des französischen Unternehmens Altran Technologies traf. Aufgrund dieses Angriffs musste das Netzwerk des Unternehmens sofort heruntergefahren werden.

Laut den Cyber-Experten zielt LockerGoga Ransomware normalerweise auf DOC-, DOT-, WBK-, DOCX-, DOTX-, DOCB-, XLM-, XLSX-, XLTX-, XLW-, PPT-, POT-, PPS-, PPTX-, POTX-, SLDX- und PDF-Dateien ab. Wenn die Malware jedoch mit dem Befehlszeilenargument '-w' gestartet wird, greift sie alle Dateitypen an.

Andere unterstützte Schalter sind '-k' und '-m' für die Base 64-Codierung und für die Bereitstellung der in der Lösegeldnotiz enthaltenen E-Mail-Adressen.

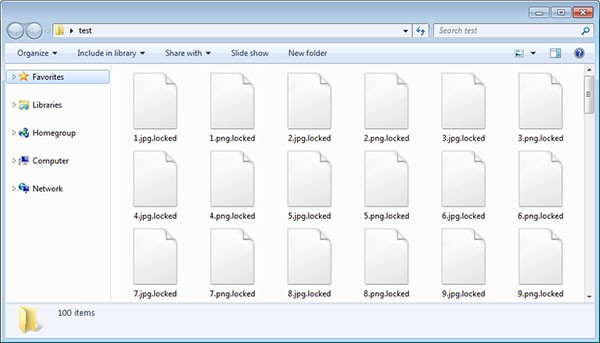

Nach dem Verschlüsseln der Zieldateien hängt LockerGoga die Erweiterung .locked an diese an. Dies bedeutet, dass eine Datei mit dem Namen test.jpg zuerst verschlüsselt und dann in test.jpg.locked umbenannt wird (siehe Abbildung 8 unten).

Abbildung 8. LockerGoga-verschlüsselte Dateien - Quelle: Bleepstatic.com

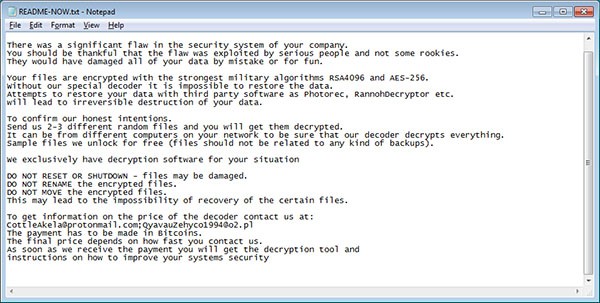

Wenn die Ransomware die Dateien auf dem Computer verschlüsselt, wird eine Lösegeldnotiz namens README-NOW.txt auf dem Desktop abgelegt, die E-Mail-Adressen für Zahlungsanweisungen gegen einen Entschlüsselungsschlüssel enthält (siehe Abbildung 9 unten).

Abbildung 9. LockerGoga Ransom Note - Quelle: Bleepstatic.com

Eine interessante Tatsache bei LockerGoga Ransomware ist, dass ein gültiges Zertifikat verwendet wird, das die Wahrscheinlichkeit einer Bereitstellung auf dem Computer des Opfers erhöht, ohne dass ein Verdacht besteht. Wenn Sie jedoch die Windows-Warnmeldung beachten, in der Sie nach der Autorisierung des Zertifikats gefragt werden, werden Sie feststellen, dass etwas nicht stimmt, da es sich um einen Hostprozess für Windows Services handelt und die Signatur von MIKL Limited (einem in Großbritannien ansässigen IT-Beratungsunternehmen) stammt 17. Dezember 2014), wie in Abbildung 10 dargestellt.

Abbildung 10. LockerGoga-Zertifikat - Quelle: Bleepstatic.com

Laut den Forschern lauten die bekannten Dateibeispiele für LockerGoga Ransomware "worker" und "worker32", und die Ransomware startet einen Prozess mit einem Namen, der dem von Microsoft für die Windows-Dienste verwendeten ähnlich ist, z. B. "svch0st" oder " Svchub. '

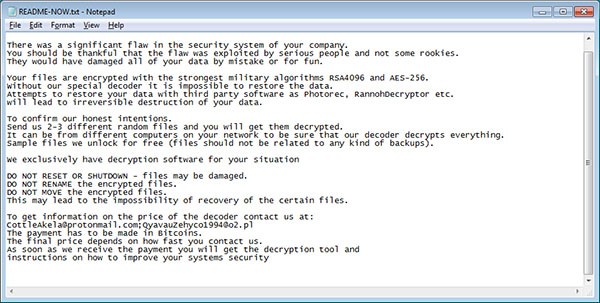

Die mit LockerGoga Ransomware verknüpften E-Mail-Adressen lauten CottleAkela@protonmail.com und QyavauZehyco1994@o2.pl (siehe Abbildung 11 unten).

Abbildung 11. LockerGoga Ransom Note - Quelle: Bleepstatic.com

Ransomware-Angriffe nehmen weiter zu

Die Tatsache, dass drei Malware-Teile ausreichten, um den Betrieb großer Unternehmen einzustellen, ist mehr als beunruhigend. Laut den Sicherheitsexperten macht der Erfolg der Ransomware-Angriffe die Angreifer noch entschlossener, ihre Ziele zu erreichen, während die Zielunternehmen weiter zunehmen.

Die Verbreitung von Ransomware bei Opfern von Unternehmen ist alles andere als der schlimmste Teil einer Störung. In einigen Fällen geht der Dateiverschlüsselung die Datenexfiltration voraus, die an andere Hacker verkauft oder für Sabotageakte verwendet werden kann. So lange die Opfer das Lösegeld zahlen, werden die Angriffe fortgesetzt, und das Einzige, was den Unternehmen übrig bleibt, ist die Erhöhung ihrer Online-Sicherheit, warnen Cyber-Experten.