Attenzione: il malware Wiper Coronavirus di nuova creazione è destinato agli utenti Windows

I criminali informatici considerano l'attuale stato pandemico del mondo come nient'altro che un'opportunità per un cash-grab. Queste persone malvagie sfruttano ogni opportunità per capitalizzare sulla paura delle persone per quanto riguarda il virus COVID-19, affliggendo le persone da oltre cinque mesi. Sfruttano la brama della gente per informazioni relative al Coronavirus e lo usano per fare soldi. Realizzano siti fasulli, app fittizie, forgia mappe e così via. Non hanno vergogna, senza scrupoli.

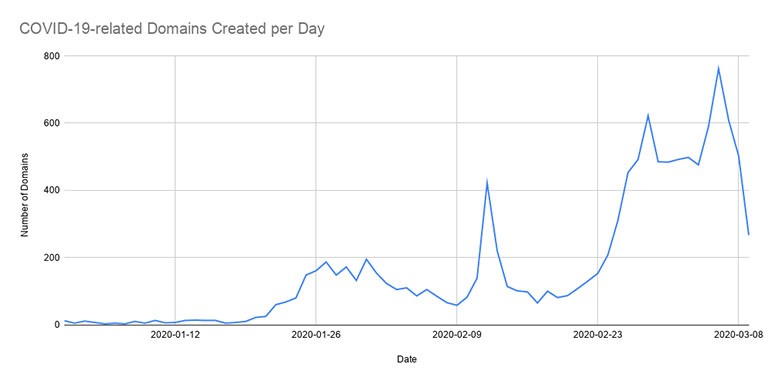

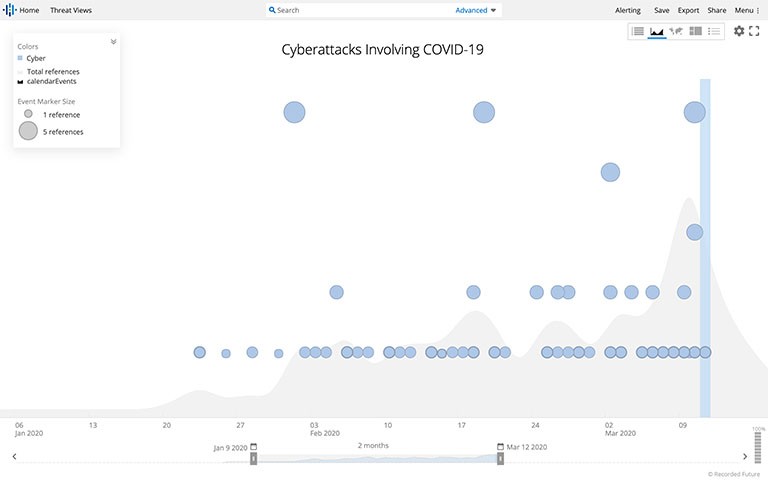

Di seguito puoi vedere le rappresentazioni della crescita esponenziale dei domini correlati a COVID-19 recentemente registrati, nonché riferimenti a Coronavirus o COVID-19, associati a attacchi informatici.

Registrazioni di domini correlati a COVID-19 al giorno nel 2020. Fonte: recordfuture.com

Riferimenti a Coronavirus o COVID-19 utilizzati in associazione con attacchi informatici e exploit informatici in due mesi. Fonte: recordfuture.com

L'ultimo malware correlato al Coronavirus per rivendicare le vittime è un tergicristallo con lo stesso nome. Prendendo "ispirazione" dall'attuale pandemia di COVID-19, preoccupando le persone in tutto il mondo, i cybercroci dietro l'attacco scelsero di chiamarlo Coronavirus.

I ricercatori hanno scoperto che il tergicristallo di Coronavirus si comporta come un Trojan pericoloso e distruttivo. Per questo motivo, gli utenti non solo lo chiamano tergicristallo di Coronavirus, ma anche Coronavirus Trojan. La sua vittima preferita? Utenti Windows.

Il tergicristallo di Coronavirus sovrascrive il tuo record di avvio principale (MBR) e la sua strategia di attacco, ricorda agli esperti di quello del tergicristallo NotPetya . La minaccia NotPetya ha vagato sul web, affliggendo gli utenti, nel 2017. La somiglianza iniziale tra i due tergicristalli, ha tremendamente preoccupato gli esperti di sicurezza. Questo perché, ai suoi vertici, NotPetya ha ottenuto numeri sorprendenti dopo i suoi attacchi, oltre $ 10 miliardi, per l'esattezza. Per aiutarti a ridimensionarlo, anche la campagna WannaCry, che ha scatenato la frenesia del mondo, ha finito per costare alle sue vittime tra i 4 e gli 8 miliardi di dollari.

Nulla si è avvicinato ai "risultati" di NotPetya. Ecco perché gli esperti hanno condiviso serie preoccupazioni che il tergicristallo di Coronavirus potrebbe seguire le orme di NotPetya. Fortunatamente per la maggior parte, il malware appena creato non è paragonabile all'esplosione di behemoth del passato - NotPetya. Gli esperti di sicurezza stimano che il tergicristallo di Coronavirus non è di gran lunga la peggiore infezione che si possa incontrare, ma affermano che non è neanche uno da sottovalutare.

Table of Contents

Come si diffonde il tergicristallo di Coronavirus?

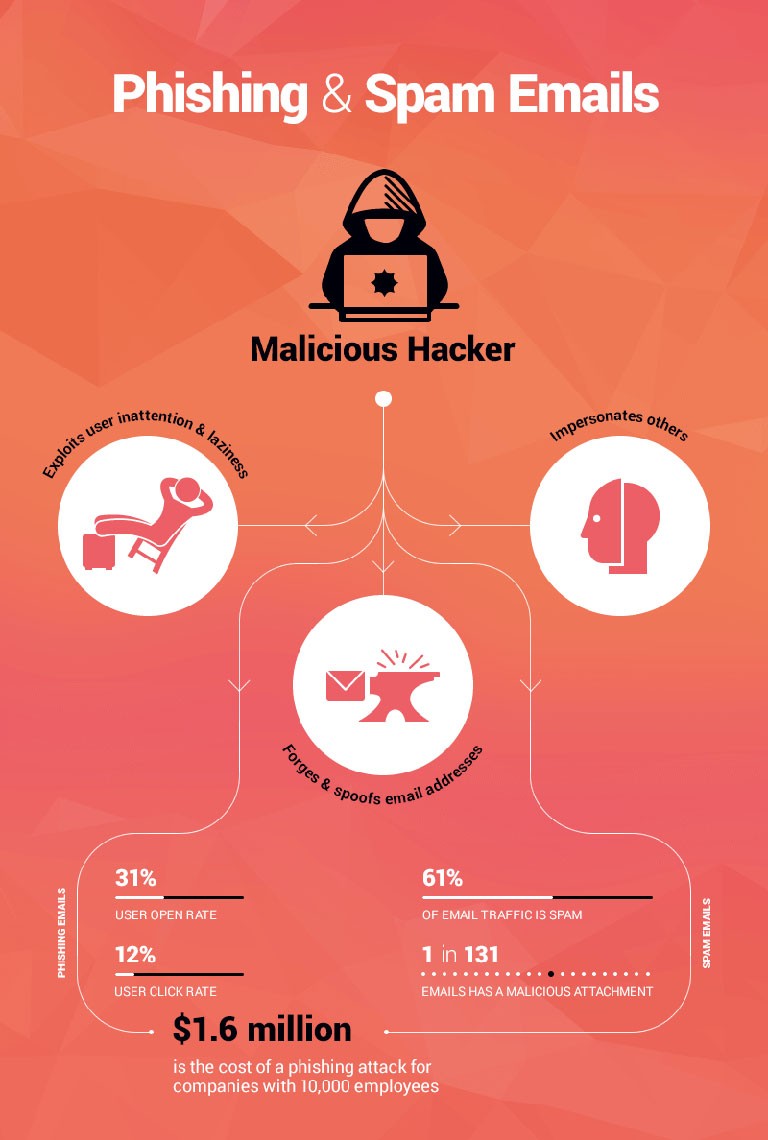

In questi tempi incerti, quando le persone temono per la loro salute, famiglia, reddito e sicurezza sul lavoro, i maliziosi criminali dietro la minaccia, depredano le loro paure. Il malware si diffonde attraverso una campagna di malvertising. I criminali informatici dietro di esso, inviano una serie di e-mail di phishing, portando l'infezione e fanno del loro meglio per garantire la corruzione di massa. Rendono le loro e-mail corrotte il più allettanti possibile, promettendo un sollievo finanziario per qualsiasi problema causato dalla pandemia. Ti attirano a fidarti delle loro bugie allettanti, quindi procedono a ingannarti nel consentire il malware nel tuo sistema. Ciò accade solo se credi ai contenuti dell'email e scarichi un allegato dannoso, o premi un link danneggiato o fai qualunque cosa l'e-mail ti spinga a fare.

Le e-mail sono tra i metodi invasivi più comunemente utilizzati per le infezioni. Sapendo questo, fai del tuo meglio per essere più attento quando ne hai uno. Ricontrolla tutte le informazioni che vedi, verifica il mittente come legittimo, fai clic su nulla senza autenticarlo come affidabile. Quella vigilanza può salvarti da un vortice di problemi.

Naturalmente, le campagne e-mail di spam non sono l'unico metodo utilizzato dagli strumenti malware quando si tratta di infiltrazioni. Si rivolgono a reti peer-to-peer (p2p), freeware, torrent falsi e applicazioni fittizie. Hanno la loro scelta di trucchi e sta a te individuare il loro inganno e impedire loro di invadere la tua macchina.

Un grafico che descrive il funzionamento di una campagna di phishing di spam. Fonte: heimdalsecurity.com

Cosa succede dopo l'invasione?

Se i tentativi di infezione da infiltrazione hanno esito positivo e si esaurisce sul tuo PC, ecco cosa aspettarti. Una volta eseguito, il malware inizia il suo processo di corruzione installando una serie di file di supporto. Vengono messi in una cartella temporanea. Un programma di installazione, sotto forma di un file di supporto denominato "coronavirus.bat", imposta l'attacco dell'infezione creando una cartella nascosta. Si chiama "COVID-19" e diventa pieno zeppo di file helper precedentemente rilasciati. Lo scopo di quella mossa è garantire che il malware rimanga nascosto il più a lungo possibile. Quel tempo extra in clandestinità gli consente di eseguire il danno che è stato progettato per fare.

Una volta fatto questo, e la cartella viene creata e ora ospita i file di supporto, il programma di installazione ("coronavirus.bat") disabilita Task Manager di Windows e User Access Control (UAC). Questo è l'ennesimo tentativo di offuscamento. Quindi, continua a cambiare lo sfondo e disabilitare le opzioni per aggiungere o modificare detto sfondo. Non si ferma qui poiché aggiunge anche voci nel registro. Tutte queste azioni vengono eseguite per la persistenza dell'infezione sul tuo PC. Non appena il malware termina di eseguirli, si riavvia, completando così il processo di installazione.

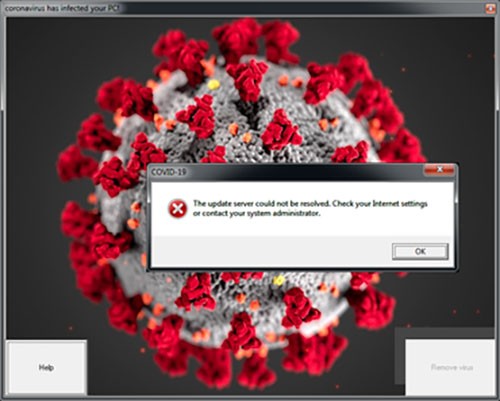

Quindi, un processo chiamato run.exe crea un file batch chiamato run.bat. Run.bat assicura che le modifiche al registro, eseguite dall'installer "coronavirus.bat", rimangano intatte durante il riavvio. Al termine del processo di riavvio, il malware esegue due file binari. Uno di questi ti mostra una finestra con un'immagine di Coronavirus, che mostra anche due pulsanti. Quel binario si chiama "mainWindow.exe". Nella parte superiore della finestra troverai una notifica che ti informa che "il coronavirus ha infettato il tuo PC!" I due pulsanti condividono il testo "Rimuovi virus" e "Guida". Quello "Rimuovi virus" non fa nulla, ma quello "Aiuto" mostra un messaggio scoraggiante per farti smettere di "tentare di riparare il tuo computer".

Rappresentazione della finestra con i due pulsanti, che indica "il coronavirus ha infettato il tuo PC!" Fonte: zdnet2.cbsistatic.com

Il secondo binario è quello che avvia l'attacco completo ed è quello che sovrascrive l'MBR. Gli esperti hanno scoperto che il tuo MBR originale viene eseguito il backup nel primo settore e solo dopo viene sovrascritto con uno nuovo e l'MBR viene sovrascritto con il nuovo codice.

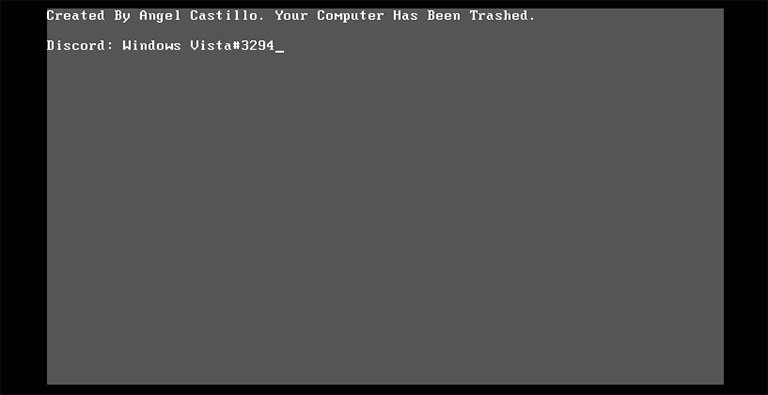

“Il tuo computer è stato cestinato.”

Il tergicristallo di Coronavirus colpisce e trasforma il tuo disco in uno completamente inutilizzabile. Dopo aver sovrascritto l'MBR, ti trovi di fronte a uno schermo grigio vuoto e un cursore lampeggiante, con solo le parole "Il tuo computer è stato cestinato" che ti fissa.

Il messaggio "Il tuo computer è stato eliminato" dopo l'attacco del tergicristallo di Coronavirus. Fonte: media.threatpost.com

Dopo che il malware ha riscritto il tuo MBR, riavvia il computer e consente al nuovo MBR di eseguirsi e bloccarti in una schermata di pre-avvio. A questo punto, non è più possibile accedere al PC. I ricercatori assicurano agli utenti che alla fine potranno riottenere l'accesso ai loro PC, ma per farlo, richiederanno applicazioni speciali. Quelli usati per ripristinare e ricostruire l'MBR in uno stato funzionante. Ma, secondo gli esperti di malware, anche se non riesci a ripristinare il tuo MBR, puoi comunque accedere e recuperare i tuoi dati montando l'unità.

Se desideri evitare di affrontare il caos, il tergicristallo di Coronavirus ti salta addosso, ricorda di essere prudente. La vigilanza ti aiuta a individuare i tentativi dei criminali informatici di spingere le infezioni su di te. Quindi, sii accurato, catturali nell'atto e ostacola il loro successo. Mantieni la guardia e mantieni il tuo sistema privo di infezioni.