Uwaga: nowo spreparowane złośliwe oprogramowanie Coronavirus Wiper jest przeznaczone dla użytkowników systemu Windows

Cyberprzestępcy postrzegają obecny pandemiczny stan świata jako nic więcej niż okazję do zgarnięcia gotówki. Te złośliwe osoby wykorzystują każdą okazję, by wykorzystać strach ludzi przed wirusem COVID-19, dręczącym ludzi od ponad pięciu miesięcy. Wykorzystują ludzkie pragnienie informacji o koronawirusie i wykorzystują je do zarabiania pieniędzy. Tworzą fałszywe strony, fałszywe aplikacje, tworzą mapy i tak dalej. Nie mają wstydu, żadnych skrupułów.

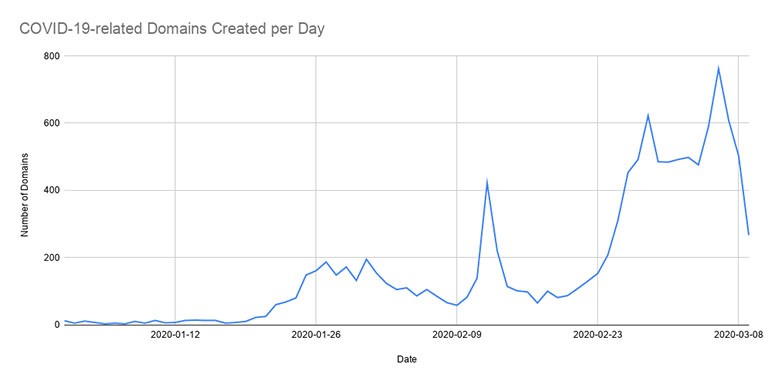

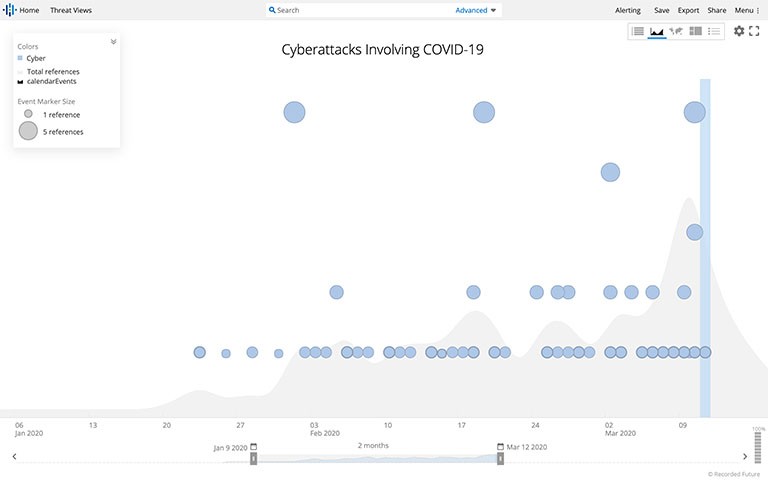

Poniżej można zobaczyć wykładniczy wzrost niedawno zarejestrowanych domen związanych z COVID-19, a także odniesienia do Coronavirus lub COVID-19, związanych z cyberatakami.

Rejestracje domen związanych z COVID-19 dziennie w 2020 r. Źródło: Recordfuture.com

Odniesienia do koronawirusa lub COVID-19 używanych w związku z cyberatakami i cyberatakami za dwa miesiące. Źródło: Recordfuture.com

Najnowsze złośliwe oprogramowanie związane z koronawirusem, które może pochwalić się ofiarami, to wycieraczka o tej samej nazwie. Biorąc „inspirację” z obecnej pandemii COVID-19, niepokojących ludzi na całym świecie, cyberprzestępcy za atakiem postanowili nazwać go Coronavirus.

Badacze odkryli, że wycieraczka koronawirusowa działa jak niebezpieczny i destrukcyjny trojan. Z tego powodu użytkownicy nazywają go nie tylko wycieraczką Coronavirus, ale także trojanem Coronavirus. Preferowana ofiara? Użytkownicy systemu Windows.

Wycieraczka Coronavirus zastępuje główny rekord rozruchowy (MBR), a jej strategia ataku przypomina ekspertom wycieraczkę NotPetya . Zagrożenie NotPetya wędrowało po Internecie, dręcząc użytkowników, w 2017 r. Początkowe podobieństwo między dwoma wycieraczkami bardzo niepokoiło ekspertów ds. Bezpieczeństwa. To dlatego, że w swoim najlepszym okresie NotPetya osiągnęła zadziwiające liczby po swoich atakach, a dokładniej ponad 10 miliardów dolarów. Aby pomóc Ci to wyważyć, nawet kampania WannaCry, która doprowadziła świat do szału, kosztowała ofiary od 4 do 8 miliardów dolarów.

Nic nie zbliżyło się do „osiągnięć” NotPetyi. Dlatego eksperci wyrazili poważne obawy, że wycieraczka koronawirusa może podążać śladami NotPetyi. Na szczęście dla większości nowo stworzone złośliwe oprogramowanie nie porównuje się do bestii z przeszłości - NotPetya. Eksperci ds. Bezpieczeństwa oceniają, że wycieraczka z koronawirusem nie jest zdecydowanie najgorszą infekcją, na którą można się natknąć, ale twierdzą, że nie należy jej również lekceważyć.

Table of Contents

Jak rozprzestrzenia się wycieraczka Coronavirus?

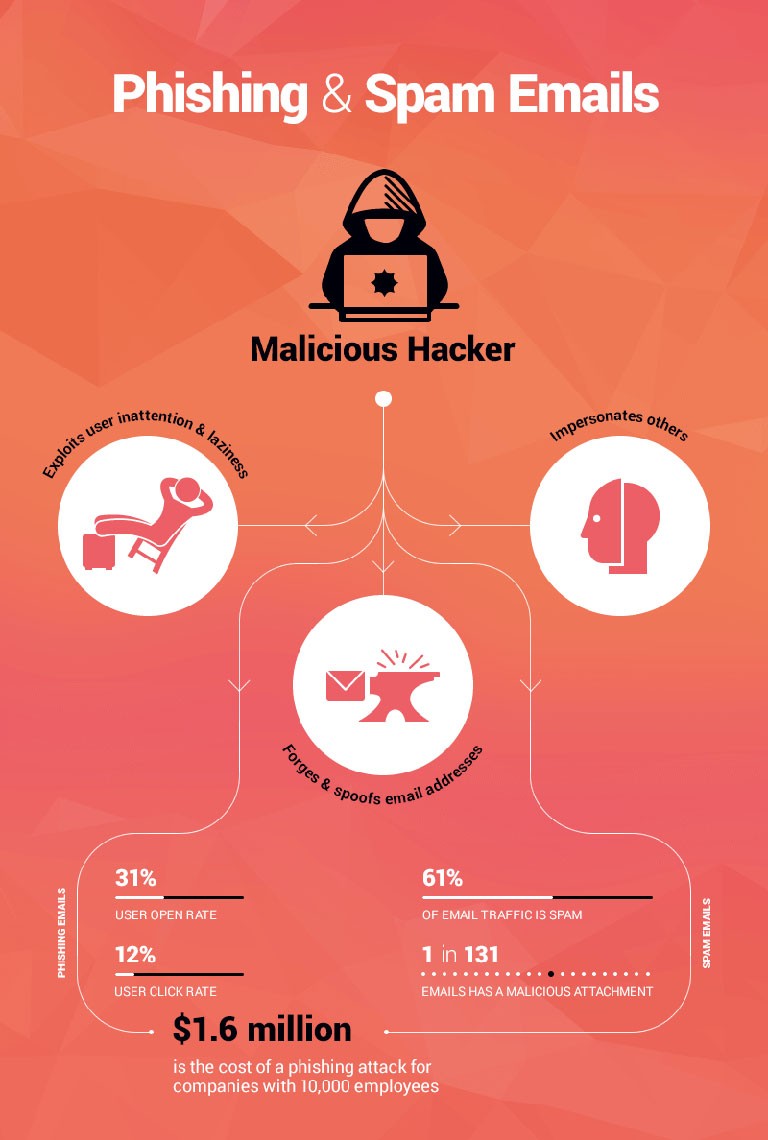

W tych niepewnych czasach, gdy ludzie obawiają się o swoje zdrowie, rodzinę, dochód i bezpieczeństwo pracy, złośliwi oszuści stojący za zagrożeniem żerują na swoich obawach. Szkodliwe oprogramowanie rozprzestrzenia się za pośrednictwem kampanii reklamowej. Za nimi stoją cyberprzestępcy, wysyłając mnóstwo wiadomości e-mail związanych z phishingiem, niosąc infekcję i starając się zapewnić masową korupcję. Zrobili, by ich zepsute e-maile były jak najbardziej kuszące, obiecując ulgę finansową za wszelkie problemy spowodowane pandemią. Przyciągają cię do zaufania ich atrakcyjnym kłamstwom, a następnie oszukują cię w celu dopuszczenia złośliwego oprogramowania w twoim systemie. Dzieje się tak tylko wtedy, gdy wierzysz w treść wiadomości e-mail i pobierasz złośliwy załącznik, naciskasz uszkodzony link lub robisz cokolwiek innego, co zachęca cię do tego.

Wiadomości e-mail są jednymi z najczęściej używanych inwazyjnych metod infekcji. Wiedząc o tym, staraj się być wyjątkowo uważnym, kiedy go dostaniesz. Dokładnie sprawdź wszystkie informacje, które widzisz, zweryfikuj nadawcę jako wiarygodnego, nic nie klikaj bez uwierzytelnienia go jako wiarygodnego. Ta czujność może uchronić cię przed wiriem problemów.

Oczywiście kampanie spamowe nie są jedyną metodą wykorzystywaną przez złośliwe oprogramowanie, jeśli chodzi o infiltrację. Przechodzą do sieci peer-to-peer (p2p), darmowego oprogramowania, fałszywych torrentów i fałszywych aplikacji. Mają do wyboru różne sztuczki i od Ciebie zależy, czy zauważysz ich oszustwo i nie dopuścisz do inwazji na twoją maszynę.

Wykres przedstawiający działanie kampanii typu phishing spam. Źródło: heimdalsecurity.com

Co dzieje się po inwazji?

Jeśli próba infekcji się powiedzie i zakończy się na twoim komputerze, oto czego możesz się spodziewać. Po uruchomieniu szkodliwe oprogramowanie rozpoczyna proces niszczenia, instalując szereg plików pomocniczych. Zostają umieszczone w folderze tymczasowym. Instalator w postaci pliku pomocnika o nazwie „coronavirus.bat” konfiguruje atak infekcji, tworząc ukryty folder. Nazywa się „COVID-19” i zapełnia się uprzednio upuszczonymi plikami pomocników. Celem tego ruchu jest zapewnienie, że złośliwe oprogramowanie pozostanie ukryte tak długo, jak to możliwe. Ten dodatkowy czas w ukryciu pozwala mu zadać obrażenia, do których został zaprojektowany.

Po wykonaniu tej czynności folder zostanie utworzony, a teraz zawiera pliki pomocnicze, instalator („coronavirus.bat”) wyłącza Menedżera zadań systemu Windows i kontrolę dostępu użytkownika (UAC). To kolejna próba zaciemnienia. Następnie nadal zmienia tapetę i wyłącza opcje dodawania lub modyfikowania wspomnianej tapety. Na tym się nie kończy, ponieważ dodaje również wpisy do rejestru. Wszystkie te działania są wykonywane w celu utrzymania infekcji na komputerze. Gdy tylko złośliwe oprogramowanie zakończy je, ponownie uruchamia się, kończąc w ten sposób proces instalacji.

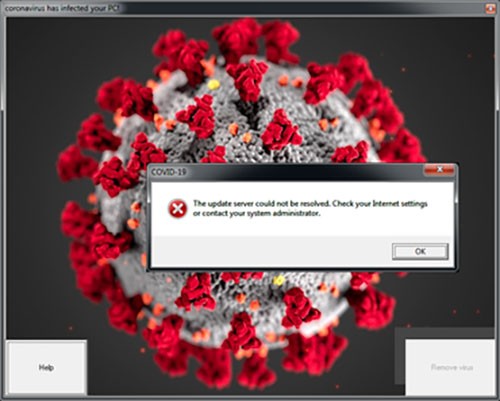

Następnie proces o nazwie run.exe tworzy plik wsadowy o nazwie run.bat. Run.bat zapewnia, że modyfikacje rejestru wykonane przez instalator „coronavirus.bat” pozostaną nienaruszone podczas ponownego uruchamiania. Po zakończeniu procesu ponownego uruchamiania szkodliwe oprogramowanie wykonuje dwa pliki binarne. Jeden z nich pokazuje okno z obrazem koronawirusa, który wyświetla również dwa przyciski. Ten plik binarny nazywa się „mainWindow.exe.” W górnej części tego okna znajduje się powiadomienie informujące, że „koronawirus zainfekował komputer!” Dwa przyciski udostępniają tekst „Usuń wirusa” i „Pomoc”. „Usuń wirusa” nic nie robi, ale „Pomoc” wyświetla zniechęcający komunikat, aby „przestać próbować naprawić komputer”.

Obraz okna z dwoma przyciskami, stwierdzający „koronawirus zainfekował twój komputer!” Źródło: zdnet2.cbsistatic.com

Drugi plik binarny uruchamia pełny atak i zastępuje MBR. Eksperci odkryli, że twoja oryginalna MBR zostanie utworzona kopia zapasowa w pierwszym sektorze, a dopiero potem zostanie nadpisana nowym, a MBR zostanie nadpisana nowym kodem.

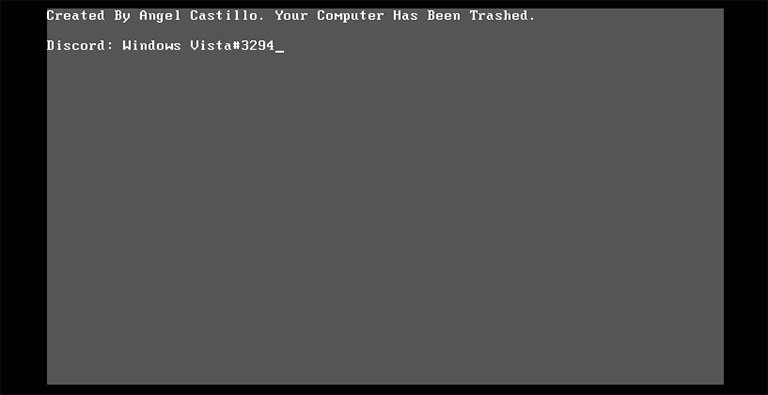

„Twój komputer został zniszczony”.

Wyciera Coronavirus i zamienia Twój dysk w całkowicie bezużyteczny. Po zastąpieniu MBR, stajesz twarzą do pustego szarego ekranu i migającego kursora, a na Ciebie patrzą tylko słowa „Twój komputer został zniszczony”.

Komunikat „Twój komputer został zniszczony” po uderzeniu wycieraczki Coronavirus. Źródło: media.threatpost.com

Po złośliwym oprogramowaniu przepisuje MBR, uruchamia ponownie komputer i pozwala na uruchomienie nowego MBR i zablokowanie cię na ekranie przed uruchomieniem. W tym momencie nie możesz już uzyskać dostępu do komputera. Naukowcy zapewniają użytkowników, że mogą w końcu odzyskać dostęp do swoich komputerów, ale w tym celu będą wymagać specjalnych aplikacji. Jedne służą do odzyskiwania i odbudowywania MBR do stanu roboczego. Jednak według ekspertów ds. Złośliwego oprogramowania nawet jeśli nie uda się przywrócić MBR, nadal można uzyskać dostęp i odzyskać dane po zamontowaniu dysku.

Jeśli chcesz uniknąć uporania się z bałaganem, wyciera cię wycieraczka Coronavirus, pamiętaj, aby zachować ostrożność. Vigilance pomaga wykryć próby cyberprzestępców skierowane przeciwko tobie. Bądź więc dokładny, złap ich na gorącym uczynku i utrudnij ich sukces. Trzymaj czujność i chroń swój system przed infekcjami.