Attention: les nouveaux logiciels malveillants de nettoyage des coronavirus ciblent les utilisateurs de Windows

Les cybercriminels ne considèrent l'état pandémique actuel du monde que comme une opportunité pour une saisie d'argent. Ces individus malveillants saisissent toutes les chances de capitaliser sur la peur des gens face au virus COVID-19, qui tourmente les gens depuis plus de cinq mois maintenant. Ils exploitent l'envie des gens d'obtenir des informations sur le coronavirus et s'en servent pour gagner de l'argent. Ils créent de faux sites, des applications factices, forgent des cartes, etc. Ils n'ont aucune honte, aucun scrupule.

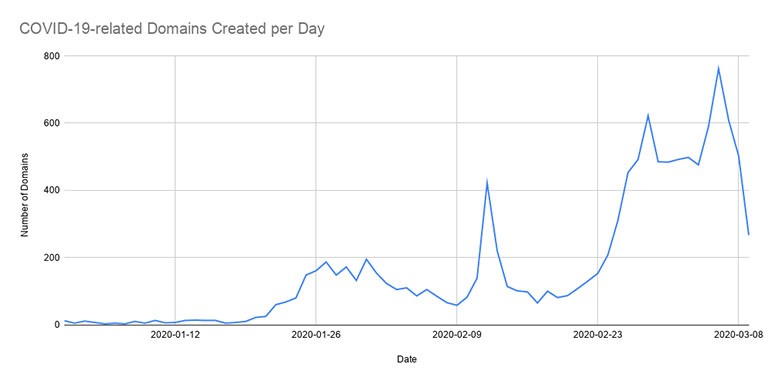

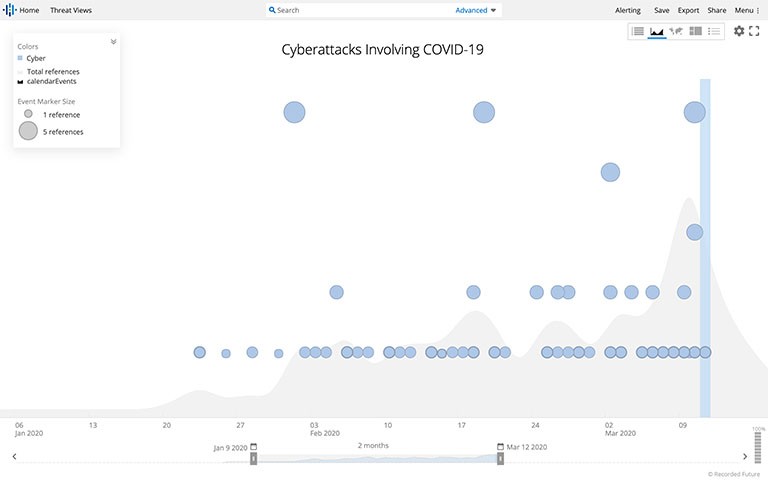

Ci-dessous, vous pouvez voir des descriptions de la croissance exponentielle des domaines liés à COVID-19 récemment enregistrés, ainsi que des références à Coronavirus ou COVID-19, associées aux cyberattaques.

Enregistrements de domaines liés à COVID-19 par jour en 2020. Source: registeredfuture.com

Références au Coronavirus ou COVID-19 utilisées en association avec des cyberattaques et des cyber-exploits en deux mois. Source: registeredfuture.com

Le dernier malware associé au Coronavirus pour faire des victimes est un essuie-glace du même nom. S'inspirant de la pandémie actuelle de COVID-19, troublant les gens du monde entier, les cybercriminels à l'origine de l'attaque ont choisi de l'appeler Coronavirus.

Les chercheurs ont découvert que l'essuyeur Coronavirus agit comme un cheval de Troie dangereux et destructeur. De ce fait, les utilisateurs l'appellent non seulement essuie-glace Coronavirus, mais aussi cheval de Troie Coronavirus. Sa victime préférée? Utilisateurs Windows.

L'essuie-glace Coronavirus écrase votre enregistrement de démarrage principal (MBR), et sa stratégie d'attaque, rappelle celle des essuie-glaces NotPetya . La menace NotPetya a parcouru le Web, tourmentant les utilisateurs, en 2017. La ressemblance initiale entre les deux essuie-glaces, a énormément inquiété les experts en sécurité. C'est parce que, à son apogée, NotPetya a tiré des chiffres étonnants après ses attaques, plus de 10 milliards de dollars, pour être exact. Pour vous aider à mettre cela à l'échelle, même la campagne WannaCry, qui a mis le monde dans une frénésie, a fini par coûter à ses victimes entre 4 et 8 milliards de dollars.

Rien n'est proche des «réalisations» de NotPetya. C'est pourquoi les experts ont partagé de graves inquiétudes quant au fait que l'essuie-glace Coronavirus pourrait suivre les traces de NotPetya. Heureusement pour la plupart, le malware nouvellement conçu ne se compare pas à l'explosion du géant du passé - NotPetya. Les experts en sécurité estiment que l'essuyeur Coronavirus n'est pas, de loin, la pire infection que vous pourriez rencontrer, mais déclarez que ce n'est pas celui que vous devriez sous-estimer non plus.

Table of Contents

Comment se propage l'essuie-glace Coronavirus?

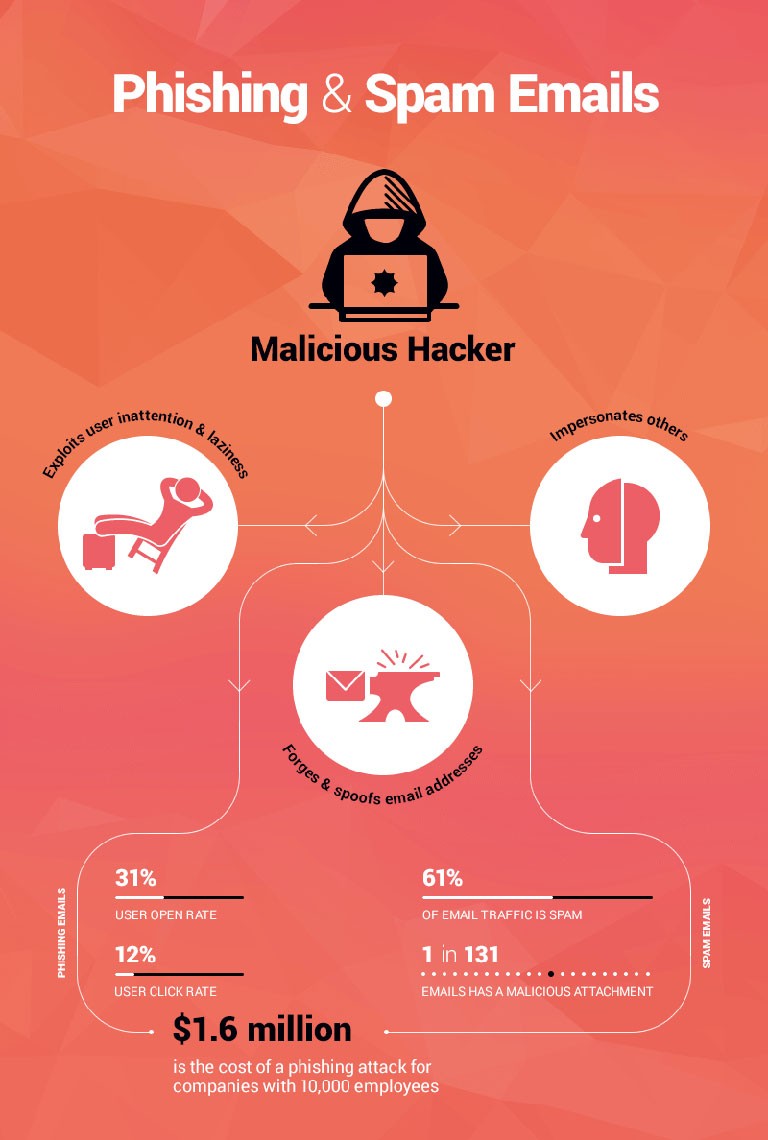

En ces temps incertains, lorsque les gens craignent pour leur santé, leur famille, leurs revenus et la sécurité de leur emploi, les escrocs malveillants derrière la menace se nourrissent de leurs peurs. Le malware se propage via une campagne de publicité malveillante. Les cybercriminels qui se cachent derrière, envoient une multitude d'e-mails de phishing, véhiculant l'infection et font de leur mieux pour assurer une corruption de masse. Ils rendent leurs courriels corrompus aussi attrayants que possible, promettant un soulagement financier pour tout problème causé par la pandémie. Ils vous incitent à faire confiance à leurs mensonges attrayants, puis à vous inciter à autoriser les logiciels malveillants dans votre système. Cela ne se produit que si vous croyez au contenu de l'e-mail et téléchargez une pièce jointe malveillante, ou appuyez sur un lien corrompu, ou faites tout ce que l'e-mail vous invite à faire.

Les e-mails sont parmi les moyens invasifs les plus couramment utilisés pour les infections. Sachant cela, faites de votre mieux pour être très attentif lorsque vous en obtenez un. Vérifiez toutes les informations que vous voyez, vérifiez que l'expéditeur est légitime, ne cliquez sur rien sans l'authentifier comme fiable. Cette vigilance peut vous sauver d'un tourbillon de problèmes.

Naturellement, les campagnes de spam ne sont pas la seule méthode vers laquelle les outils malveillants se tournent en matière d'infiltration. Ils se tournent vers les réseaux peer-to-peer (p2p), les logiciels gratuits, les faux torrents et les applications factices. Ils ont leur choix de trucs, et c'est à vous de repérer leur tromperie et de les empêcher d'envahir votre machine.

Un graphique illustrant le fonctionnement d'une campagne de phishing. Source: heimdalsecurity.com

Que se passe-t-il après l'invasion?

Si les tentatives d'infiltration de l'infection réussissent et se terminent sur votre PC, voici à quoi vous attendre. Une fois exécuté, le logiciel malveillant commence son processus de corruption en installant un tableau de fichiers d'assistance. Ils sont placés dans un dossier temporaire. Un programme d'installation, sous la forme d'un fichier d'aide nommé '' coronavirus.bat '', configure l'attaque de l'infection en créant un dossier caché. Il s'appelle "COVID-19" et il regorge de fichiers d'aide précédemment supprimés. Le but de cette démarche est de garantir que le malware reste caché aussi longtemps que possible. Ce temps supplémentaire de dissimulation lui permet d'effectuer les dégâts pour lesquels il a été conçu.

Une fois que cela est fait et que le dossier est créé et héberge désormais les fichiers d'assistance, le programme d'installation ("coronavirus.bat") désactive le Gestionnaire des tâches Windows et le contrôle d'accès utilisateur (UAC). C'est encore une autre tentative d'obscurcissement. Ensuite, il continue de changer votre fond d'écran et de désactiver vos options pour ajouter ou modifier ledit fond d'écran. Cela ne s'arrête pas là car il ajoute également des entrées dans le registre. Toutes ces actions sont effectuées pour la persistance de l'infection sur votre PC. Dès que le malware a fini de les faire, il redémarre, complétant ainsi son processus d'installation.

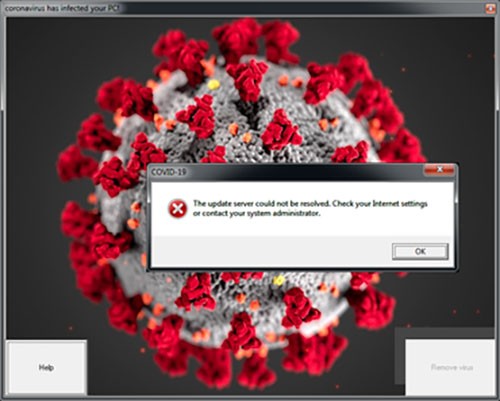

Ensuite, un processus appelé run.exe crée un fichier de commandes nommé run.bat. Run.bat garantit que les modifications du registre, effectuées par le programme d'installation "coronavirus.bat", restent intactes lors du redémarrage. Une fois le processus de redémarrage terminé, le logiciel malveillant exécute deux fichiers binaires. L'un d'eux vous montre une fenêtre qui a une image de Coronavirus, qui affiche également deux boutons. Ce binaire s'appelle "mainWindow.exe". Tout en haut de cette fenêtre, vous trouvez une notification vous informant que "le coronavirus a infecté votre PC!" Les deux boutons partagent le texte «Supprimer le virus» et «Aide». Celui «Supprimer le virus» ne fait rien, mais celui «Aide» affiche un message décourageant pour vous inciter à «arrêter d'essayer de réparer votre ordinateur».

Représentation de la fenêtre avec les deux boutons, indiquant "le coronavirus a infecté votre PC!" Source: zdnet2.cbsistatic.com

Le second binaire est celui qui lance l'attaque complète, et c'est celui qui écrase le MBR. Les experts ont découvert que votre MBR d'origine est sauvegardé dans le premier secteur, et seulement après cela, est remplacé par un nouveau, et le MBR est remplacé par le nouveau code.

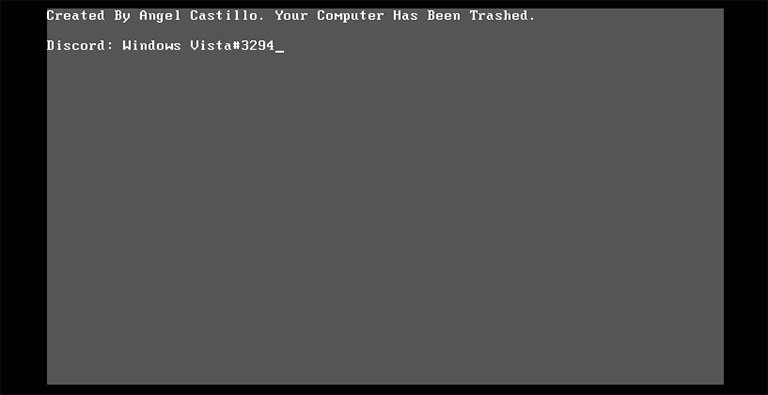

“Votre ordinateur a été jeté.”

L'essuie-glace du Coronavirus se déclenche et transforme votre disque en un disque entièrement inutilisable. Après avoir écrasé le MBR, vous êtes confronté à un écran gris vierge et à un curseur clignotant, avec seulement les mots "Votre ordinateur a été jeté" en vous regardant.

Le message «Votre ordinateur a été mis à la poubelle» après le coup de l’essuie-glace du Coronavirus. Source: media.threatpost.com

Une fois que le malware a réécrit votre MBR, il redémarre votre ordinateur et permet au nouveau MBR de s'exécuter et de vous bloquer dans un écran de pré-démarrage. À ce stade, vous ne pouvez plus accéder à votre PC. Les chercheurs assurent aux utilisateurs qu'ils pourront éventuellement retrouver l'accès à leur PC, mais pour ce faire, ils auront besoin d'applications spéciales. Ceux utilisés pour récupérer et reconstruire le MBR dans un état de fonctionnement. Mais, selon les experts en logiciels malveillants, même si vous n'arrivez pas à restaurer votre MBR, vous pouvez toujours accéder et récupérer vos données en montant le lecteur.

Si vous souhaitez éviter de faire face au désordre, l'essuie-glace Coronavirus jaillit sur vous, n'oubliez pas de vous méfier. Vigilance vous aide à repérer les tentatives de cybercriminels de vous propager des infections. Alors, soyez minutieux, prenez-les en flagrant délit et entravez leur succès. Gardez votre garde et gardez votre système exempt d'infection.