Cuidado: el malware de limpiador Coronavirus recién diseñado apunta a los usuarios de Windows

Los delincuentes cibernéticos consideran que el estado actual de pandemia del mundo no es más que una oportunidad para obtener dinero en efectivo. Estas personas maliciosas aprovechan todas las oportunidades para capitalizar el miedo de las personas con respecto al virus COVID-19, que afecta a las personas desde hace más de cinco meses. Explotan el deseo de las personas de obtener información relacionada con el coronavirus y lo utilizan para ganar dinero. Crean sitios falsos, aplicaciones falsas, mapas falsos, etc. No tienen vergüenza, no tienen escrúpulos.

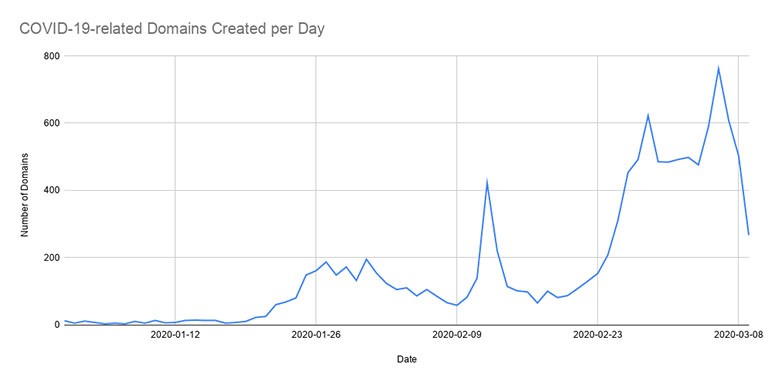

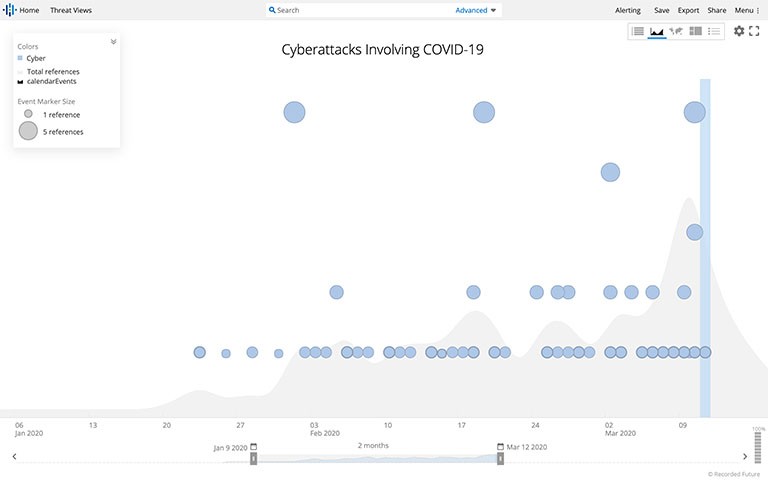

A continuación puede ver representaciones del crecimiento exponencial de los dominios relacionados con COVID-19 recientemente registrados, así como referencias a Coronavirus o COVID-19, asociados con ataques cibernéticos.

Registros de dominios relacionados con COVID-19 por día en 2020. Fuente: createdfuture.com

Referencias a Coronavirus o COVID-19 utilizadas en asociación con ataques cibernéticos y hazañas cibernéticas en dos meses. Fuente: createdfuture.com

El último malware relacionado con Coronavirus para reclamar víctimas es un limpiador del mismo nombre. Tomando "inspiración" de la actual pandemia de COVID-19, que preocupa a las personas en todo el mundo, los ciberdelincuentes detrás del ataque decidieron llamarlo Coronavirus.

Los investigadores descubrieron que el limpiador Coronavirus actúa como un troyano peligroso y destructivo. Debido a ese hecho, los usuarios no solo lo llaman el limpiador Coronavirus, sino también el troyano Coronavirus. ¿Su víctima preferida? Usuarios de Windows

El limpiador Coronavirus sobrescribe su registro de arranque maestro (MBR) y su estrategia de ataque recuerda a los expertos el limpiador NotPetya . La amenaza NotPetya recorrió la web, plagando a los usuarios, en 2017. El parecido inicial entre los dos limpiadores, expertos en seguridad tremendamente preocupados. Esto se debe a que, en su mejor momento, NotPetya obtuvo números sorprendentes después de sus ataques, más de $ 10 mil millones, para ser exactos. Para ayudarlo a poner eso en escala, incluso la campaña WannaCry, que puso al mundo en un frenesí, terminó costando a sus víctimas entre $ 4 mil millones y $ 8 mil millones.

Nada se ha acercado a los 'logros' de NotPetya. Es por eso que los expertos compartieron serias preocupaciones de que el limpiador Coronavirus pueda seguir los pasos de NotPetya. Afortunadamente para la mayoría, el malware recién creado no se compara con la explosión gigante del pasado: NotPetya. Los expertos en seguridad estiman que el limpiador de Coronavirus no es, de lejos, la peor infección que se pueda encontrar, pero afirman que tampoco es una que se debe subestimar.

Table of Contents

¿Cómo se propaga el limpiador de Coronavirus?

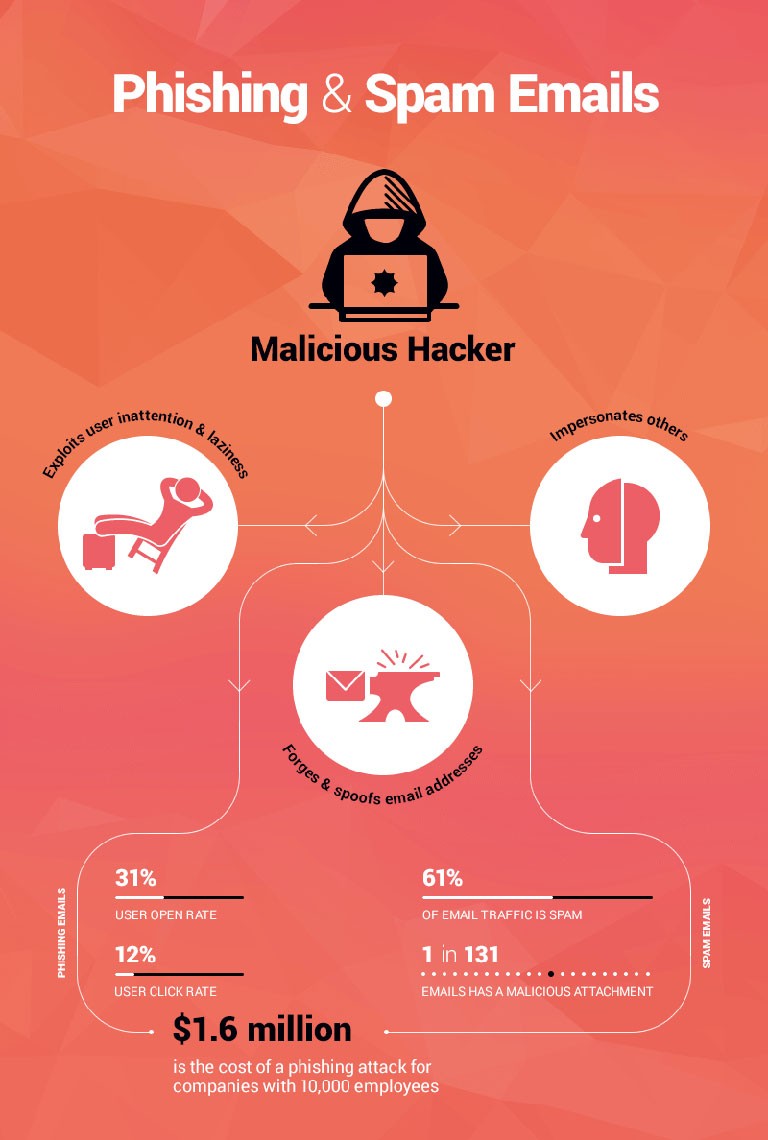

En estos tiempos inciertos, cuando las personas temen por su salud, familia, ingresos y seguridad laboral, los delincuentes maliciosos detrás de la amenaza, se aprovechan de sus miedos. El malware se propaga a través de una campaña de publicidad maliciosa. Los ciberdelincuentes detrás de él envían una gran cantidad de correos electrónicos de phishing, portan la infección y hacen todo lo posible para garantizar la corrupción masiva. Hacen que sus correos electrónicos corruptos sean lo más atractivos posible, prometiendo alivio financiero para cualquier problema causado por la pandemia. Te atraen para que confíes en sus mentiras atractivas, y luego te engañan para que permitas el malware en tu sistema. Eso solo sucede si cree en el contenido del correo electrónico y descarga un archivo adjunto malicioso, o presiona un enlace dañado, o hace cualquier otra cosa que el correo electrónico le insta a hacer.

Los correos electrónicos se encuentran entre las formas invasivas más comunes de infección. Sabiendo eso, haz tu mejor esfuerzo para estar más atento cuando obtengas uno. Vuelva a verificar toda la información que ve, verifique que el remitente sea legítimo, no haga clic en nada sin autenticarlo como confiable. Esa vigilancia puede salvarlo de un torbellino de problemas.

Naturalmente, las campañas de correo electrónico no deseado no son el único método al que recurren las herramientas de malware cuando se trata de infiltración. Se vuelcan a redes peer-to-peer (p2p), freeware, torrents falsos y aplicaciones simuladas. Tienen su selección de trucos, y depende de usted detectar su engaño y evitar que invadan su máquina.

Un cuadro que muestra el funcionamiento de una campaña de phishing de spam. Fuente: heimdalsecurity.com

¿Qué ocurre después de la invasión?

Si los intentos de infiltración de la infección tienen éxito y terminan en su PC, esto es lo que puede esperar. Una vez que se ejecuta, el malware comienza su proceso de corrupción instalando una matriz de archivos auxiliares. Se ponen en una carpeta temporal. Un instalador, en forma de un archivo auxiliar llamado '' coronavirus.bat '', configura el ataque de la infección creando una carpeta oculta. Se llama "COVID-19", y se llena de archivos auxiliares previamente descartados. El propósito de ese movimiento es garantizar que el malware permanezca oculto el mayor tiempo posible. Ese tiempo extra en la clandestinidad le permite realizar el daño para el que fue diseñado.

Una vez hecho esto, y la carpeta se crea, y ahora alberga los archivos auxiliares, el instalador ("coronavirus.bat") deshabilita el Administrador de tareas de Windows y el Control de acceso de usuario (UAC). Ese es otro intento de ofuscación. Luego, continúa cambiando su fondo de pantalla y deshabilita sus opciones para agregar o modificar dicho fondo de pantalla. No se detiene allí, ya que también agrega entradas en el registro. Todas estas acciones se realizan para la persistencia de la infección en su PC. Tan pronto como el malware termina de hacerlos, se reinicia, completando así su proceso de instalación.

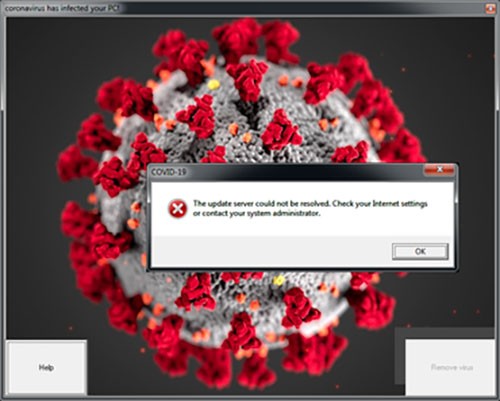

Luego, un proceso llamado run.exe crea un archivo por lotes llamado run.bat. Run.bat asegura que las modificaciones del registro, realizadas por el instalador "coronavirus.bat", permanezcan intactas durante el reinicio. Una vez que finaliza el proceso de reinicio, el malware ejecuta dos archivos binarios. Uno de ellos le muestra una ventana que tiene una imagen de Coronavirus, que también muestra dos botones. Ese binario se llama "mainWindow.exe". En la parte superior de esa ventana, encontrará una notificación que le informa que "¡el coronavirus ha infectado su PC!" Los dos botones comparten el texto "Eliminar virus" y "Ayuda". El "Eliminar virus" no hace nada, pero el de "Ayuda" muestra un mensaje desalentador para que "deje de intentar reparar su computadora".

Representación de la ventana con los dos botones, indicando "¡el coronavirus ha infectado su PC!" Fuente: zdnet2.cbsistatic.com

El segundo binario es el que lanza el ataque completo, y es el que sobrescribe el MBR. Los expertos han descubierto que su MBR original se respalda en el primer sector, y solo después de eso, se sobrescribe con uno nuevo, y el MBR se sobrescribe con el nuevo código.

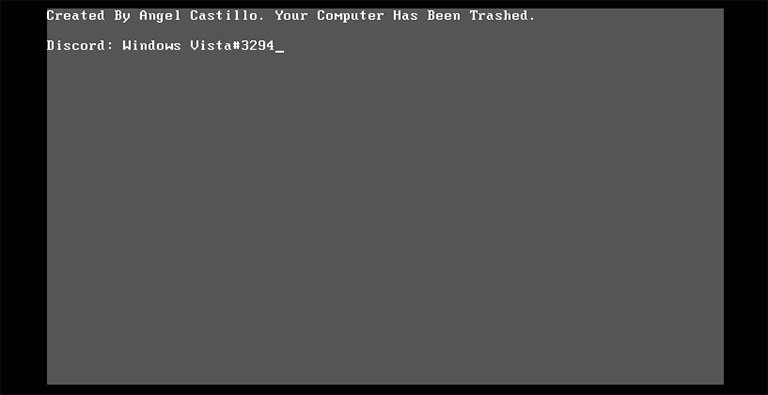

“Su computadora ha sido destruida”.

El limpiador Coronavirus se activa y convierte su disco en uno completamente inutilizable. Después de sobrescribir el MBR, te enfrentas a una pantalla gris en blanco y un cursor parpadeante, con solo las palabras "Tu computadora ha sido destruida" mirándote fijamente.

El mensaje "Su computadora ha sido destruida" después de que se activa el limpiador Coronavirus. Fuente: media.threatpost.com

Después de que el malware reescribe su MBR, reinicia su computadora y permite que el nuevo MBR se ejecute y lo bloquee en una pantalla de prearranque. En este punto, ya no puede acceder a su PC. Los investigadores aseguran a los usuarios que eventualmente pueden recuperar el acceso a sus PC, pero para hacerlo, requerirán aplicaciones especiales. Unos solían recuperar y reconstruir el MBR a un estado de trabajo. Pero, según los expertos en malware, incluso si no logra restaurar su MBR, aún puede acceder y recuperar sus datos montando el disco.

Si desea evitar lidiar con el desorden, el limpiaparabrisas Coronavirus brota sobre usted, recuerde ser cauteloso. La vigilancia te ayuda a detectar los intentos de los ciberdelincuentes para empujarte infecciones. Por lo tanto, sé minucioso, atrápalos en el acto y obstaculiza su éxito. Mantenga la guardia alta y mantenga su sistema libre de infecciones.