Achtung: Neu gestaltete Coronavirus Wiper-Malware richtet sich an Windows-Benutzer

Cyberkriminelle betrachten den aktuellen Pandemiezustand der Welt lediglich als Chance für einen Geldraub. Diese böswilligen Personen nutzen jede Gelegenheit, um die Angst der Menschen vor dem COVID-19-Virus zu nutzen, die die Menschen seit über fünf Monaten plagt. Sie nutzen das Verlangen der Menschen nach Informationen über Coronavirus und nutzen es, um Geld zu verdienen. Sie erstellen gefälschte Websites, Schein-Apps, fälschen Karten und so weiter. Sie haben keine Schande, keine Skrupel.

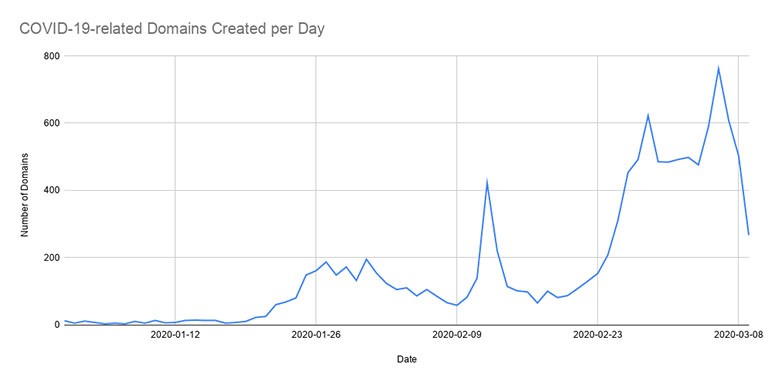

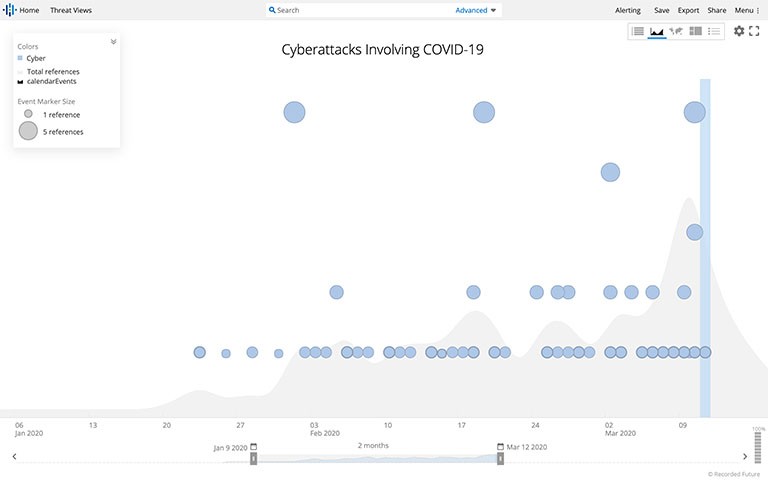

Unten sehen Sie Darstellungen des exponentiellen Wachstums kürzlich registrierter COVID-19-Domänen sowie Verweise auf Coronavirus oder COVID-19 im Zusammenhang mit Cyberangriffen.

Registrierung von COVID-19-bezogenen Domains pro Tag im Jahr 2020. Quelle: recordfuture.com

Verweise auf Coronavirus oder COVID-19, die im Zusammenhang mit Cyberangriffen und Cyber-Exploits in zwei Monaten verwendet wurden. Quelle: recordfuture.com

Die neueste Coronavirus-bezogene Malware , die Opfer fordert , ist ein gleichnamiger Wischer. Die Cybercrooks, die hinter dem Angriff standen, ließen sich von der aktuellen COVID-19-Pandemie inspirieren, die Menschen weltweit beunruhigte, und nannten ihn Coronavirus.

Die Forscher entdeckten, dass der Coronavirus-Wischer wie ein gefährlicher und zerstörerischer Trojaner wirkt. Aus diesem Grund nennen Benutzer es nicht nur Coronavirus Wiper, sondern auch Coronavirus Trojan. Sein bevorzugtes Opfer? Windows-Benutzer.

Der Coronavirus-Wischer überschreibt Ihren Master Boot Record (MBR) und seine Angriffsstrategie erinnert Experten an die des NotPetya-Wischers . Die NotPetya-Bedrohung durchstreifte 2017 das Internet und plagte die Benutzer. Die anfängliche Ähnlichkeit zwischen den beiden Scheibenwischern beunruhigte die Sicherheitsexperten enorm. Das liegt daran, dass NotPetya in seiner Blütezeit nach seinen Angriffen erstaunliche Zahlen gezogen hat, genauer gesagt über 10 Milliarden US-Dollar. Selbst die WannaCry-Kampagne, die die Welt in Aufruhr versetzte, kostete ihre Opfer zwischen 4 und 8 Milliarden US-Dollar.

Nichts ist NotPetyas 'Errungenschaften' nahe gekommen. Aus diesem Grund äußerten Experten ernsthafte Bedenken, dass der Coronavirus-Wischer in die Fußstapfen von NotPetya treten könnte. Zum Glück für die meisten ist die neu gestaltete Malware nicht mit der gigantischen Explosion aus der Vergangenheit zu vergleichen - NotPetya. Sicherheitsexperten schätzen, dass der Coronavirus-Wischer bei weitem nicht die schlimmste Infektion ist, auf die Sie stoßen könnten, geben jedoch an, dass Sie ihn auch nicht unterschätzen sollten.

Table of Contents

Wie verbreitet sich der Coronavirus-Wischer?

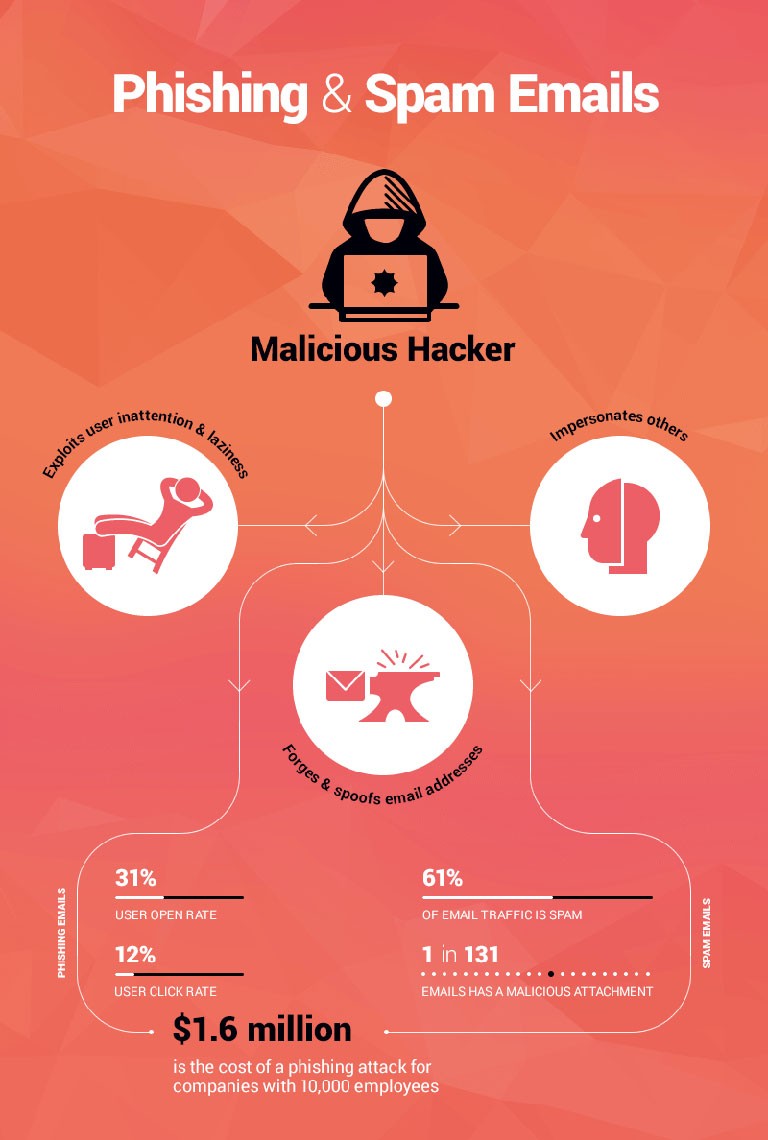

In diesen unsicheren Zeiten, in denen Menschen um ihre Gesundheit, Familie, Einkommen und Arbeitsplatzsicherheit fürchten, jagen die böswilligen Gauner hinter der Bedrohung ihren Ängsten nach. Die Malware wird über eine Werbekampagne verbreitet. Die Cyberkriminellen dahinter versenden eine Menge Phishing-E-Mails, tragen die Infektion und tun ihr Bestes, um Massenkorruption sicherzustellen. Sie machen ihre beschädigten E-Mails so verlockend wie möglich und versprechen finanzielle Erleichterung für alle durch die Pandemie verursachten Probleme. Sie locken Sie dazu, ihren ansprechenden Lügen zu vertrauen, und täuschen Sie dann vor, die Malware in Ihrem System zuzulassen. Dies geschieht nur, wenn Sie dem Inhalt der E-Mail glauben und einen böswilligen Anhang herunterladen oder auf einen beschädigten Link klicken oder alles tun, wozu die E-Mail Sie sonst auffordert.

E-Mails gehören zu den am häufigsten verwendeten invasiven Methoden für Infektionen. Wenn Sie das wissen, geben Sie Ihr Bestes, um besonders aufmerksam zu sein, wenn Sie eine bekommen. Überprüfen Sie alle angezeigten Informationen, überprüfen Sie den Absender als legitim, klicken Sie auf nichts, ohne ihn als zuverlässig zu authentifizieren. Diese Wachsamkeit kann Sie vor einem Wirbel von Problemen bewahren.

Natürlich sind Spam-E-Mail-Kampagnen nicht die einzige Methode, an die sich Malware-Tools wenden, wenn es um Infiltration geht. Sie wenden sich an Peer-to-Peer-Netzwerke (p2p), Freeware, gefälschte Torrents und Scheinanwendungen. Sie haben eine Auswahl an Tricks, und es liegt an Ihnen, ihre Täuschung zu erkennen und zu verhindern, dass sie in Ihre Maschine eindringen.

Ein Diagramm, das die Funktionsweise einer Spam-Phishing-Kampagne darstellt. Quelle: heimdalsecurity.com

Was passiert nach der Invasion?

Wenn die Infiltrationsversuche der Infektion erfolgreich sind und sie auf Ihrem PC landen, ist Folgendes zu erwarten. Sobald es ausgeführt wird, beginnt die Malware ihren Beschädigungsprozess mit der Installation eines Arrays von Hilfsdateien. Sie werden in einen temporären Ordner gelegt. Ein Installationsprogramm in Form einer Hilfedatei mit dem Namen "coronavirus.bat" richtet den Angriff der Infektion ein, indem es einen versteckten Ordner erstellt. Es heißt "COVID-19" und ist voll mit den zuvor abgelegten Hilfsdateien. Mit diesem Schritt soll sichergestellt werden, dass die Malware so lange wie möglich verborgen bleibt. Diese zusätzliche Zeit im Verstecken ermöglicht es ihm, den Schaden zu verursachen, für den es entworfen wurde.

Sobald dies erledigt ist und der Ordner erstellt wurde und nun die Hilfsdateien enthält, deaktiviert das Installationsprogramm ("coronavirus.bat") den Windows Task-Manager und die Benutzerzugriffssteuerung (User Access Control, UAC). Das ist ein weiterer Versuch der Verschleierung. Anschließend wird Ihr Hintergrundbild weiter geändert und die Option zum Hinzufügen oder Ändern des Hintergrundbilds deaktiviert. Es hört hier nicht auf, da es auch Einträge in der Registrierung hinzufügt. All diese Aktionen werden ausgeführt, um die Persistenz der Infektion auf Ihrem PC zu gewährleisten. Sobald die Malware damit fertig ist, wird sie neu gestartet und der Installationsvorgang abgeschlossen.

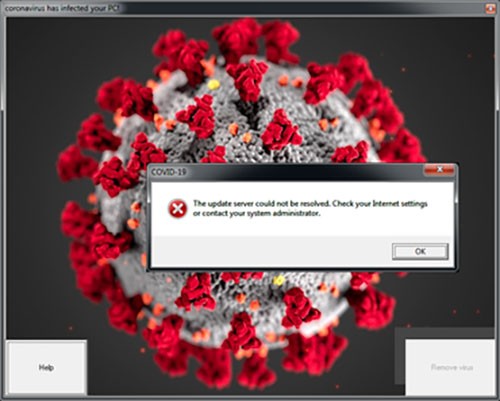

Anschließend erstellt ein Prozess namens run.exe eine Batchdatei mit dem Namen run.bat. Run.bat stellt sicher, dass die vom Installationsprogramm "coronavirus.bat" vorgenommenen Registrierungsänderungen während des Neustarts intakt bleiben. Sobald der Neustart beendet ist, führt die Malware zwei Binärdateien aus. Eines davon zeigt Ihnen ein Fenster mit einem Bild von Coronavirus, in dem auch zwei Schaltflächen angezeigt werden. Diese Binärdatei heißt "mainWindow.exe". Ganz oben in diesem Fenster finden Sie eine Benachrichtigung, die Sie darüber informiert, dass "Coronavirus Ihren PC infiziert hat!" Die beiden Schaltflächen teilen sich den Text "Virus entfernen" und "Hilfe". Der Befehl "Virus entfernen" führt nichts aus, aber der Befehl "Hilfe" zeigt eine entmutigende Meldung an, damit Sie aufhören, Ihren Computer zu reparieren.

Darstellung des Fensters mit den beiden Schaltflächen "Coronavirus hat Ihren PC infiziert!" Quelle: zdnet2.cbsistatic.com

Die zweite Binärdatei startet den Full-On-Angriff und überschreibt den MBR. Experten haben festgestellt, dass Ihr ursprünglicher MBR im ersten Sektor gesichert wird und erst danach mit einem neuen überschrieben wird und der MBR mit dem neuen Code überschrieben wird.

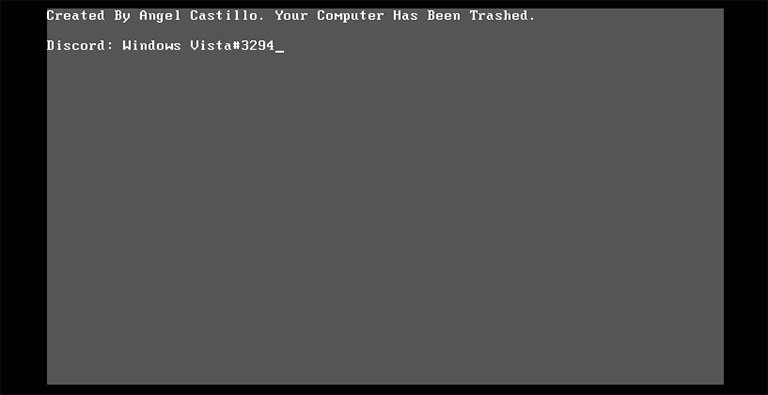

“Ihr Computer wurde zerstört.”

Der Coronavirus-Wischer schlägt zu und verwandelt Ihre Festplatte in eine völlig unbrauchbare. Nachdem der MBR überschrieben wurde, sehen Sie einen leeren grauen Bildschirm und einen blinkenden Cursor. Nur die Worte "Ihr Computer wurde verworfen" starren Sie an.

Die Meldung "Ihr Computer wurde verworfen", nachdem der Coronavirus-Wischer ausgelöst hat. Quelle: media.threatpost.com

Nachdem die Malware Ihren MBR neu geschrieben hat, wird Ihr Computer neu gestartet und der neue MBR kann ausgeführt werden und Sie in einem Pre-Boot-Bildschirm blockieren. Zu diesem Zeitpunkt können Sie nicht mehr auf Ihren PC zugreifen. Die Forscher versichern den Benutzern, dass sie irgendwann wieder Zugriff auf ihre PCs erhalten können. Dazu benötigen sie jedoch spezielle Anwendungen. Diejenigen, die verwendet wurden, um den MBR wiederherzustellen und in einen funktionierenden Zustand zu versetzen. Laut Malware-Experten können Sie jedoch auch dann auf Ihre Daten zugreifen und diese wiederherstellen, wenn Sie es nicht schaffen, Ihren MBR wiederherzustellen, indem Sie das Laufwerk bereitstellen.

Wenn Sie vermeiden möchten, mit dem Durcheinander fertig zu werden, springt der Coronavirus-Scheibenwischer auf Sie. Seien Sie vorsichtig. Wachsamkeit hilft Ihnen dabei, Cyberkriminelle zu erkennen, die versuchen, Infektionen auf Sie zu übertragen. Seien Sie also gründlich, fangen Sie sie auf frischer Tat und behindern Sie ihren Erfolg. Halten Sie Ihre Wache hoch und halten Sie Ihr System infektionsfrei.