Las estafas de phishing de coronavirus disminuyen después del pico de marzo

Tan pronto como comenzó la pandemia de Coronavirus, y la gente se convirtió en un hogar, distanciamiento social, trabajando desde casa y recibiendo clases en línea, los delincuentes tuvieron un día de campo. El cibercrimen aumentó y la mayoría de las campañas de ciberataques comenzaron a girar en torno a COVID-19 .

Había mapas falsos y sitios web falsos, creados por ladrones. Se crearon aplicaciones fraudulentas para promover la propagación del malware. Los hackers utilizaron todos los aspectos de la pandemia para su agenda: infectar tantas máquinas como sea posible. Los ataques de ransomware se volvieron desenfrenados, y los troyanos bancarios estaban en aumento, así como las infecciones que habían estado en una disminución constante en el uso de repente revivieron.

Table of Contents

Aprovechando el coronavirus

Los cibercriminales usaron una variedad de tácticas para propagar infecciones. Como se indicó, utilizaron sitios, enlaces, aplicaciones , mapas, etc. corruptos. Pero, probablemente, la forma más efectiva de propagación sigue siendo a través de campañas de publicidad maliciosa. Se enviaron correos electrónicos de phishing a empresas, gobiernos y establecimientos de salud , particulares. Incluso si solo una fracción de los correos electrónicos hicieron su trabajo e infectaron el dispositivo con malware, todavía era un gran porcentaje de víctimas para espiar, robar o extorsionar.

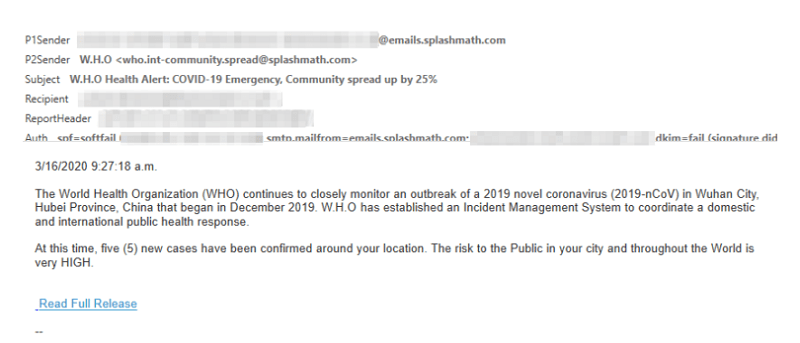

Aquí hay un ejemplo de uno de esos correos electrónicos de una campaña de phishing, visto en el Reino Unido.

Ejemplo de correo electrónico de phishing de Coronavirus. Fuente: Microsoft

Y, aquí hay un ejemplo de un correo electrónico de phishing de EE. UU. Que usa Coronavirus como señuelo:

Ejemplo de correo electrónico de phishing de Coronavirus. Fuente: Microsoft

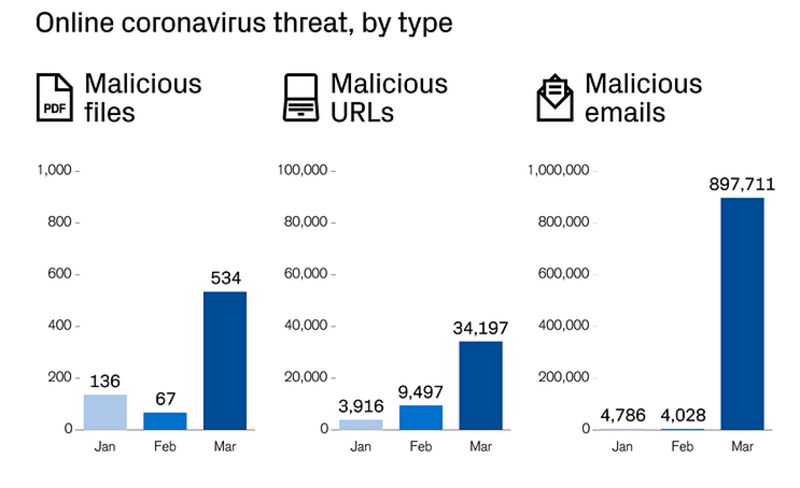

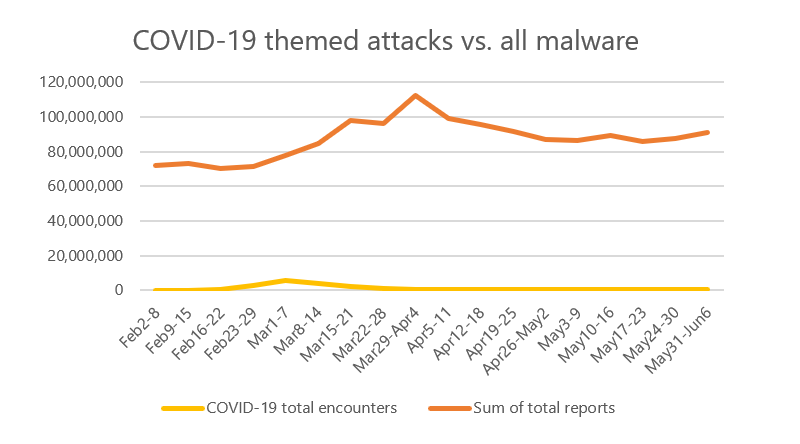

Las primeras dos semanas de marzo fueron las más fuertes para los ciberatacantes con sus estafas recientemente modificadas. Como puede ver en el cuadro a continuación, los delincuentes intentaron propagar una variedad de infecciones, utilizando Coronavirus como cebo.

La tendencia de los ataques relacionados con COVID-19 después de que la OMS lo califica como una emergencia mundial. Fuente: Microsoft

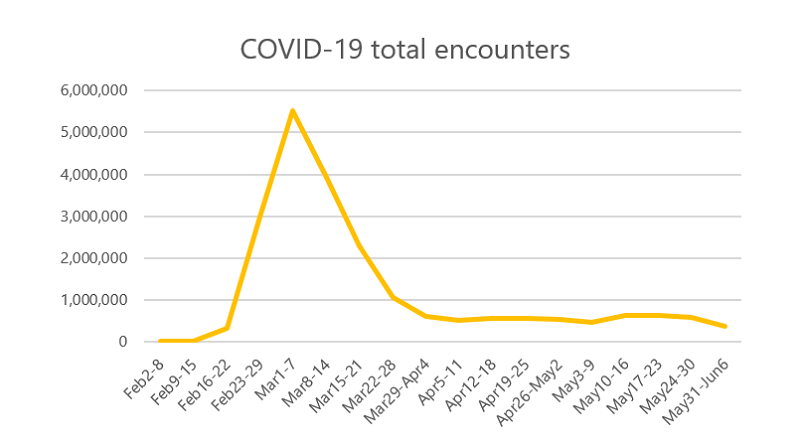

El pico de las campañas de phishing que difundieron correos electrónicos relacionados con Coronavirus fue en marzo. La estafa seguía siendo fuerte en abril, pero los expertos han notado que comenzó a declinar después de eso.

Aumento en las campañas temáticas de Coronavirus en marzo, mostrando una disminución posterior. Fuente: Microsoft

Disminución de campañas de phishing utilizando señuelos COVID-19

El Equipo de Inteligencia de Protección contra Amenazas de Microsoft realizó un informe reciente que indica que las campañas de phishing y otras falsificaciones relacionadas con COVID-19 han disminuido en las últimas semanas. Aún más que eso, estos expertos afirmaron que este tipo de estafas de Coronavirus nunca habían sido una amenaza dominante.

Los investigadores de Microsoft reconocieron que hubo un aumento notable en las estafas conectadas a COVID-19 , utilizando la pandemia para atraer a los usuarios desprevenidos a permitir que el malware ingrese a sus máquinas. Pero también continuaron teniendo en cuenta que estas campañas maliciosas constituían solo un pequeño porcentaje de las amenazas observadas en los últimos cuatro meses.

Campañas de malware con temática de coronavirus en comparación con todos los demás ataques de malware. Fuente: Microsoft

Como puede ver en el cuadro anterior, los ataques de Coronavirus no son tan asombrosos como se pensaban inicialmente. En cambio, representan alrededor del 2% de todos los ataques cibernéticos por cada mes observado por Microsoft.

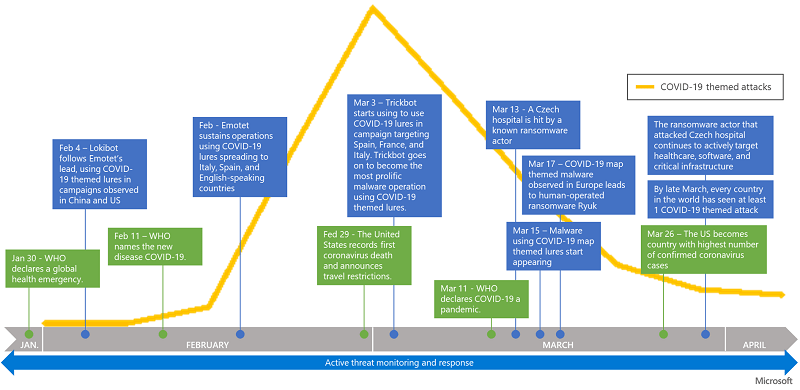

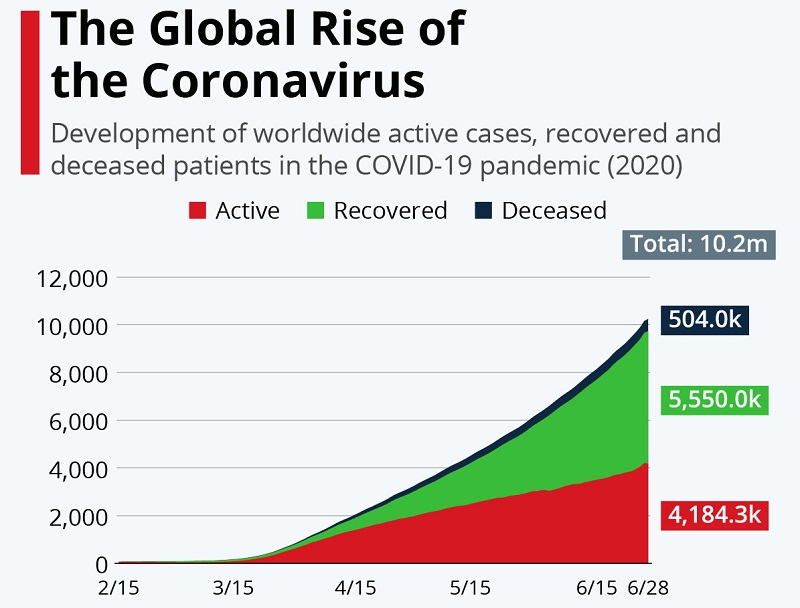

Estos expertos de Microsoft inspeccionaron las tendencias de fraude en línea desde febrero hasta ahora. Llegaron a la conclusión de que los delincuentes comenzaron a recurrir a los señuelos Coronavirus después del 11 de febrero, cuando la Organización Mundial de la Salud (OMS) declaró que COVID-19 era una emergencia de salud mundial.

El equipo de Microsoft señala que el pico es fácilmente explicable ya que los piratas informáticos se alimentan de los eventos actuales y adaptan sus estafas para reflejar lo que sucede a nivel local y global. Eligen y eligen usar el que más les convenga, ya sea una ocurrencia global o local. El coronavirus inicialmente fue presentado por los medios de comunicación como algo que no debería causar mucha preocupación hasta que todo haya cambiado. Los medios de comunicación hablaron sobre la pandemia comparándola con la gripe y socavando el daño que puede causar hasta que no lo hicieron. Parecía que de la noche a la mañana, la gravedad del virus cambió.

El auge global del coronavirus. Fuente: cdn.statcdn.com

De repente, fue algo de extrema importancia, y dado que era una amenaza tan nueva, mucha gente carecía de información al respecto. A medida que las personas tenían hambre de datos sobre COVID-19 y buscaban expertos, profesionales de la salud y representantes de los medios, los ciberdelincuentes vieron una oportunidad.

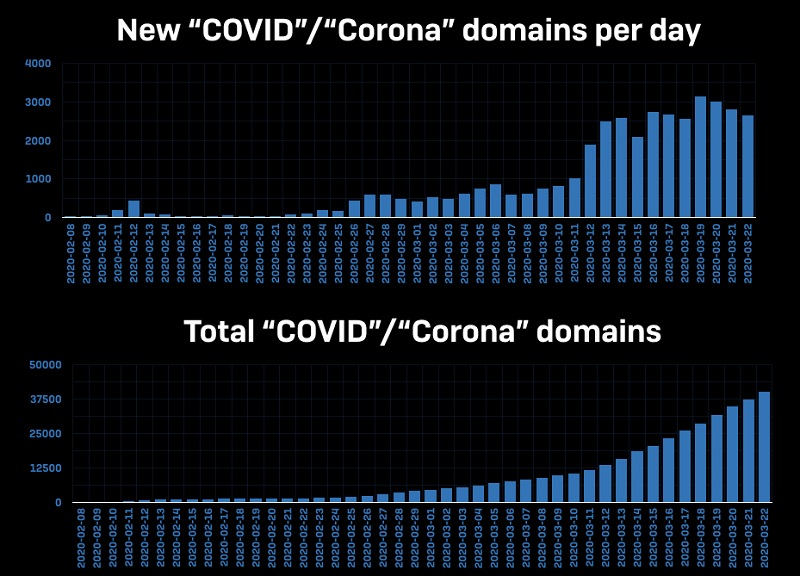

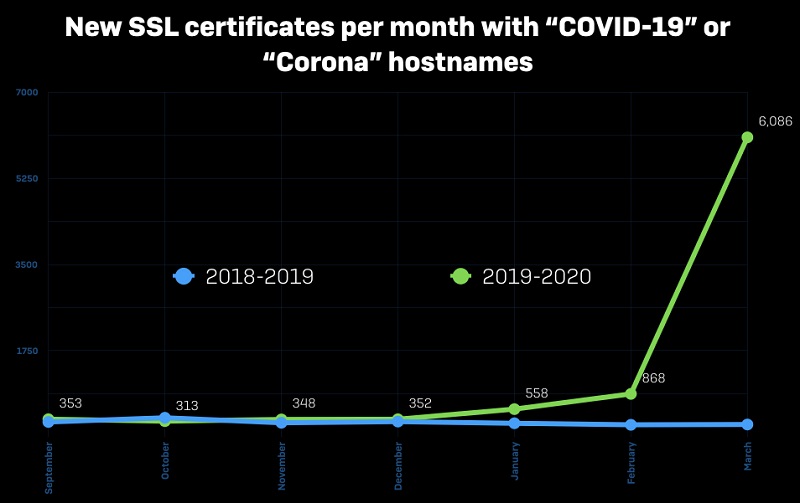

Dominios y nombres de host comenzaron a hacerse con 'Corona', incluido en el nombre, a números alucinantes diariamente. Algunos hechos por fuentes legítimas, otros por personas con razones nefastas.

Dominios 'Corona' por día: los recién creados y el número total. Fuente: news.sophos

Certificados recién diseñados con el nombre COVID-19 o nombres de host Corona, en marzo. Fuente: news.sophos

Ataques cuidadosamente elaborados

Los ladrones explotaron esa curiosidad de COVID-19 para su ganancia, y modificaron sus ataques para contener 'información' sobre el Coronavirus. Muchas de sus campañas de publicidad maliciosa incluyeron correos electrónicos que decían provenir de funcionarios gubernamentales que proporcionaban noticias sobre el desarrollo de la situación del Coronavirus. Imitaron correos electrónicos de fuentes oficiales como la OMS y los Centros para el Control de Enfermedades (CDC). Los impostores lograron engañar a los usuarios para que permitieran el malware en sus dispositivos al pensar que estaban descargando documentos esenciales o haciendo clic en sitios que contenían datos cruciales.

El impacto global del coronavirus, el miedo y el hambre siempre presente de información que gira en torno a COVID-19, hizo que los piratas informáticos invadieran sus computadoras con mucha más facilidad.

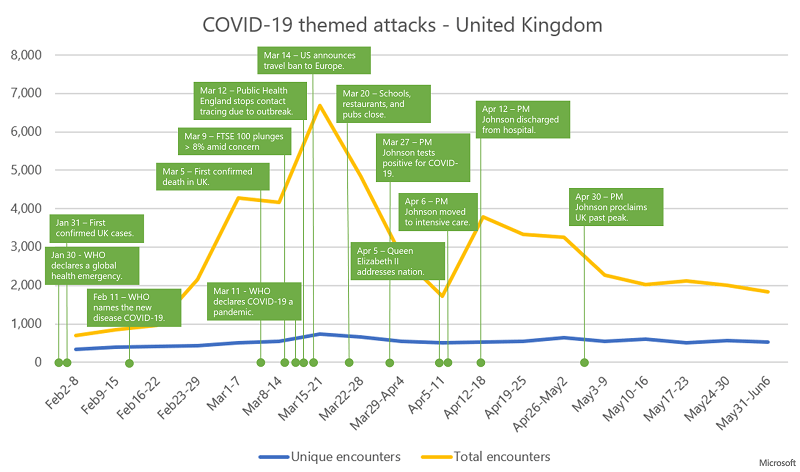

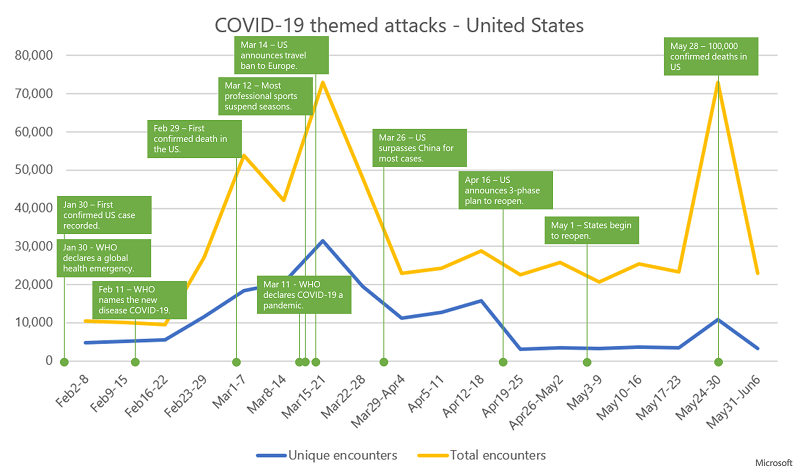

Los ciberatacantes modificaron sus correos electrónicos para adaptarse al estado global de la pandemia y los alteraron de acuerdo con el ciclo de noticias en la ubicación a la que apuntaban. Por ejemplo, los ataques del Reino Unido que se dispararon después de la primera muerte por el virus recibieron cobertura de noticias. Luego, nuevamente, después de que se supo que su primer ministro dio positivo por COVID-19. Estados Unidos también sufrió un pico después de que revelaron la primera muerte por el virus. Además, después de su anuncio de prohibir los viajes a Europa.

A continuación puede ver cuadros detallados sobre los ataques temáticos de COVID-19 en el Reino Unido y los Estados Unidos.

La tendencia de los ataques temáticos de Coronavirus en el Reino Unido con encuentros únicos (archivos de malware distintos) y encuentros totales (número de veces que se detectan los archivos). Fuente: Microsoft

La tendencia de los ataques temáticos de Coronavirus en los EE. UU. Con encuentros únicos (archivos de malware distintos) y encuentros totales (número de veces que se detectan los archivos). Fuente: Microsoft

Las campañas de comercialización de coronavirus siguen siendo una amenaza

¡No cometer errores! Aunque estos ataques muestran una disminución, ¡no te dejes engañar! Eso no significa que se irán por completo. Es probable que continúen quietos. Los investigadores de Microsoft afirman que mientras Coronavirus esté en las noticias, esperan que los ataques no cesen. Hasta que no haya más víctimas de COVID-19, los piratas informáticos procederán a modificar y adaptar sus estafas a los usuarios objetivo.

Por ejemplo, han surgido informes de que los delincuentes han comenzado a fabricar sus fundas para adaptarse a los tiempos. En lugar de ofrecer correos electrónicos que contienen datos sobre la pandemia, como mapas y cuadros de las áreas afectadas, muertes y recuperaciones, han cambiado su enfoque a los despidos, los permisos y los pagos. Hubo una estafa reciente sobre currículums y malware de baja médica que engañó a los usuarios para que descargaran archivos adjuntos, lo que no deberían haber hecho.

Si desea evitar ser víctima de estafas, centradas en el coronavirus o no, tenga cuidado. Ejerza vigilancia cuando esté en línea. Evite visitar sitios web sospechosos o hacer clic en enlaces que parecen estar apagados. No descargue un archivo adjunto sin verificar su legitimidad. Siempre es mejor prevenir que curar.

Verifique cada correo electrónico que reciba y compruebe a fondo si merece su confianza. Busque banderas rojas: ¿está bien la gramática? ¿Puedes encontrar errores de puntuación o de ortografía? ¿Reconoces al remitente? ¿Existe la posibilidad de que sea un correo electrónico fraudulento? Sea minucioso, esté atento y su precaución podría ser rentable. Evite caer presa de ciberdelincuentes maliciosos que buscan explotarlo.