Coronavirus-Phishing-Betrug nimmt nach dem März-Höhepunkt ab

Sobald die Coronavirus-Pandemie begann und die Menschen heimatverbunden, sozial distanziert, von zu Hause aus arbeiteten und Online-Kurse erhielten, hatten Gauner einen großen Tag. Die Internetkriminalität nahm zu, und die meisten Cyberangriffskampagnen drehten sich um COVID-19 .

Es gab gefälschte Karten und gefälschte Websites , die von Gaunern erstellt wurden. Es wurden betrügerische Apps erstellt, um die Verbreitung von Malware zu fördern. Hacker nutzten jeden Aspekt der Pandemie für ihre Agenda - um so viele Maschinen wie möglich zu infizieren. Ransomware-Angriffe waren weit verbreitet, und Bank-Trojaner nahmen zu, und Infektionen, deren Nutzung stetig zurückgegangen war, wurden plötzlich wiederbelebt.

Table of Contents

Coronavirus nutzen

Cyberkriminelle verwendeten eine Vielzahl von Taktiken, um Infektionen zu verbreiten. Wie bereits erwähnt, verwendeten sie beschädigte Websites, Links, Apps , Karten usw. Die wahrscheinlich effektivste Art der Verbreitung bleibt jedoch die Vermarktung von Werbekampagnen. Phishing-E-Mails wurden an Unternehmen, Behörden und Gesundheitseinrichtungen sowie an Privatpersonen gesendet. Selbst wenn nur ein Bruchteil der E-Mails ihre Arbeit erledigte und das Gerät mit Malware infizierte, war es immer noch ein großer Prozentsatz der Opfer, die sie ausspionieren, stehlen oder erpressen konnten.

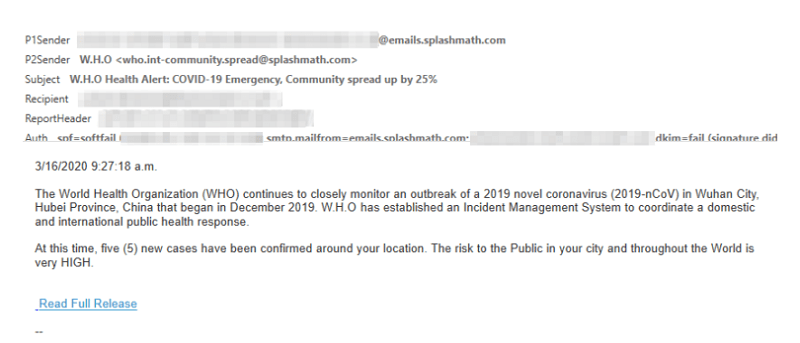

Hier ist ein Beispiel für eine solche E-Mail aus einer Phishing-Kampagne, die in Großbritannien entdeckt wurde.

Beispiel Coronavirus-Phishing-E-Mail. Quelle: Microsoft

Und hier ist ein Beispiel für eine US-amerikanische Phishing-E-Mail, die Coronavirus als Köder verwendet:

Beispiel Coronavirus-Phishing-E-Mail. Quelle: Microsoft

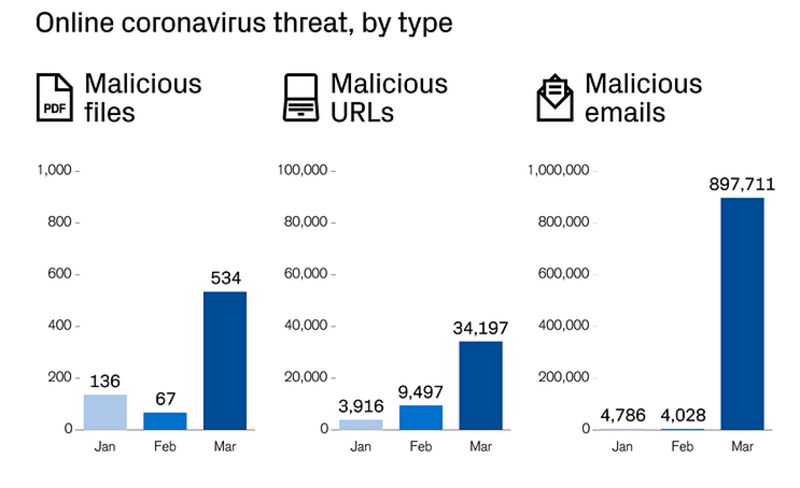

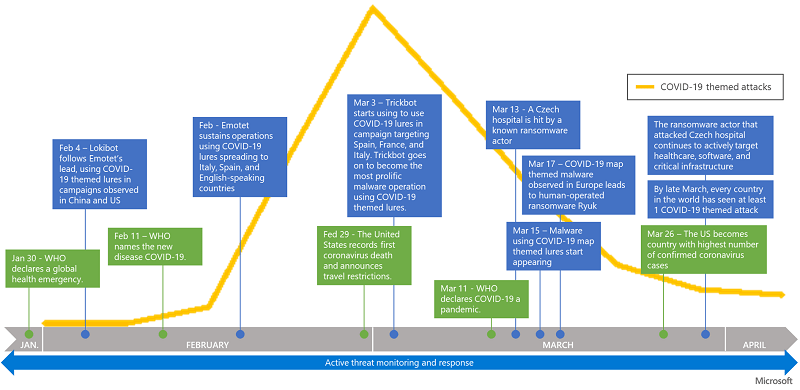

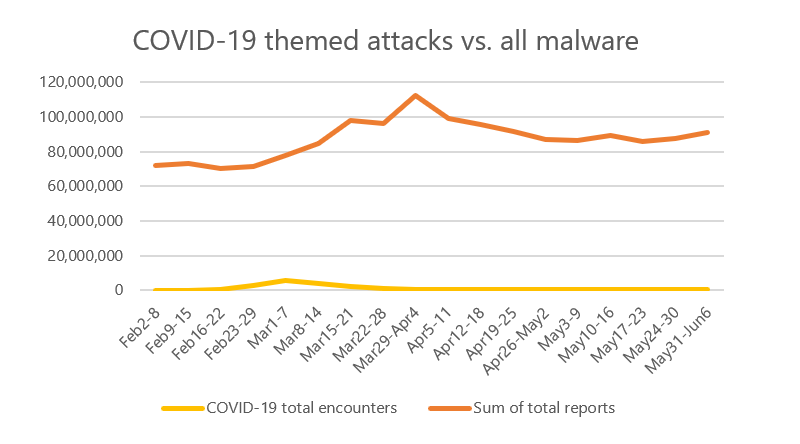

Die ersten beiden Märzwochen waren die stärksten für Cyber-Angreifer mit ihren neu modifizierten Betrügereien. Wie Sie der folgenden Tabelle entnehmen können, haben Gauner versucht, eine Reihe von Infektionen zu verbreiten, wobei Coronavirus als Köder verwendet wurde.

Der Trend zu Angriffen im Zusammenhang mit COVID-19, nachdem die WHO ihn als globalen Notfall bezeichnet hat. Quelle: Microsoft

Der Höhepunkt der Phishing-Kampagnen zur Verbreitung von E-Mails im Zusammenhang mit Coronavirus war im März. Der Betrug war im April immer noch stark, aber Experten haben festgestellt, dass er danach allmählich zurückgeht.

Anstieg der Kampagnen zum Thema Coronavirus im März, die einen späteren Rückgang verzeichnen. Quelle: Microsoft

Phishing-Kampagnen mit COVID-19-Ködern nehmen ab

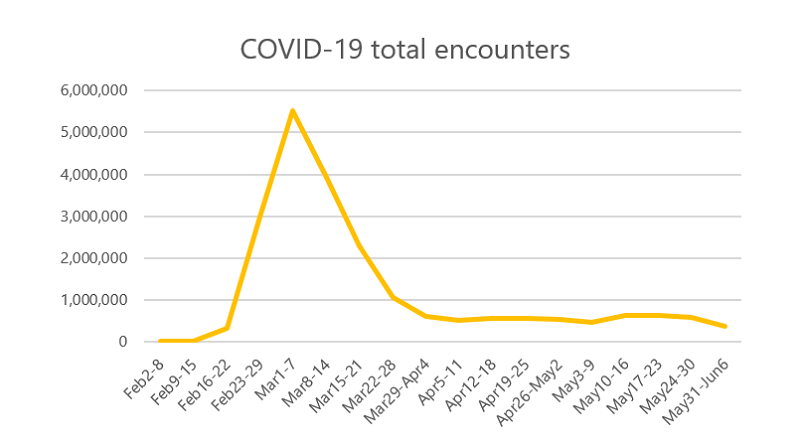

Das Microsoft Threat Protection Intelligence-Team hat kürzlich in einem Bericht festgestellt, dass Phishing-Kampagnen und andere COVID-19-bezogene Betrügereien in den letzten Wochen zurückgegangen sind. Darüber hinaus behaupteten diese Experten, dass diese Art von Coronavirus-Betrug niemals eine dominierende Bedrohung gewesen sei.

Die Microsoft-Forscher gaben zu , dass die Anzahl der mit COVID-19 verbundenen Betrugsfälle erheblich zugenommen hat, indem sie die Pandemie dazu nutzten, ahnungslose Benutzer dazu zu bringen, Malware in ihre Computer zuzulassen. Sie gaben aber auch weiterhin an, dass diese böswilligen Kampagnen nur einen geringen Prozentsatz der in den letzten vier Monaten beobachteten Bedrohungen ausmachten.

Malware-Kampagnen zum Thema Coronavirus im Vergleich zu allen anderen Malware-Angriffen. Quelle: Microsoft

Wie Sie der obigen Tabelle entnehmen können, sind Coronavirus-Angriffe bei weitem nicht so erstaunlich, wie sie ursprünglich angenommen wurden. Stattdessen machen sie etwa 2% aller von Microsoft beobachteten Cyberangriffe pro Monat aus.

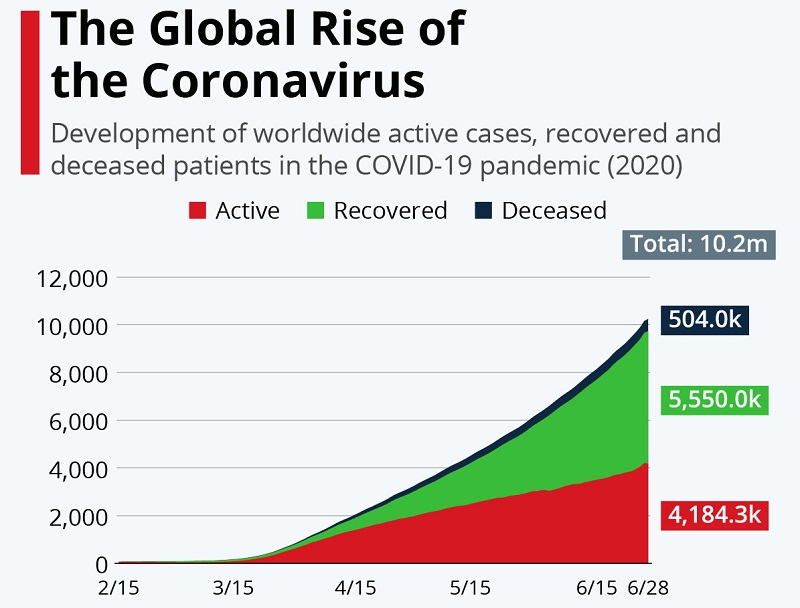

Diese Microsoft-Experten haben die Online-Betrugstrends von Februar bis heute untersucht. Sie kamen zu dem Schluss, dass sich Gauner nach dem 11. Februar Coronavirus-Ködern zuwandten, als die Weltgesundheitsorganisation (WHO) COVID-19 zu einem globalen Gesundheitsnotstand erklärte.

Das Microsoft-Team stellt fest, dass der Anstieg leicht zu erklären ist, wenn Hacker aktuelle Ereignisse speisen und ihre Betrügereien anpassen, um zu reflektieren, was lokal und global geschieht. Sie wählen aus, was für sie am besten geeignet ist, entweder ein globales oder ein lokales Ereignis. Coronavirus wurde ursprünglich von den Medien als etwas präsentiert, das nicht viel Sorge bereiten sollte, bis sich alles geändert hat. Die Medien sprachen über die Pandemie, verglichen sie mit der Grippe und untergruben den Schaden, den sie anrichten kann, bis sie es nicht mehr taten. Es schien, als würde sich die Schwere des Virus über Nacht verschieben.

Der globale Aufstieg des Coronavirus. Quelle: cdn.statcdn.com

Plötzlich war es etwas von äußerster Wichtigkeit, und da es sich um eine so neue Bedrohung handelte, fehlten vielen Menschen Informationen darüber. Da Einzelpersonen hungrig nach Daten zu COVID-19 waren und sich an Experten, Vertreter des Gesundheitswesens und Medienvertreter wandten, sahen Cyberkriminelle eine Chance.

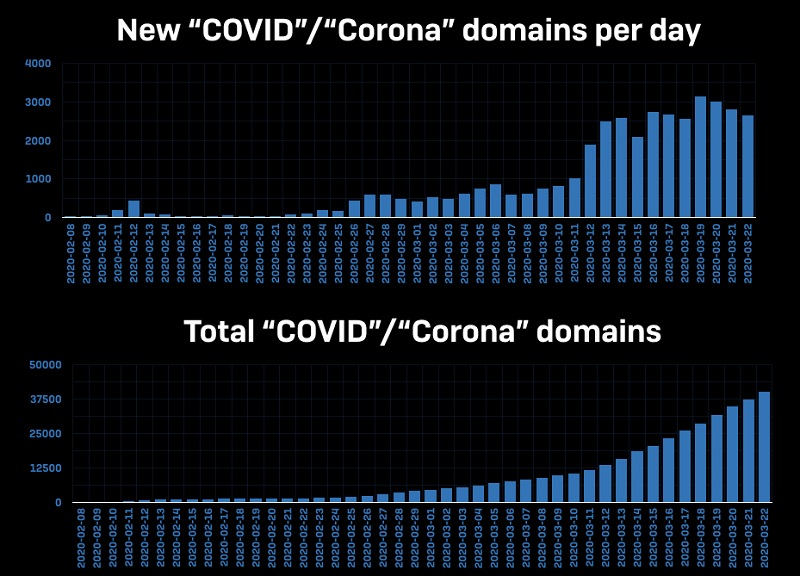

Domains und Hostnamen wurden mit 'Corona', die im Namen enthalten ist, täglich zu umwerfenden Zahlen. Einige stammen aus legitimen Quellen, andere von Menschen mit schändlichen Gründen.

'Corona'-Domains pro Tag - neu erstellte und Gesamtzahl. Quelle: news.sophos

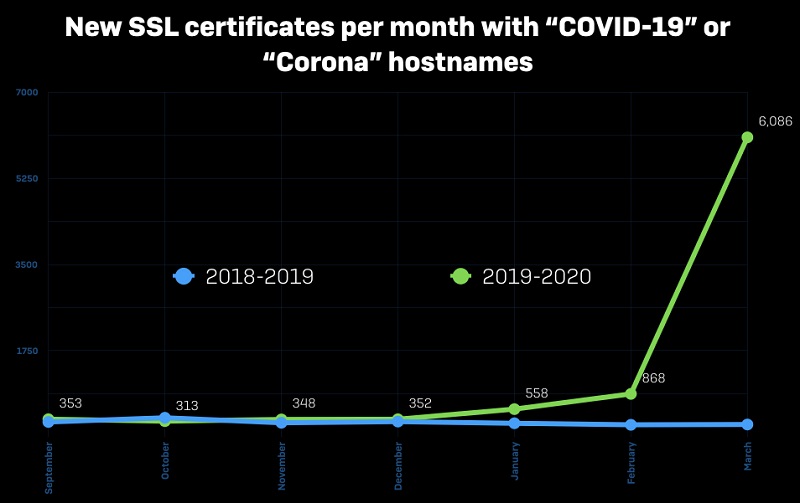

Neu gestaltete Zertifikate mit dem Namen COVID-19 oder Corona-Hostnamen im März. Quelle: news.sophos

Sorgfältig gestaltete Angriffe

Crooks nutzten diese COVID-19-Neugier für ihren Gewinn und modifizierten ihre Angriffe so, dass sie verschiedene Coronavirus-Informationen enthielten. Viele ihrer Werbekampagnen enthielten E-Mails, die angeblich von Regierungsbeamten stammten und Nachrichten über die Entwicklung der Coronavirus-Situation lieferten. Sie ahmten E-Mails aus offiziellen Quellen wie der WHO und den Centers for Disease Control (CDC) nach. Betrüger haben es geschafft, Benutzer dazu zu bringen, Malware auf ihren Geräten zuzulassen, indem sie dachten, sie würden wichtige Dokumente herunterladen oder auf Websites klicken, die wichtige Daten enthielten.

Die globalen Auswirkungen von Coronavirus, die Angst und der allgegenwärtige Hunger nach Informationen über COVID-19 haben es Hackern erheblich erleichtert, in Ihre Computer einzudringen.

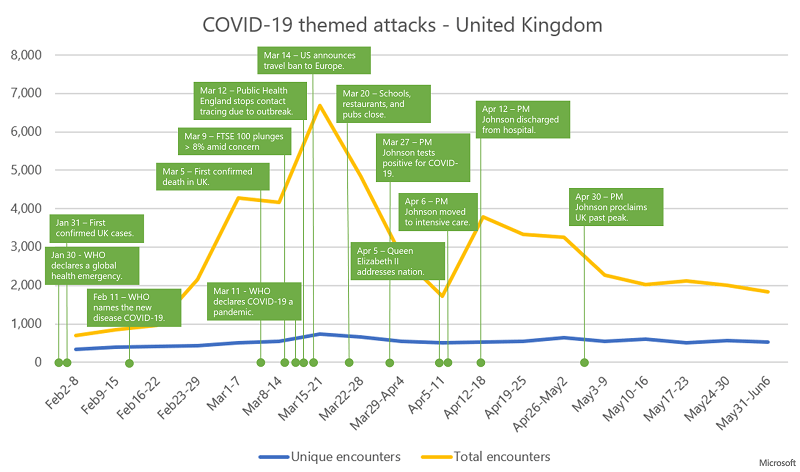

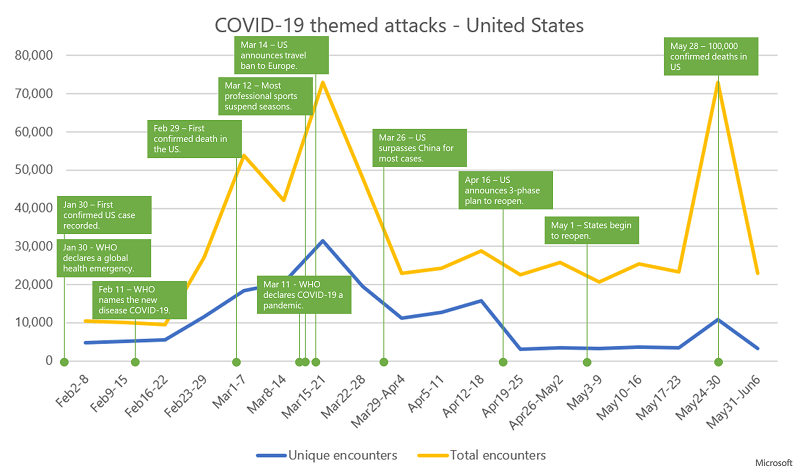

Cyber-Angreifer haben ihre E-Mails an den globalen Zustand der Pandemie angepasst und sie entsprechend dem Nachrichtenzyklus an dem Ort geändert, auf den sie abzielen. Zum Beispiel erhielten die Angriffe in Großbritannien, die nach dem ersten Tod durch das Virus ausgelöst wurden, Berichterstattung. Andererseits, nachdem bekannt wurde, dass ihr Premierminister positiv auf COVID-19 getestet wurde. Die USA erlitten einen Anstieg, nachdem sie auch den ersten Tod durch das Virus aufgedeckt hatten. Auch nach ihrer Ankündigung, Reisen nach Europa zu verbieten.

Unten sehen Sie detaillierte Diagramme zu den COVID-19-Themenangriffen in Großbritannien und den USA.

Der Trend zu Angriffen mit Coronavirus-Motiven in Großbritannien mit eindeutigen Begegnungen (unterschiedliche Malware-Dateien) und vollständigen Begegnungen (Häufigkeit, mit der die Dateien erkannt werden). Quelle: Microsoft

Der Trend zu Angriffen mit Coronavirus-Motiven in den USA mit eindeutigen Begegnungen (unterschiedliche Malware-Dateien) und vollständigen Begegnungen (Häufigkeit, mit der die Dateien erkannt werden). Quelle: Microsoft

Coronavirus-Werbekampagnen bleiben eine Bedrohung

Mach keinen Fehler! Obwohl diese Angriffe einen Rückgang aufweisen, lassen Sie sich nicht täuschen! Das bedeutet nicht, dass sie ganz weg sind. Sie werden wahrscheinlich immer noch weitermachen. Die Microsoft-Forscher geben an, dass die Angriffe nicht aufhören werden, solange Coronavirus in den Nachrichten ist. Bis es keine Opfer mehr von COVID-19 gibt, werden Hacker ihre Betrügereien ändern und an die Zielbenutzer anpassen.

Zum Beispiel wurde berichtet, dass Gauner damit begonnen haben, ihre Täuschungen entsprechend der Zeit herzustellen. Anstatt E-Mails anzubieten, die Daten zur Pandemie enthalten, wie Karten und Diagramme der betroffenen Gebiete, Todesfälle und Wiederherstellungen, haben sie ihren Fokus auf Entlassungen, Urlaube und Auszahlungen verlagert. Vor kurzem gab es einen Betrug über Lebensläufe und Malware für medizinische Urlaube , der Benutzer dazu verleitete, Anhänge herunterzuladen, die sie nicht haben sollten.

Wenn Sie vermeiden möchten, Opfer von Betrug zu werden, ob Coronavirus-zentriert oder nicht, seien Sie vorsichtig. Seien Sie wachsam, wenn Sie online sind. Vermeiden Sie es, verdächtige Websites zu besuchen oder auf Links zu klicken, die nicht funktionieren. Laden Sie einen Anhang nicht herunter, ohne seine Legitimität zu überprüfen. Es ist immer besser, auf Nummer sicher zu gehen.

Überprüfen Sie jede E-Mail, die Sie erhalten, und prüfen Sie gründlich, ob sie Ihr Vertrauen verdient. Suchen Sie nach roten Fahnen - ist die Grammatik in Ordnung? Können Sie Satzzeichen oder Rechtschreibfehler finden, erkennen Sie den Absender, besteht die Möglichkeit, dass es sich um eine gefälschte E-Mail handelt? Seien Sie gründlich, wachsam und Ihre Vorsicht könnte sich auszahlen. Vermeiden Sie es, böswilligen Cyberkriminellen zum Opfer zu fallen, die Sie ausbeuten wollen.