DeathRansom: Ransomware Hellbent pour tuer des fichiers sur des PC infectés via le cryptage

Les ransomwares sont devenus un problème mondial pour les utilisateurs d'ordinateurs et les entreprises, les victimes de menaces récentes se sont tournées vers la budgétisation d'une attaque afin de pouvoir payer la rançon demandée et remettre leur ordinateur en état de fonctionnement sans délai. Les menaces de ransomware, telles que DeathRansom, sont plus sophistiquées et implacables dans leur quête d'extorquer de l'argent aux victimes, les laissant sans beaucoup d'options de recours.

DeathRansom est une menace de ransomware qui crypte vos données et demande une rançon pour les récupérer. Les victimes signalent qu'elles sont tenues de payer en crypto-monnaie dans un délai spécifique, ce qui, s'il n'est pas respecté, entraînerait une perte complète de données. Cependant, il n'est pas suggéré que vous donniez suite à ces demandes, car elles seront très probablement inefficaces et pourraient non seulement vous faire perdre de l'argent pour rien, mais aussi mettre votre ordinateur en danger d'être infecté par d'autres menaces.

Table of Contents

Que fait DeathRansom

Ce qui est curieux à propos de cette menace particulière de ransomware, c'est qu'elle n'a pas chiffré les fichiers de la victime ... ou du moins, pas au début. Il s'avère que la version initiale du rançongiciel DeathRansom prétendait simplement crypter les données, et les utilisateurs concernés ont pu rendre leurs fichiers réutilisables. Dans un monde parfait, tout ce qu'un utilisateur d'ordinateur victime devait faire était de supprimer l'extension .wctc sur chaque fichier. Un exemple d'un tel fichier encodé serait «1.docx.wctc».

Malheureusement, changer simplement l'extension de fichier des fichiers affectés par DeathRansom n'est plus la solution. Depuis que le nombre de victimes de DeathRansom a augmenté, la menace a changé de tactique et est maintenant capable de crypter les fichiers personnels de ses victimes mais sans l'inclusion de l'extension .wctc. Jusqu'à présent, la seule façon de savoir si le ransomware DeathRansom a chiffré vos données est d'ouvrir le fichier affecté et de vérifier le marqueur à la fin du chiffrement. Selon les rapports, le marqueur de fichier devrait se lire «AB EF CD AB».

Cette menace malveillante DeathRansom cible les utilisateurs de Microsoft Windows. Juste après l'infiltration, la menace crypte tous les fichiers sur l'appareil de la victime, à l'exception de ceux dont les noms de chemin d'accès complets ont les chaînes suivantes:

- données de programme

- $ recycle.bin

- fichiers de programme

- les fenêtres

- tous les utilisateurs

- données d'application

- read_me.txt

- autoexec.bat

- desktop.ini

- autorun.inf

- ntuser.dat

- iconcache.db

- bootsect.bak

- boot.ini

- ntuser.dat.log

- thumbs.db

Après le processus de cryptage des fichiers, le ransomware créera un fichier texte (read_me.txt) dans chaque dossier contenant des données cryptées, afin que la victime puisse facilement les voir.

La note de rançon

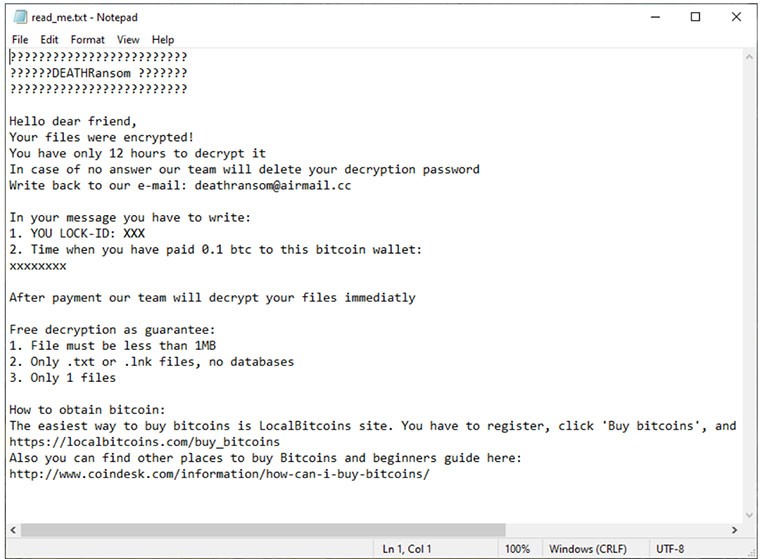

Le fichier read_me.txt est une note de rançon laissée par les créateurs de DeathRansom. Comme déjà mentionné, la version «mise à jour» du ransomware est maintenant capable de crypter les données mais sans ajouter d'extensions. Il semble que de légères modifications aient également été apportées à la note de rançon. Ce message informe l'utilisateur que leurs fichiers ont été cryptés et s'ils ne veulent pas les supprimer définitivement, ils ont 12 heures pour suivre les instructions données et payer en crypto-monnaie.

La note comprend un LOCK-ID personnel et le numéro du portefeuille Bitcoin auquel vous devez envoyer 0,1 BTC. Les victimes sont priées d'écrire un e-mail à l'adresse indiquée et d'indiquer le LOCK-ID et l'heure de paiement.

Fait intéressant, ils proposent de déchiffrer gratuitement un fichier de votre choix, pour prouver qu'ils ont un outil de déchiffrement et gagner votre confiance. Outre le délai et le montant d'argent que vous devez payer, ce qui est également nouveau dans la note de rançon, ce sont les spécifications données pour le `` fichier de test '' que vous enverrez. Ce doit être:

- pas plus grand que 1 Mo

- un fichier .txt ou .lnk, pas de bases de données

Enfin, la note de rançon fournit des sources à partir desquelles vous pouvez acheter des bitcoins.

Comment le ransomware se propage-t-il>

Jusqu'à présent, grâce à la recherche d'experts en sécurité informatique contre les logiciels malveillants tels que GrujaRS , aucune méthode de distribution spécifique utilisée par cette menace n'a été trouvée. Il se propage très probablement comme d'autres parasites de rançongiciels. Ces méthodes comprennent:

- courriers indésirables trompeurs

- fichiers torrent

- annonces malveillantes

- faux messages de mise à jour

- installations tierces non fiables

- Virus de cheval de Troie

Traditionnellement, il est assez facile pour les utilisateurs d'ordinateurs d'être trompés par un e-mail avec un titre attrayant. De telles campagnes de spam peuvent essayer d'effrayer les utilisateurs avec des titres tels que «Votre compte bancaire sera fermé !!!». Les experts en sécurité informatique avertissent généralement les ordinateurs de ne pas se précipiter pour ouvrir tous les e-mails que vous voyez ou ceux qui ont une ligne d'objet attrayante ou semblent provenir de votre banque ou de votre site de réseau social préféré. Dans certains cas, les messages peuvent sembler provenir d'une entreprise bien connue ou de l'un des plus grands réseaux de médias sociaux, comme Facebook ou Twitter. Il est préférable de vérifier l'e-mail de l'expéditeur et de le comparer avec l'adresse officielle de la société réelle. Ensuite, vous saurez avec certitude si l'e-mail est légitime ou non.

Les chercheurs sur les logiciels malveillants recommandent généralement d'obtenir les mises à jour logicielles à partir de sources fiables uniquement, plutôt que de cliquer sur une fenêtre contextuelle aléatoire qui vous demande de suivre un lien louche.

Les utilisateurs sont connus pour ignorer les détails essentiels lors d'un processus d'installation. Pour garantir que les utilisateurs d'ordinateurs n'installent pas accidentellement des logiciels malveillants avec un programme souhaité, il est préférable qu'ils recherchent des logiciels supplémentaires inclus dans le programme d'installation. Les logiciels malveillants sont connus pour se déguiser en programmes facultatifs, il est donc préférable de désactiver ces installations inconnues.

Suppression de DeathRansom et récupération de données

Même si les créateurs de DeathRansom exhortent à les contacter et à payer leurs services de décryptage, il est préférable d'éviter de se conformer à leurs demandes. Au lieu de cela, les spécialistes recommandent de se débarrasser complètement de la menace. À cette fin, l'utilisation d'un logiciel fiable, qui peut détecter et supprimer DeathRansom en toute sécurité, est suggérée.

En ce qui concerne la récupération de données, la meilleure option est de s'appuyer sur des sauvegardes de fichiers qui sont conservées sur des bases de données cloud ou des périphériques externes. En dehors de cela, des outils de décryptage avancés peuvent être trouvés à partir de sources fiables, qui fonctionnent en particulier pour ce ransomware. L'essentiel est qu'il existe des options en dehors de ce que les développeurs de DeathRansom peuvent expliquer. Il est préférable de bien réfléchir avant de décider quoi faire, car il n'y a aucune garantie que tous les fichiers cryptés seront récupérés si l'on choisit de se conformer aux exigences du ransomware.