DeathRansom: Ransomware Hellbent über das Töten von Dateien auf infizierten PCs per Verschlüsselung

Ransomware hat sich zu einem solch globalen Problem für Computerbenutzer und Unternehmen entwickelt. Opfer der jüngsten Bedrohungen haben sich an die Budgetierung eines Angriffs gewandt, damit sie das geforderte Lösegeld zahlen und ihren Computer unverzüglich wieder in Betrieb nehmen können. Ransomware-Bedrohungen wie DeathRansom sind raffinierter und unnachgiebiger in ihrem Bestreben, Geld von Opfern zu erpressen, und lassen ihnen viele Rückgriffsmöglichkeiten.

DeathRansom ist eine Ransomware-Bedrohung, die Ihre Daten verschlüsselt und ein Lösegeld verlangt, um sie wiederherzustellen. Die Opfer geben an, in einem bestimmten Zeitraum in Kryptowährung zahlen zu müssen, was bei Nichteinhaltung zu einem vollständigen Datenverlust führen würde. Es wird jedoch nicht empfohlen, dass Sie diese Anforderungen einhalten, da sie höchstwahrscheinlich unwirksam sind und nicht nur Geld verschwenden, sondern auch Ihren Computer in Gefahr bringen, sich mit anderen Bedrohungen anzustecken.

Table of Contents

Was DeathRansom macht

Das Besondere an dieser Ransomware-Bedrohung ist, dass sie die Dateien des Opfers nicht verschlüsselt hat ... oder zumindest nicht zuerst. Es stellte sich heraus, dass die ursprüngliche Version der DeathRansom-Ransomware nur vorgab, Daten zu verschlüsseln, und betroffene Benutzer ihre Dateien wieder nutzbar machen konnten. In einer perfekten Welt musste ein geschädigter Computerbenutzer lediglich die Erweiterung .wctc für jede Datei entfernen. Ein Beispiel für eine solche kodierte Datei wäre '1.docx.wctc'.

Leider ist das einfache Ändern der Dateierweiterung von Dateien, die von DeathRansom betroffen sind, nicht mehr die Lösung. Seitdem die Zahl der Opfer von DeathRansom gestiegen ist, hat die Bedrohung ihre Taktik geändert und kann nun die persönlichen Dateien ihrer Opfer verschlüsseln, jedoch ohne die Erweiterung .wctc. Bisher können Sie nur feststellen, ob die DeathRansom-Ransomware Ihre Daten verschlüsselt hat, indem Sie die betroffene Datei öffnen und die Markierung am Ende der Verschlüsselung überprüfen. Berichten zufolge sollte die Dateimarkierung "AB EF CD AB" lauten.

Diese böswillige DeathRansom-Bedrohung richtet sich an Microsoft Windows-Benutzer. Unmittelbar nach der Infiltration verschlüsselt die Bedrohung alle Dateien auf dem Gerät des Opfers, mit Ausnahme derjenigen, deren vollständiger Pfadname die folgenden Zeichenfolgen enthält:

- Programmdaten

- $ recycle.bin

- Programmdateien

- Fenster

- Alle Nutzer

- Anwendungsdaten

- read_me.txt

- autoexec.bat

- desktop.ini

- autorun.inf

- ntuser.dat

- iconcache.db

- bootsect.bak

- boot.ini

- ntuser.dat.log

- thumbs.db

Nach der Dateiverschlüsselung erstellt die Ransomware in jedem Ordner, in dem sich verschlüsselte Daten befinden, eine Textdatei (read_me.txt), damit das Opfer sie leicht sehen kann.

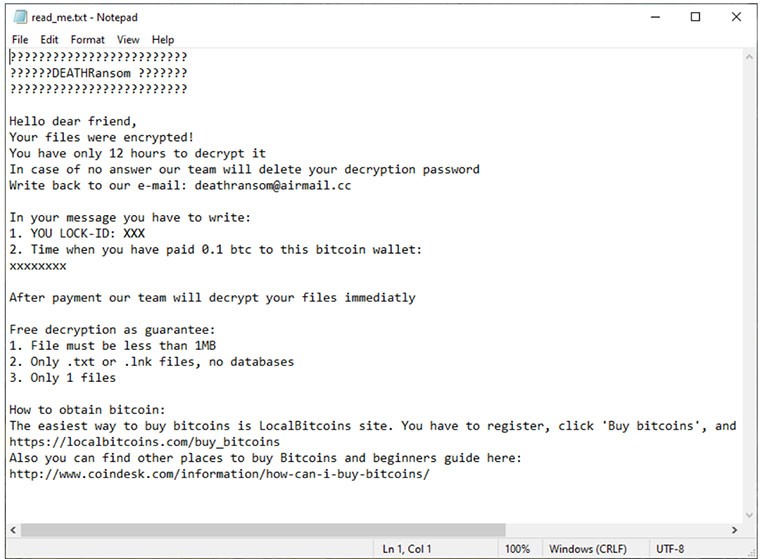

Der Lösegeldschein

Die Datei read_me.txt ist ein Lösegeld, das von den Erstellern von DeathRansom hinterlassen wurde. Wie bereits erwähnt, kann die 'aktualisierte' Version von Ransomware nun Daten verschlüsseln, ohne dass Erweiterungen hinzugefügt werden müssen. Anscheinend wurden auch geringfügige Änderungen an der Lösegeldnote vorgenommen. Diese Nachricht informiert den Benutzer darüber, dass seine Dateien verschlüsselt wurden. Wenn er sie nicht dauerhaft löschen möchte, hat er 12 Stunden Zeit, um den Anweisungen zu folgen und in Kryptowährung zu bezahlen.

Die Notiz enthält eine persönliche LOCK-ID und die Nummer der Bitcoin-Brieftasche, an die Sie 0.1 BTC senden müssen. Die Opfer werden angewiesen, eine E-Mail an die angegebene Adresse zu schreiben und die LOCK-ID sowie den Zeitpunkt der Zahlung anzugeben.

Interessanterweise bieten sie an, eine Datei Ihrer Wahl kostenlos zu entschlüsseln, zu beweisen, dass sie über ein Entschlüsselungstool verfügen, und Ihr Vertrauen zu gewinnen. Abgesehen von dem festgelegten Zeitrahmen und dem zu zahlenden Geldbetrag enthält der Lösegeldschein auch die angegebenen Spezifikationen für die Testdatei, die Sie senden werden. Es muss sein:

- nicht größer als 1 MB

- Entweder eine TXT- oder eine LNK-Datei, keine Datenbanken

Schließlich enthält der Lösegeldschein Quellen, bei denen Sie Bitcoins kaufen können.

Wie verbreitet sich Ransomware?

Bisher wurde durch die Untersuchung von Experten für Malware-Computersicherheit wie GrujaRS keine bestimmte Verbreitungsmethode gefunden, die von dieser Bedrohung verwendet wird. Es verbreitet sich höchstwahrscheinlich wie andere Ransomware-Parasiten. Solche Methoden umfassen:

- trügerische Spam-Mails

- Torrent-Dateien

- böswillige Anzeigen

- gefälschte Aktualisierungsnachrichten

- unzuverlässige Installationen von Drittanbietern

- Trojaner-Viren

Traditionell ist es für Computerbenutzer ziemlich einfach, durch eine E-Mail mit einer attraktiven Überschrift in die Irre geführt zu werden. Solche Spam-Kampagnen können versuchen, Benutzer mit Titeln wie "Ihr Bankkonto wird gekündigt !!!" zu erschrecken. Computer-Sicherheitsexperten warnen Computer in der Regel davor, jede E-Mail, die Sie sehen, oder E-Mails mit einem verlockenden Betreff zu öffnen oder die von Ihrer Bank oder Ihrer bevorzugten Social-Media-Site zu stammen scheinen. In einigen Fällen können Nachrichten so tun, als stamme sie von einem bekannten Unternehmen oder einem der größten sozialen Netzwerke wie Facebook oder Twitter. Am besten überprüfen Sie die E-Mail des Absenders und vergleichen Sie sie mit der offiziellen Adresse des tatsächlichen Unternehmens. Dann wissen Sie sicher, ob die E-Mail legitim ist oder nicht.

Malware-Forscher empfehlen im Allgemeinen, Software-Updates nur von vertrauenswürdigen Quellen zu beziehen, anstatt auf ein zufälliges Popup zu klicken, in dem Sie einem schattigen Link folgen sollen.

Es ist bekannt, dass Benutzer während eines Installationsvorgangs wichtige Details übersehen. Um sicherzustellen, dass Computerbenutzer nicht versehentlich Malware zusammen mit einem gewünschten Programm installieren, sollten Sie nach zusätzlicher Software Ausschau halten, die im Installationsprogramm enthalten ist. Von Malware ist bekannt, dass sie sich als optionale Programme tarnt. Aus diesem Grund ist es am besten, solche ungewohnten Installationen zu deaktivieren.

DeathRansom-Entfernung und Datenwiederherstellung

Auch wenn die Urheber von DeathRansom dringend Kontakt mit ihnen aufnehmen und für ihre Entschlüsselungsdienste bezahlen möchten, ist es am besten, die Einhaltung ihrer Anforderungen zu vermeiden. Stattdessen empfehlen Spezialisten, die Bedrohung vollständig zu beseitigen. Zu diesem Zweck wird die Verwendung zuverlässiger Software empfohlen, mit der DeathRansom sicher erkannt und entfernt werden kann.

Bei der Datenwiederherstellung sollten Sie sich am besten auf Dateisicherungen verlassen, die auf Cloud-Datenbanken oder externen Geräten gespeichert sind. Davon abgesehen können fortgeschrittene Entschlüsselungstools aus vertrauenswürdigen Quellen stammen, die insbesondere für diese Ransomware funktionieren. Die Hauptsache ist, dass es neben den Erklärungen der Entwickler von DeathRansom auch Optionen gibt. Denken Sie am besten alles durch, bevor Sie entscheiden, was zu tun ist, da keine Garantie besteht, dass alle verschlüsselten Dateien wiederhergestellt werden, wenn Sie sich an die Anforderungen der Ransomware halten.