DeathRansom: Ransomware Hellbent en matar archivos en PC infectadas a través de cifrado

El ransomware se ha convertido en un problema global para los usuarios de computadoras y las empresas, las víctimas de amenazas recientes han recurrido a presupuestar un ataque para poder pagar el rescate exigido y hacer que su computadora vuelva a funcionar sin demora. Las amenazas de ransomware, como DeathRansom, son más sofisticadas e implacables en su búsqueda de extorsionar a las víctimas, dejándolas sin muchas opciones para recurrir.

DeathRansom es una amenaza de ransomware que cifra sus datos y exige un rescate para recuperarlos. Las víctimas informan que están obligadas a pagar en criptomonedas en un período de tiempo específico, lo que, de no cumplirse, daría como resultado la pérdida completa de datos. Sin embargo, no se sugiere que cumpla con estas demandas, ya que lo más probable es que sean ineficaces, y podrían resultar no solo en perder dinero por nada, sino también en poner su computadora en peligro de infectarse con otras amenazas.

Table of Contents

Lo que hace DeathRansom

Lo curioso de esta amenaza de ransomware en particular es que no cifró los archivos de la víctima ... o al menos, no al principio. Resulta que la versión inicial del ransomware DeathRansom solo pretendía cifrar datos, y los usuarios afectados pudieron volver a utilizar sus archivos. En un mundo perfecto, todo lo que un usuario de computadora victimizado tenía que hacer era eliminar la extensión .wctc en cada archivo. Un ejemplo de dicho archivo codificado sería '1.docx.wctc'.

Lamentablemente, simplemente cambiar la extensión de los archivos afectados por DeathRansom ya no es la solución. Desde que aumentó el número de víctimas de DeathRansom, la amenaza cambió sus tácticas y ahora puede cifrar los archivos personales de sus víctimas, pero sin la inclusión de la extensión .wctc. Hasta ahora, la única forma de averiguar si el ransomware DeathRansom ha cifrado sus datos es abrir el archivo afectado y verificar el marcador al final del cifrado. Según los informes, el marcador del archivo debería leer 'AB EF CD AB'.

Esta amenaza maliciosa de DeathRansom se dirige a los usuarios de Microsoft Windows. Inmediatamente después de la infiltración, la amenaza encripta todos los archivos en el dispositivo de la víctima, excepto aquellos cuyos nombres de ruta completos tienen las siguientes cadenas:

- datos de programa

- $ recycle.bin

- archivos de programa

- ventanas

- todos los usuarios

- datos de aplicación

- read_me.txt

- autoexec.bat

- desktop.ini

- autorun.inf

- ntuser.dat

- iconcache.db

- bootsect.bak

- boot.ini

- ntuser.dat.log

- thumbs.db

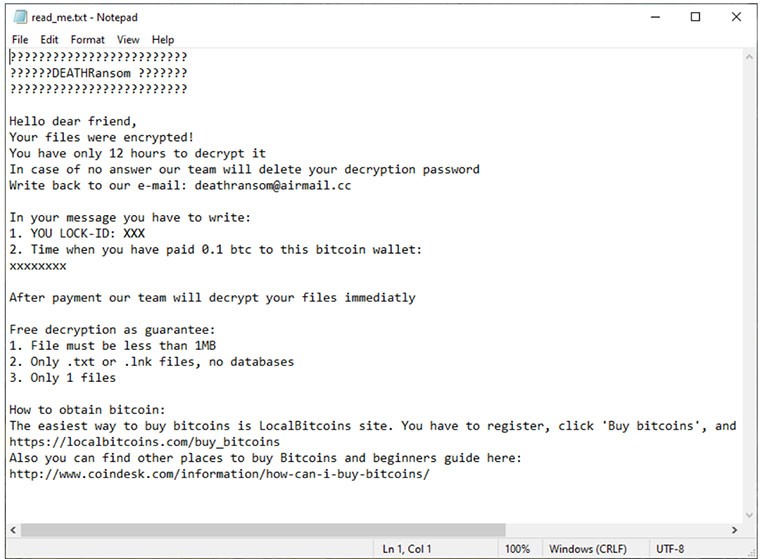

Después del proceso de cifrado de archivos, el ransomware creará un archivo de texto (read_me.txt) en cada carpeta donde haya datos cifrados, para que la víctima pueda verlos fácilmente.

La nota de rescate

El archivo read_me.txt es una nota de rescate dejada por los creadores de DeathRansom. Como ya se mencionó, la versión 'actualizada' del ransomware ahora puede cifrar datos pero sin agregar extensiones. Parece que también se hicieron ligeros cambios en la nota de rescate. Este mensaje informa al usuario que sus archivos se cifraron, y si no quieren eliminarlos permanentemente, tienen 12 horas para seguir las instrucciones dadas y pagar en criptomoneda.

La nota incluye un LOCK-ID personal y el número de la billetera bitcoin a la que debe enviar 0.1 BTC. Las víctimas tienen instrucciones de escribir un correo electrónico a la dirección indicada e incluir el ID de BLOQUEO y el momento del pago.

Curiosamente, ofrecen descifrar un archivo de su elección de forma gratuita, para demostrar que tienen una herramienta de descifrado y ganar su confianza. Además del período de tiempo especificado y la cantidad de dinero que tiene que pagar, lo que también es nuevo en la nota de rescate son las especificaciones dadas para el 'archivo de prueba' que enviará. Tiene que ser:

- no más grande que 1 MB

- ya sea un archivo .txt o .lnk, sin bases de datos

Por último, la nota de rescate proporciona fuentes desde las cuales puedes comprar bitcoins.

¿Cómo se propaga el ransomware>

Hasta ahora, encontrado a través de la investigación de expertos en seguridad informática de malware como GrujaRS , no se ha encontrado un método de distribución específico utilizado por esta amenaza. Lo más probable es que se propague como otros parásitos de ransomware. Dichos métodos incluyen:

- correos electrónicos no deseados engañosos

- archivos torrent

- anuncios maliciosos

- mensajes de actualización falsos

- instalaciones de terceros no confiables

- Virus del caballo de Troya

Tradicionalmente, es bastante fácil para los usuarios de computadoras ser engañados por un correo electrónico con un titular atractivo. Tales campañas de spam pueden tratar de asustar a los usuarios con títulos como "¡Su cuenta bancaria se cancelará!". Los expertos en seguridad informática generalmente advierten a las computadoras que no se apresuren a abrir cada correo electrónico que vean o que tengan una línea de asunto atractiva o parezcan provenir de su banco o sitio de redes sociales favorito. En algunos casos, los mensajes pueden pretender ser de una empresa conocida o una de las redes sociales más grandes, como Facebook o Twitter. Es mejor consultar el correo electrónico del remitente y compararlo con la dirección oficial de la empresa real. Entonces, sabrás con seguridad si el correo electrónico es legítimo o no.

Los investigadores de malware generalmente recomiendan obtener actualizaciones de software solo de fuentes confiables, en lugar de hacer clic en una ventana emergente aleatoria que quiere que sigas un enlace sombreado.

Se sabe que los usuarios pasan por alto detalles esenciales durante un proceso de instalación. Para asegurarse de que los usuarios de computadoras no instalen accidentalmente malware junto con un programa deseado, es mejor que busquen software adicional incluido en el instalador. Se sabe que el malware se disfraza como programas opcionales, por lo que es mejor optar por no recibir instalaciones tan desconocidas.

Eliminación de DeathRansom y recuperación de datos

Incluso si los creadores de DeathRansom instan a contactarlos y pagar sus servicios de descifrado, es mejor evitar cumplir con sus demandas. En cambio, los especialistas recomiendan deshacerse de la amenaza por completo. Para este propósito, se sugiere el uso de software confiable, que puede detectar y eliminar con seguridad DeathRansom.

En cuanto a la recuperación de datos, la mejor opción es confiar en las copias de seguridad de archivos que se mantienen en bases de datos en la nube o dispositivos externos. Aparte de eso, se pueden encontrar herramientas de descifrado avanzadas de fuentes confiables, que funcionan para este ransomware en particular. Lo principal es que hay opciones aparte de lo que los desarrolladores de DeathRansom pueden explicar. Es mejor pensarlo todo antes de decidir qué hacer porque no hay garantía de que todos los archivos cifrados se recuperen si uno decide cumplir con las demandas del ransomware.