Фишинговые кампании используют поддельные проблемы COVID-19 и FedEx, DHL и UPS для распространения вредоносного ПО

Мы переживаем пандемию. Коронавирус, или, точнее, COVID-19, захватил мир и вызвал рябь во всем мире.

Людей побуждают оставаться дома и проводить социальные дистанции в своей повседневной жизни. Правительственные чиновники и представители Всемирной организации здравоохранения (ВОЗ) и Центров по контролю и профилактике заболеваний (CDC) призывают людей избегать контактов с другими людьми настолько, насколько они могут помочь. Открыты только основные предприятия - продуктовые магазины, аптеки, банки. Другие магазины, которые, как правило, побуждают нас тратить наши деньги, пока остаются закрытыми. Это приводит к увеличению онлайн-покупок. Это не только инструмент, который позволяет пополнять запасы и пополнять запасы товаров, которые считаются «несущественными» (краска для волос, лак, книги, настольные игры), но и приятное отвлечение. Не говоря уже о всех ресторанах, кофейнях и других заведениях, предлагающих доставку на дом, которыми люди могут воспользоваться в наши дни. Поскольку очень много людей онлайн покупают и пользуются услугами доставки одновременно, естественно, это привлекло внимание киберпреступников.

Злонамеренные люди с гнусными целями решили сосредоточиться на онлайн-покупателях. В настоящее время существует мошенничество с самыми известными курьерами, ответственными за доставку посылок - FedEx, UPS и DHL.

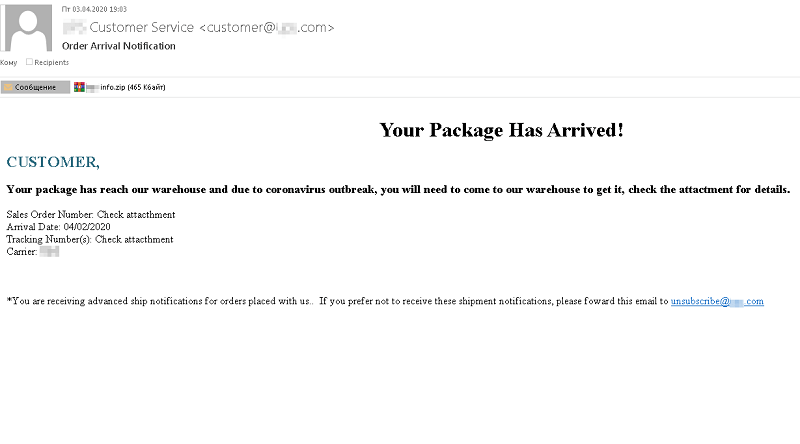

Кибер-преступники решили извлечь выгоду из сложившейся ситуации, создав мошенников, используя проблемы с доставкой Коронавируса. Они разослали электронные письма, в которых утверждается, что они связаны с доставкой людей, и утверждают, что из-за осложнений с коронавирусом что-то изменилось - даты, способ доставки, цены. Они прикрепляют вредоносный документ или устанавливают поврежденную ссылку и просят получателя электронной почты щелкнуть и просмотреть для себя. Если они нажимают на ссылку или скачивают вложение, они невольно приглашают вредоносное ПО в свою систему. Это самое простое из мошенников, но, тем не менее, эффективно.

Эти фишинговые мошенники используют пандемию COVID-19 для выравнивания своих карманов.

Хитрости Торговли.

Киберпреступники обрабатывают свои электронные письма, наполняя их ложью, следя за тем, чтобы они были правдоподобными. Чем более приемлемы их требования, тем больше людей влюбляются в это. Многие письма, которые они отправляют, утверждают, что посылка была задержана из-за пандемии. Говорят, что в задержке виновато правительство. Одно из таких лживых писем предположительно исходит от DHL и обвиняет кризис Коронавируса в неожиданном хранении посылки. Затем электронное письмо призывает получателя внести необходимые исправления в документ отгрузки вложения. Как только это вложение откроется, троян Bsymem приземлится на вашу машину, и у вас возникнут проблемы. Другое электронное письмо предлагает ту же историю с тем же запросом, но утверждает, что оно поступило от FedEx.

Поддельные уведомления о доставке по электронной почте. Источник: media.kasperskydaily.com

Другие электронные письма утверждают, что пришли от UPS и предлагают немного другую историю. Предположительно, электронное письмо приходит из службы поддержки UPS и информирует вас о том, что ваша посылка остается на объекте и готова к отправке. В электронном письме вспышка Коронавируса предлагается в качестве оправдания неудобств и настоятельно рекомендует вам открыть вложение, которое в нем содержится, чтобы вы могли увидеть инструкции о том, как забрать ваш пакет. Вложение, на которое вас просят щелкнуть, на самом деле представляет собой вредоносный исполняемый файл, который загружает и устанавливает троянец удаленного доступа Remcos (RAT). Как только RAT устанавливается в вашей системе, человек, стоящий за ней, получает доступ ко всему, что у вас есть на вашем компьютере.

Некоторые мошенники прибегают к прикреплению изображений в своих письмах. Ну, по крайней мере, то, что кажется изображением. Вложение, которое они просят вас открыть, является файлом ' jpg '. Чтобы пробудить ваше любопытство, они часто добавляют изображение в свою электронную почту, чтобы убедиться, что оно неразборчиво, поэтому вам нужно открыть файл ' jpg ', чтобы проверить информацию на изображении. Они утверждают, что это квитанция, информация о доставке или что-то еще, что может заставить вас проверить это. Вложение - это не файл jpg , а исполняемый архив ACE (в формате сжатого файла), содержащий шпионскую программу Noon.

Bogus служба доставки по электронной почте с архивом с двойным расширением. Источник: media.kasperskydaily.com

Эти мошенники также эксплуатируют правительство, используя его для оправдания «задержек». В одном из электронных писем говорится, что правительство запретило весь импорт товаров, и, следовательно, ваша посылка была возвращена отправителю. Если вы хотите, чтобы ваш товар был повторно отправлен, вам нужно всего лишь открыть вложение, которое есть в электронном письме. Предположительно, это вложение содержит номер отслеживания заказа и позволит вам запросить повторную отправку после того, как ограничения по состоянию здоровья, связанные с вирусами, исчезнут. На самом деле это вредоносное ПО. Открытие этого вредоносного файла дает вам возможность установить бэкдор Androm, который позволяет кибер-злоумышленникам получить удаленный доступ к вашему компьютеру.

Мошенники обвиняют правительство в неспособности доставить груз. Источник: media.kasperskydaily.com

Береженого Бог бережет.

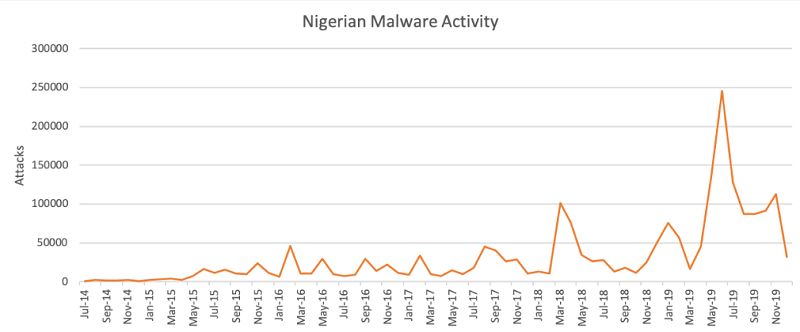

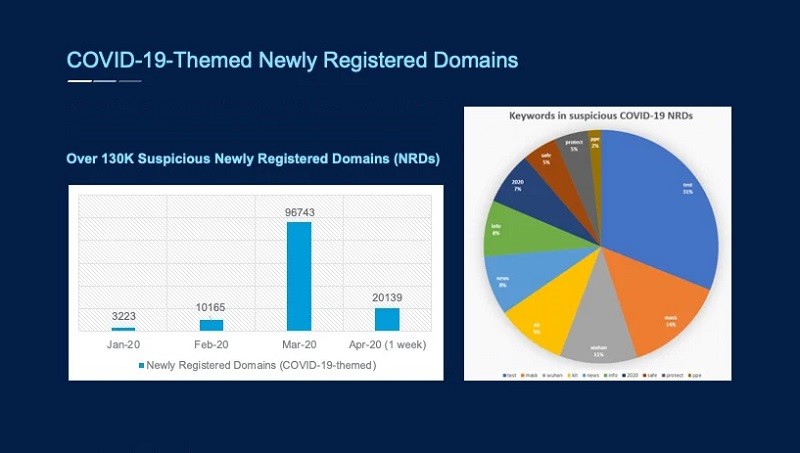

С начала 2020 года исследователи сообщают об увеличении фишинговых атак на 30 000% с использованием пандемии коронавируса. Новые домены, использующие преимущества COVID-19, появляются ежедневно. Киберпреступники не замедляют, а нагоняют свои злые планы. Их конечная цель остается неизменной - заразить вашу систему вредоносным ПО, украсть учетные данные и, как правило, заработать на вас деньги.

Диаграмма, показывающая увеличение угроз, связанных с COVID-19, всего за три месяца. Источник: zscaler.com

Новые зарегистрированные домены, начиная с января 2020 года и до первой недели апреля. Источник: zscaler.com

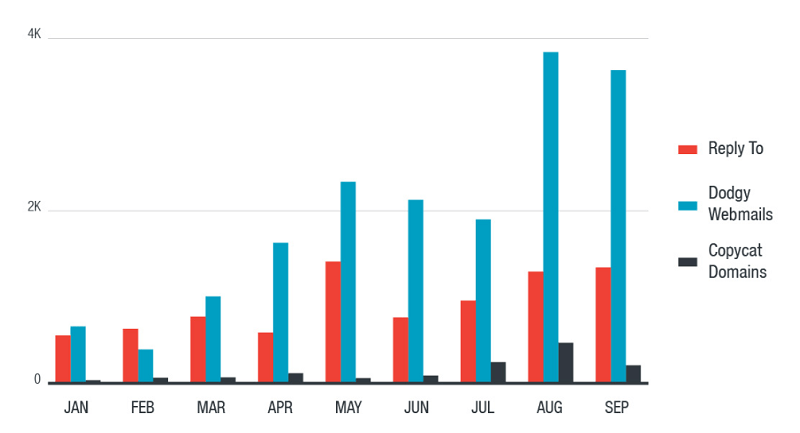

Если вы обнаружите, что являетесь получателем такого письма, будьте осторожны. Лучше не открывать их, но если вы это делаете, НЕ следуйте инструкциям в слепой вере. Прочитайте содержимое и найдите все, что кажется неправильным - грамматика, пунктуация. Ищите любые ошибки, потому что это мошенничество. Вас может удивить, насколько ошибочно бывает большинство этих фишинговых писем. Ниже вы можете увидеть пример одного такого электронного письма, которое, как утверждают, пришло от компании по доставке, но адрес просит другой.

Фишинговое письмо, которое выдает себя по адресу. Источник: media.kasperskydaily.com

Если вы получили электронное письмо, которое не вызывает у вас подозрений, но беспокоит ваш пакет, НЕ нажимайте на него и НЕ открывайте документы, которые в нем содержатся. Вместо этого перейдите на веб-сайт своего курьера и отследите свою посылку оттуда. Если есть какие-либо проблемы с этим, вы будете знать из надежного источника. К сожалению, электронные письма редко удается классифицировать как «надежные», поскольку они часто используются в уловках киберпреступников для получения денежной выгоды. Имейте это в виду и сохраняйте бдительность, когда сталкиваетесь с электронным письмом, в котором вас просят щелкнуть или загрузить что-нибудь Всегда лучше быть в безопасности, чем потом сожалеть.