Le campagne di phishing utilizzano i falsi problemi COVID-19 e FedEx, DHL e UPS per diffondere malware

Stiamo vivendo una pandemia. Il coronavirus, o più precisamente COVID-19, ha attanagliato il mondo e causato increspature a livello globale.

Le persone vengono incoraggiate a rimanere a casa e ad attuare il distanziamento sociale nelle loro attività quotidiane. Funzionari del governo e rappresentanti dell'Organizzazione mondiale della sanità (OMS) e dei Centri per il controllo e la prevenzione delle malattie (CDC) sollecitano le persone a evitare il contatto con gli altri nella misura in cui possono aiutarlo. Rimangono aperte solo le attività essenziali: negozi di alimentari, farmacie, banche. Altri negozi che tendono ad allettarci a spendere i nostri soldi rimangono chiusi per il momento. Ciò porta ad un aumento dello shopping online. Non è solo uno strumento che ti consente di rifornire e rifornire gli articoli ritenuti "non essenziali" (tinture per capelli, lacche, libri, giochi da tavolo), ma è anche una gradita distrazione. Per non parlare di tutti i ristoranti, le caffetterie e altre varie strutture che offrono consegne a domicilio di cui le persone possono approfittare al giorno d'oggi. Dal momento che così tante persone acquistano online e utilizzano i servizi di consegna allo stesso tempo, naturalmente, ha attirato l'attenzione dei criminali informatici.

Le persone maligne con scopi nefasti hanno scelto di concentrarsi sugli acquirenti online. Esiste ora una truffa che ruota attorno ai più noti corrieri responsabili della consegna dei pacchi: FedEx, UPS e DHL.

I criminali informatici hanno deciso di capitalizzare la situazione creando truffe utilizzando i problemi di consegna del Coronavirus. Hanno inviato e-mail che affermano di ruotare attorno alle consegne delle persone e affermano che a causa delle complicazioni del Coronavirus, qualcosa è cambiato: date, metodo di consegna, prezzi. Allegano un documento dannoso o creano un collegamento danneggiato e chiedono al destinatario dell'e-mail di fare clic e visualizzarlo da soli. Se fanno clic sul collegamento o scaricano l'allegato, invitano involontariamente malware nel loro sistema. È la più semplice delle truffe, ma comunque efficiente.

Queste truffe di phishing sfruttano la pandemia di COVID-19 per foderare le tasche.

I trucchi del mestiere.

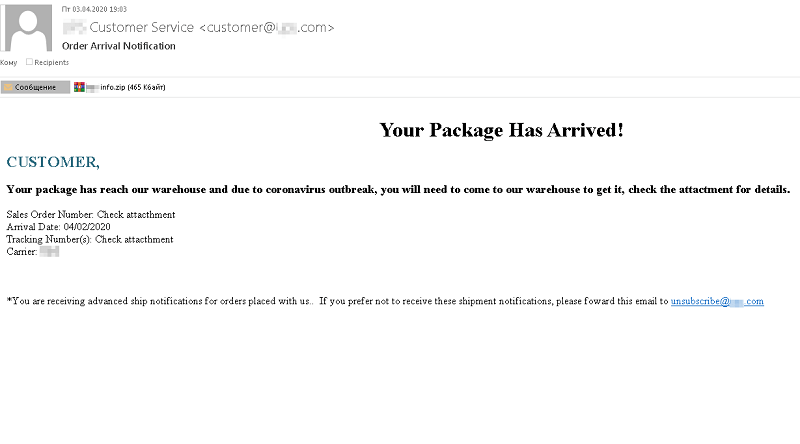

I criminali informatici elaborano le loro e-mail riempiendole di bugie e assicurandosi che siano credibili. Più le loro affermazioni sono appetibili, più le persone si innamorano di ciò. Molte delle e-mail che inviano sostengono che un pacco è stato trattenuto a causa della pandemia. Dicono che il blocco del governo sia responsabile del ritardo. Una di queste e-mail ingannevoli proviene presumibilmente da DHL e incolpa la crisi del Coronavirus per l'inaspettata tenuta del pacco. L'e-mail invita quindi il destinatario ad apportare le correzioni necessarie al documento di spedizione allegato. Non appena viene aperto l'allegato, il Trojan Bsymem atterra sulla tua macchina e tu sei nei guai. Un'altra email offre la stessa storia con la stessa richiesta ma afferma che proviene da FedEx.

Email di notifica di consegna falsa. Fonte: media.kasperskydaily.com

Altre e-mail affermano di provenire da UPS e offrono una storia leggermente diversa. Presumibilmente, l'e-mail proviene dal servizio clienti UPS e ti informa che il tuo pacco rimane presso la struttura, pronto per il ritiro. L'e-mail offre l'epidemia di Coronavirus come scusa per l'inconveniente e ti invita ad aprire l'allegato che contiene, in modo da poter vedere le istruzioni su come ritirare il pacco. L'allegato che ti viene chiesto di fare clic è, in realtà, un eseguibile dannoso, che scarica e installa Remcos Remote Access Trojan (RAT). Non appena il RAT si sistema sul tuo sistema, la persona dietro di esso ha accesso a tutto ciò che hai sul tuo computer.

Alcuni truffatori hanno fatto ricorso ad allegare immagini nelle loro e-mail. Bene, almeno quello che sembra essere un'immagine. L'allegato che ti spingono ad aprire è un file ' jpg '. Per aumentare la tua curiosità, spesso aggiungono un'immagine nella loro e-mail, assicurandosi che sia illeggibile, assicurando così che dovrai aprire il file ' jpg ' per controllare le informazioni sull'immagine. Affermano che si tratta di una ricevuta, informazioni sulla consegna o qualsiasi altra cosa che potrebbe farti desiderare di verificarlo. L'allegato non è un file " jpg ", ma un archivio eseguibile ACE (formato file compresso) contenente il programma spyware Noon.

Servizio di consegna fasullo e-mail con un archivio con doppia estensione. Fonte: media.kasperskydaily.com

Questi imbroglioni sfruttano anche il governo usandolo per giustificare i "ritardi". Una delle e-mail in giro afferma che il governo ha vietato tutte le importazioni di merci e, pertanto, il pacco è stato restituito al mittente. Se desideri che il tuo articolo venga rispedito, ti verrà chiesto di aprire l'allegato dell'email. Presumibilmente, quell'allegato contiene un numero di tracciamento dell'ordine e ti consentirebbe di richiedere una rispedizione dopo che le restrizioni sanitarie relative al virus si saranno attenuate. In realtà, ha malware. L'apertura di quel file dannoso ti consente di installare la backdoor di Androm, che consente ai cyberattaccanti dietro di esso l'accesso remoto al tuo computer.

I truffatori incolpano il governo per la mancata consegna della spedizione. Fonte: media.kasperskydaily.com

Meglio prevenire che curare.

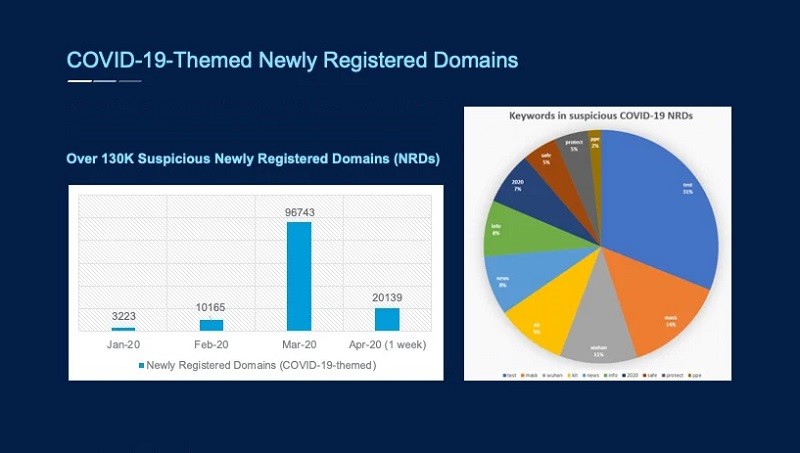

Dall'inizio del 2020, i ricercatori segnalano un aumento del 30.000% degli attacchi di phishing che sfruttano la pandemia di Coronavirus. Nuovi domini, sfruttando COVID-19, appaiono ogni giorno. I criminali informatici non rallentano, ma aumentano le loro intenzioni maligne. Il loro obiettivo finale rimane lo stesso: infettare il tuo sistema con malware, rubare credenziali e, in generale, guadagnare soldi da te.

Grafico che illustra l'aumento delle minacce a tema COVID-19 in soli tre mesi. Fonte: zscaler.com

Domini appena registrati, a partire da gennaio 2020 fino alla prima settimana di aprile. Fonte: zscaler.com

Se ti ritrovi un destinatario di tale e-mail - uno, che afferma di provenire da una società di consegna, fai attenzione. È meglio non aprirli, ma se lo fai, NON seguire le istruzioni in fede cieca. Leggi i contenuti e cerca tutto ciò che sembra fuori dalla grammatica, punteggiatura. Cerca eventuali errori poiché è un omaggio morto per i truffatori. Potrebbe sorprenderti quanto tendano ad essere la maggior parte di queste e-mail di phishing. Di seguito puoi vedere un esempio di una di queste e-mail che afferma di provenire da una società di consegna, ma l'indirizzo suppone differire.

Una email di phishing che si regala con il suo indirizzo. Fonte: media.kasperskydaily.com

Se ricevi un'e-mail che non sembra sollevare i tuoi sospetti ma ti preoccupa del tuo pacchetto, NON fare clic su nulla e NON aprire i documenti in esso contenuti. Scegli, invece, di visitare il sito Web del tuo corriere e tracciare il tuo pacco da lì. Se ci sono problemi, lo saprai da una fonte affidabile. Sfortunatamente, le e-mail raramente riescono a classificarsi come "affidabili" in quanto spesso sono strumenti negli stratagemmi dei criminali informatici per ottenere guadagni monetari. Tienilo a mente e rimani vigile di fronte a un'email che ti spinge a fare clic o scaricare qualsiasi cosa. È sempre meglio prevenire che curare.