Az adathalász kampányok a COVID-19, a FedEx, a DHL és a UPS hamis kérdéseit használják a rosszindulatú programok terjesztésére

A világjárványon élünk. A koronavírus, vagy pontosabban a COVID-19 megragadta a világot, és globális hullámot okozott.

Az embereket arra buzdítják, hogy maradjanak otthon, és a társadalmi távolodást hajtsák végre napi rutinjukban. A kormánytisztviselők és az Egészségügyi Világszervezet (WHO), valamint a Betegségmegelőzési és Megelőzési Központok (CDC) képviselői arra buzdítják az embereket, hogy kerüljék másokkal a kapcsolatot, amennyire csak segíthetnek. Csak az alapvető vállalkozások maradnak nyitva - élelmiszerboltok, gyógyszertárak, bankok. Más üzletek, amelyek hajlamosak arra, hogy pénzünket költenek oda, egyelőre zárva vannak. Ez növeli az online vásárlást. Ez nem csak egy eszköz, amely lehetővé teszi az „alapvető fontosságúnak” tekintett tételek újbóli feltöltését és újbóli feltöltését (hajfesték, lakk, könyvek, társasjátékok), hanem üdvözlendő figyelemelterelés is. Nem is említve, az összes étterem, kávéház és más különféle létesítmény, amelyek házhoz szállítást kínálnak, amelyek manapság az emberek számára kihasználhatók. Mivel oly sok ember vásárol online és egyszerre szállítási szolgáltatásokat, természetesen felhívta a számítógépes bűnözők figyelmét.

Rossz, rosszindulatú személyek úgy döntöttek, hogy az online vásárlókra koncentrálnak. Jelenleg létezik egy átverés, amely a legismertebb csomagok kézbesítéséért felelős futárok körül mozog - FedEx, UPS és DHL.

A számítógépes csalók úgy döntöttek, hogy kihasználják a helyzetet a csalások ravaszkodásával, a Coronavírus szállítási kérdéseivel. Küldtek olyan e-maileket, amelyek állítólag az emberek szállítása körül forognak, és azt állítják, hogy a koronavírusos komplikációk miatt valami megváltozott - dátumok, kézbesítési módszer, árak. Csatolnak egy rosszindulatú dokumentumot, vagy elrendeznek egy sérült hivatkozást, és felkérik az e-mail címzettet, hogy kattintson és nézzen meg magad. Ha megnyomják a linket vagy letölti a mellékletet, akaratlanul megkérnek rosszindulatú programokat a rendszerükbe. Ez a legegyszerűbb csalás, ennek ellenére hatékony.

Ezek az adathalász csalások kihasználják a COVID-19 járványt a zsebük összehangolására.

A kereskedelem trükköi.

A számítógépes bűnözők kézbesítik e-maileiket úgy, hogy hazugsággal tölti meg őket, miközben megbizonyosodnak arról, hogy hitelesek-e. Minél ízletesebbek a követeléseik, annál több ember veszi igényét. Nagyon sok az általuk kiküldött e-mail azt állítja, hogy egy csomagot visszatartottak a világjárvány miatt. Azt mondják, hogy a késedelemért a kormány bezárása a felelős. Az egyik ilyen hamis e-mail állítólag a DHL-től származik, és a Coronavírus-krízist hibáztatja a csomag váratlan megtartása miatt. Ezután az e-mail felszólítja a címzettet, hogy hajtsa végre a szükséges javításokat a mellékelt szállítási dokumentumban. Amint a melléklet megnyílik, a Bsymem trójai leszáll a gépére, és bajban vagy. Egy másik e-mail ugyanazt a történetet kínálja ugyanazon kéréssel, de kijelenti, hogy a FedEx-től származik.

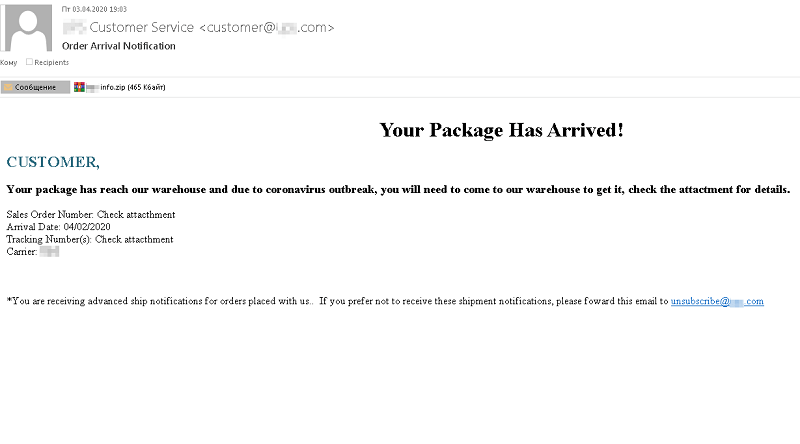

Hamis kézbesítési e-mail. Forrás: media.kasperskydaily.com

Más e-mailek állítása szerint a UPS-től érkeznek, és kissé más történetet kínálnak. Állítólag az e-mail a UPS ügyfélszolgálatától érkezik, és arról tájékoztat, hogy csomagja a létesítményben marad, készen áll a felvételre. Az e-mail a koronavírus kitörését szolgálja ürügyként a kellemetlenség elkerülésére, és sürgeti, hogy nyissa fel az abban található mellékletet, így láthatja a csomag felvételének útmutatásait. A melléklet, amelyre kattintást kér, valójában rosszindulatú végrehajtható fájl, amely letölti és telepíti a Remcos Remote Access Trojan (RAT) alkalmazást. Amint a RAT rendezi a rendszert, a mögöttes személy hozzáférhet mindazhoz, ami a számítógépen van.

Egyes csalók a képeket csatolták e-maileikbe. Nos, legalább ami egy képnek tűnik. Az a melléklet, amelyet megnyitásra ösztönöznek, egy jpg fájl. A kíváncsiság felkeltése érdekében gyakran hozzáadnak egy képet az e-mailbe, ügyelve arra, hogy olvashatatlan legyen, így biztosítva, hogy kinyissa a ' jpg ' fájlt, hogy ellenőrizze a képen található információkat. Azt állítják, hogy ez egy átvételi elismervény, kézbesítési információ vagy bármi más, ami arra készteti Önt, hogy ellenőrizze. A melléklet nem ' jpg ' fájl, hanem egy végrehajtható ACE (tömörített fájlformátum) archívum, amely a Noon kémprogramot tartalmazza.

Hamis kézbesítési szolgáltatás e-mail kettős kiterjesztésű archívummal. Forrás: media.kasperskydaily.com

Ezek a csalók a kormányt is kihasználják, felhasználva azt a késedelmek mentesítésére. Az egyik körüli e-mail állítása szerint a kormány betiltotta az összes áru behozatalát, ezért csomagját visszatért a feladónak. Ha azt akarja, hogy az árut újra szállítsák, akkor csak annyit kell tennie, hogy nyissa meg az e-mail mellékletét. Feltehetően ez a melléklet tartalmaz egy rendeléskövetési számot, és lehetővé tenné az újraküldés kérését, miután a vírusokkal kapcsolatos egészségügyi korlátozások megszűnnek. A valóságban rosszindulatú programokkal rendelkezik. A rosszindulatú fájl megnyitása után meg kell telepíteni az Androm hátsó ajtót, amely lehetővé teszi a mögötte lévő számítógépes támadók távoli elérését a számítógépéhez.

A csalók a kormányt hibáztatják a küldemény kézbesítésének elmulasztásában. Forrás: media.kasperskydaily.com

Jobb félni, mint megijedni.

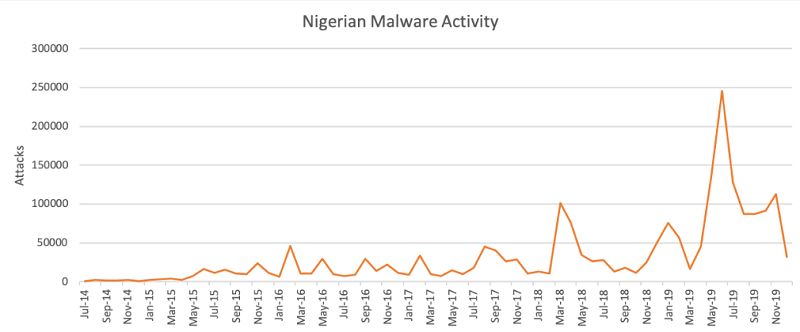

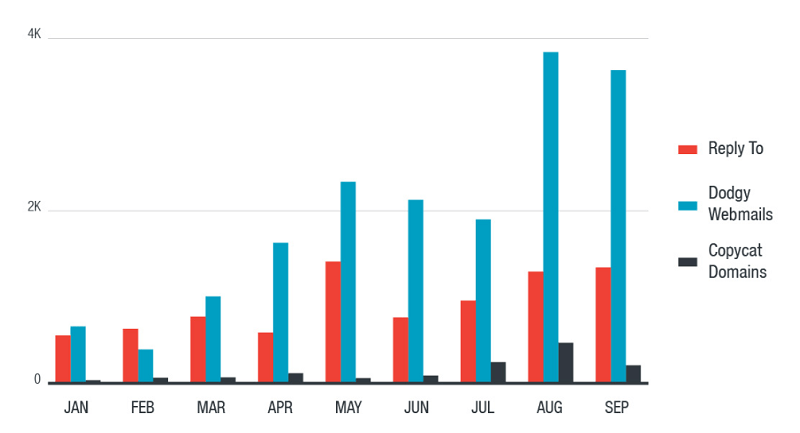

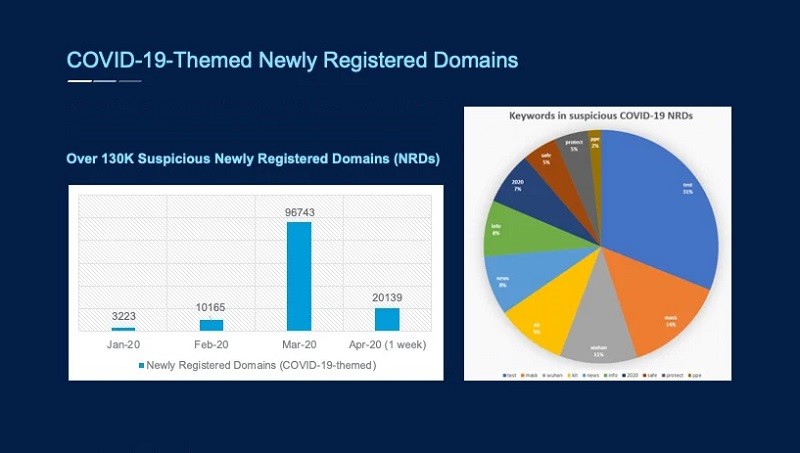

2020 elejétől a kutatók a koronavírus pandémiát kihasználó adathalász támadások 30 000% -os növekedéséről számoltak be. A COVID-19 előnyeit kihasználva új domének jelennek meg naponta. A számítógépes bűnözők nem lassulnak, hanem felszívják a rosszindulatú programjaikat. Végső célja változatlan - megfertőzni a rendszert rosszindulatú programokkal, ellopni a hitelesítő adatokat, és általában pénzt keresni tőled.

A ábra a COVID-19 témájú fenyegetések növekedését szemlélteti mindössze három hónap alatt. Forrás: zscaler.com

Újonnan regisztrált domainek, 2020 januárjától április első hetig. Forrás: zscaler.com

Ha úgy találja, hogy kapott egy ilyen e-mailt - egy olyan levelet, amely állítólag kézbesítőtől származik, vigyázzon. A legjobb, ha nem nyitja meg őket, de ha igen, NE kövesse az utasításokat vak hitben. Olvassa el a tartalmat, és keressen bármi olyat, ami nem tűnik - nyelvtant, írásjeleket. Keressen minden hibát, mivel ez egy halott ajándék a csalók számára. Meglepő lehet, hogy ezeknek az adathalász e-maileknek mekkora része a hibás. Az alábbiakban példát találhat egy ilyen e-mailre, amely állítólag kézbesítőtől származik, de a cím eltérni fog.

Egy adathalász e-mail, amely megadja a címét. Forrás: media.kasperskydaily.com

Ha olyan e-mailt kap, amely úgy tűnik, hogy nem meríti fel a gyanúját, de aggódik a csomag miatt, NE kattintson rá, és NE nyissa meg a benne található dokumentumokat. Ehelyett válassza a megfelelő futár weboldalát, és innen kövesse nyomon a csomagját. Ha bármilyen kérdés merül fel vele, akkor megbízható forrásból tudhatja meg. Sajnos az e-maileket ritkán sikerül „megbízhatónak” minősíteni, mivel ezek gyakran a számítógépes bűnözők pénzbeli haszonszerzési eszközei. Ne feledje ezt, és maradjon éber, amikor egy e-maillel találkozik, amely sürgeti a kattintást vagy a letöltést. Mindig jobb biztonságban lenni, mint bocsánatot.