Les campagnes de phishing utilisent COVID-19 et FedEx, DHL et UPS Fake Issues pour propager des logiciels malveillants

Nous vivons une pandémie. Le coronavirus, ou plus précisément COVID-19, s'est emparé du monde et a provoqué des ondulations à l'échelle mondiale.

Les gens sont encouragés à rester à la maison et à appliquer la distance sociale dans leurs routines quotidiennes. Les responsables gouvernementaux et les représentants de l'Organisation mondiale de la santé (OMS) et des Centers for Disease Control and Prevention (CDC) exhortent les gens à éviter tout contact avec les autres autant qu'ils peuvent l'aider. Seules les entreprises essentielles restent ouvertes - épiceries, pharmacies, banques. D'autres magasins qui ont tendance à nous inciter à y dépenser notre argent restent fermés pour le moment. Cela conduit à une augmentation des achats en ligne. Ce n'est pas seulement un outil qui vous permet de réapprovisionner et de réapprovisionner des articles jugés `` non essentiels '' (teinture pour les cheveux, laque, livres, jeux de société), mais c'est aussi une distraction bienvenue. Sans oublier tous les restaurants, cafés et autres établissements qui proposent des livraisons à domicile dont les gens peuvent profiter de nos jours. Étant donné que tant de personnes achètent en ligne et utilisent des services de livraison en même temps, cela a naturellement attiré l'attention des cybercriminels.

Des individus malveillants à des fins malveillantes ont choisi de se concentrer sur les acheteurs en ligne. Il existe maintenant une arnaque qui tourne autour des courriers les plus connus chargés de livrer les colis - FedEx, UPS et DHL.

Les cyber-escrocs ont décidé de tirer parti de la situation en créant des escroqueries à l'aide de problèmes de livraison de coronavirus. Ils ont envoyé des courriels qui prétendent tourner autour des livraisons des personnes et affirment qu'en raison des complications du coronavirus, quelque chose a changé - dates, méthode de livraison, prix. Ils joignent un document malveillant ou plantent un lien corrompu, et demandent au destinataire de l'e-mail de cliquer et de voir par lui-même. S'ils appuient sur le lien ou téléchargent la pièce jointe, ils invitent involontairement des logiciels malveillants dans leur système. C'est la plus simple des escroqueries, mais néanmoins efficace.

Ces escroqueries par phishing exploitent la pandémie de COVID-19 pour se remplir les poches.

Les astuces du métier.

Les cybercriminels fabriquent leurs e-mails en les remplissant de mensonges tout en s'assurant qu'ils sont crédibles. Plus leurs prétentions sont acceptables, plus les gens tombent pour elle. Beaucoup de courriels qu'ils envoient affirment qu'un colis a été retenu en raison de la pandémie. Ils disent que le verrouillage du gouvernement est à blâmer pour le retard. Un tel e-mail trompeur proviendrait de DHL et reprocherait à la crise du coronavirus la détention inattendue du colis. L'e-mail invite alors le destinataire à apporter les corrections nécessaires au document d'expédition de la pièce jointe. Dès que cette pièce jointe est ouverte, le cheval de Troie Bsymem atterrit sur votre machine et vous avez des ennuis. Un autre e-mail propose la même histoire avec la même demande, mais indique qu'il provient de FedEx.

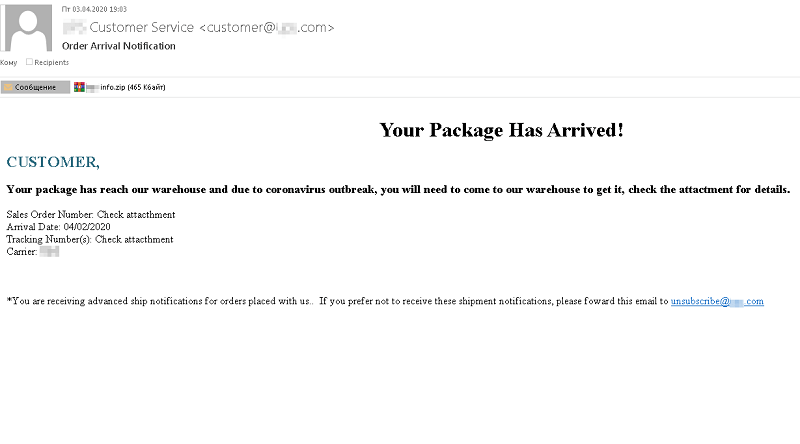

Faux e-mail de notification de livraison. Source: media.kasperskydaily.com

D'autres courriels prétendent provenir d'UPS et proposent une histoire légèrement différente. Soi-disant, l'e-mail provient du service client d'UPS et vous informe que votre colis reste à l'établissement, prêt à être récupéré. L'e-mail propose l'épidémie de coronavirus comme excuse pour le désagrément et vous invite à ouvrir la pièce jointe qu'il contient, afin que vous puissiez voir les instructions sur la façon de récupérer votre colis. La pièce jointe sur laquelle vous êtes invité à cliquer est, en réalité, un exécutable malveillant, qui télécharge et installe le cheval de Troie Remcos Remote Access (RAT). Dès que le RAT s'installe sur votre système, la personne derrière lui a accès à tout ce que vous avez sur votre ordinateur.

Certains escrocs ont recouru à joindre des images dans leurs e-mails. Eh bien, au moins ce qui semble être une image. La pièce jointe qu'ils vous invitent à ouvrir est un fichier « jpg ». Pour piquer votre curiosité, ils ajoutent souvent une image dans leur e-mail, en s'assurant qu'elle est illisible, vous assurant ainsi d'avoir à ouvrir le fichier ' jpg ' pour vérifier les informations sur l'image. Ils prétendent que c'est un reçu, des informations de livraison ou toute autre chose qui pourrait vous inciter à vouloir le vérifier. La pièce jointe n'est pas un fichier " jpg ", mais une archive ACE (format de fichier compressé) exécutable contenant le programme espion Noon.

Courriel de service de livraison bidon avec une archive avec une double extension. Source: media.kasperskydaily.com

Ces escrocs exploitent également le gouvernement en l'utilisant pour excuser les «retards». Un des courriels circulant prétend que le gouvernement a interdit toute importation de marchandises, et par conséquent, votre colis a été retourné à l'expéditeur. Si vous souhaitez que votre article soit réexpédié, il vous suffit d'ouvrir la pièce jointe à l'e-mail. Vraisemblablement, cette pièce jointe contient un numéro de suivi de commande et vous permettrait de demander une réexpédition après que les restrictions de santé liées au virus se sont dissipées. En réalité, il contient des logiciels malveillants. En ouvrant ce fichier malveillant, vous gagnez l'installation de la porte dérobée Androm, qui permet aux cyber-attaquants derrière lui d'accéder à distance à votre ordinateur.

Les escrocs reprochent au gouvernement de ne pas avoir livré l'envoi. Source: media.kasperskydaily.com

Mieux vaut prévenir que guérir.

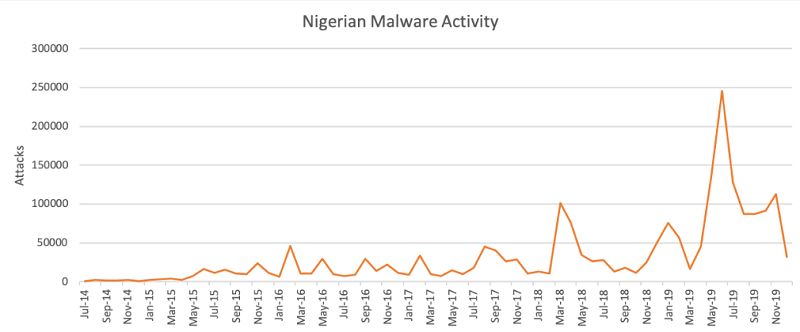

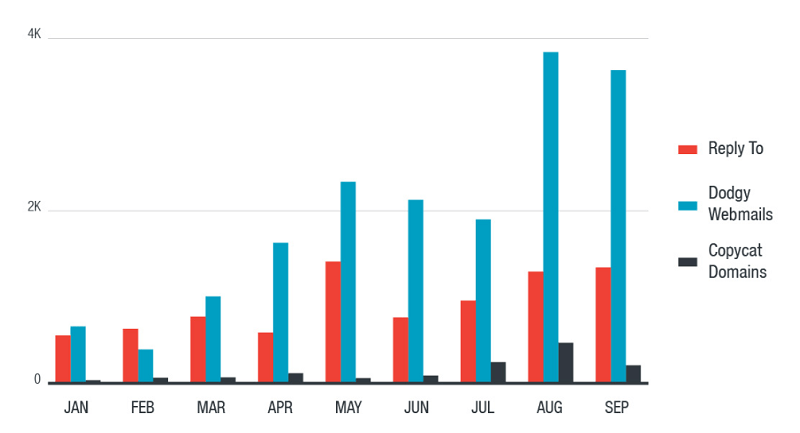

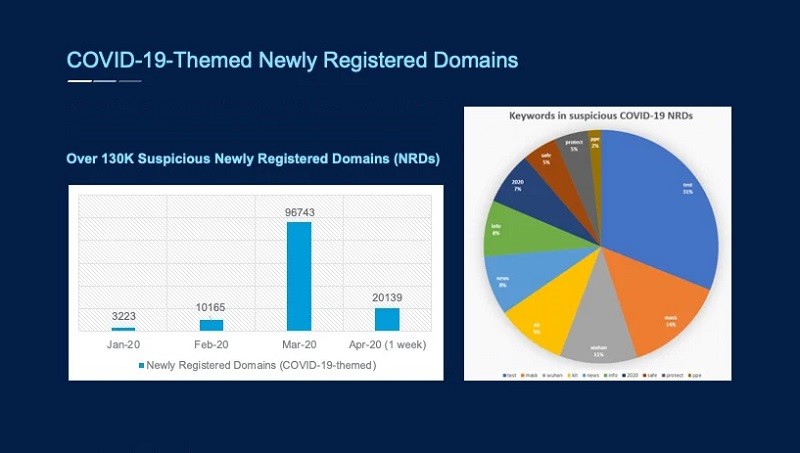

Depuis le début de 2020, les chercheurs signalent une augmentation de 30 000% des attaques de phishing exploitant la pandémie de coronavirus. De nouveaux domaines, profitant de COVID-19, apparaissent quotidiennement. Les cybercriminels ne ralentissent pas, mais gonflent leurs programmes malveillants. Leur objectif ultime reste le même: infecter votre système avec des logiciels malveillants, voler des informations d'identification et, généralement, vous faire de l'argent.

Graphique illustrant l'augmentation des menaces sur le thème COVID-19 en seulement trois mois. Source: zscaler.com

Domaines nouvellement enregistrés, de janvier 2020 à la première semaine d'avril. Source: zscaler.com

Si vous vous trouvez un destinataire d'un tel e-mail - un, prétendant provenir d'une entreprise de livraison, méfiez-vous. Il est préférable de ne pas les ouvrir, mais si vous le faites, ne suivez PAS les instructions avec une foi aveugle. Lisez le contenu et recherchez tout ce qui semble décalé - grammaire, ponctuation. Recherchez les erreurs car c'est un cadeau mort pour les escrocs. Cela peut vous surprendre à quel point la plupart de ces e-mails de phishing sont tordus. Ci-dessous, vous pouvez voir un exemple d'un de ces e-mails qui prétend provenir d'une entreprise de livraison, mais l'adresse n'est pas la même.

Un e-mail de phishing qui se dévoile avec son adresse. Source: media.kasperskydaily.com

Si vous recevez un e-mail qui ne semble pas éveiller vos soupçons mais vous inquiète pour votre colis, ne cliquez sur AUCUN élément et n'ouvrez aucun document qu'il contient. Choisissez plutôt d'aller sur le site Web de votre courrier respectif et de suivre votre colis à partir de là. En cas de problème, vous le saurez d'une source fiable. Malheureusement, les e-mails parviennent rarement à être classés comme `` fiables '' car ils sont souvent des outils dans les stratagèmes des cybercriminels pour un gain monétaire. Gardez cela à l'esprit et restez vigilant face à un e-mail vous invitant à cliquer ou à télécharger quoi que ce soit. Il vaut toujours mieux prévenir que guérir.