CovidLock Ransomware exploite la peur entourant le coronavirus avec une application Android malveillante

Alors que les gens vivent ces temps difficiles et font de leur mieux pour survivre à la pandémie mondiale entourant le coronavirus, les cybercriminels passent une journée sur le terrain. Des logiciels malveillants liés aux coronavirus font leur apparition tous les jours, depuis des mois maintenant. Il y a eu des dizaines de nouveaux chevaux de Troie et menaces de ransomware exploitant la peur qui entoure le coronavirus, également connu sous le nom de COVID-19.

C'est un sujet brûlant, discuté chaque jour dans les actualités, discuté sur les réseaux sociaux, et vous ne pouvez pas passer une journée sans entendre et lire les déclarations des experts. Et, malgré tout cela, le grand public reste affamé d'informations sur le sujet. Les gens ne peuvent jamais obtenir suffisamment de nouvelles sur le coronavirus. Malheureusement, les cybercriminels exploitent activement la pandémie à leur avantage.

Table of Contents

Les cybercriminels font de la peur leur meilleur allié

Il existe d'innombrables astuces avec lesquelles les cybercriminels tentent de tromper. Ils proposent de fausses cartes qui «suivent l'infection», des sites Web qui «surveillent les patients infectés», etc. La liste des ruses potentielles est longue. Et, jusqu'à présent, ces astuces se sont révélées quelque peu efficaces. Les gens adhèrent au «suivi» et au «suivi» et sont la proie de mauvaises intentions. Leur soif d'informations les rend vulnérables aux logiciels malveillants.

Le dernier dupe auquel les cybercriminels ont recours comprend le site Web coronavirusapp.site. Des individus malveillants acclament le site comme contenant des informations concernant le Coronavirus. Non seulement cela, mais la page propose également des services. Ceux annoncés comme «utiles». Bien sûr que non.

Croyez le réseau de mensonges, ces pirates vous poussent et mettent votre foi sur le site, et vous vous retrouverez avec le ransomware CovidLock entre vos mains. Voici comment la situation se déroule.

Le site Web coronavirusapp.site est un outil crucial pour conduire à l'installation du ransomware. Il vous pousse à installer une application Android. Le site annonce que l'application est un instrument intégral pour recevoir des données sur les besoins liés à la pandémie de COVID-19. Soi-disant, il suit toutes les mises à jour entrantes concernant l'épidémie de coronavirus - la propagation, les victimes, les patients toujours pris en charge, les survivants, etc.

De plus, il prétend envoyer des notifications à ses utilisateurs chaque fois qu'une personne infectée se rapproche de vous. Vous vous demandez peut-être si l'application parvient à détecter une personne infectée? Eh bien, il prétend utiliser des visuels de carte thermique. Et cela aurait été très utile si c'était vrai. Mais ce n'est pas! C'est une imposture. C'est une tentative pour vous faire télécharger des rançongiciels afin que les cybercriminels derrière eux puissent profiter de votre peur et de votre naïveté. Ne les laisse pas. Ne soyez pas victime de leur trahison.

Recherchez des informations provenant uniquement de sources fiables - déclarations officielles de l'Organisation mondiale de la santé (OMS) et du Centre de contrôle et de prévention des maladies (CDC). NE PAS cliquer, ouvrir ou télécharger quoi que ce soit à partir d'un site Web que vous n'avez pas vérifié comme source fiable! La prudence est cruciale si vous souhaitez éviter les ennuis.

Que se passe-t-il si vous téléchargez l'application «Covid-19 tracking»?

La page coronavirusapp.site semble montrer une certification du CDC et de l'OMS, mais cela ne la rend pas plus fiable. C'est un site factice qui n'est rien de plus qu'un conduit pour une cyber-infection. Si vous achetez dans l'arnaque et obtenez l'application, voici ce à quoi vous pouvez vous attendre.

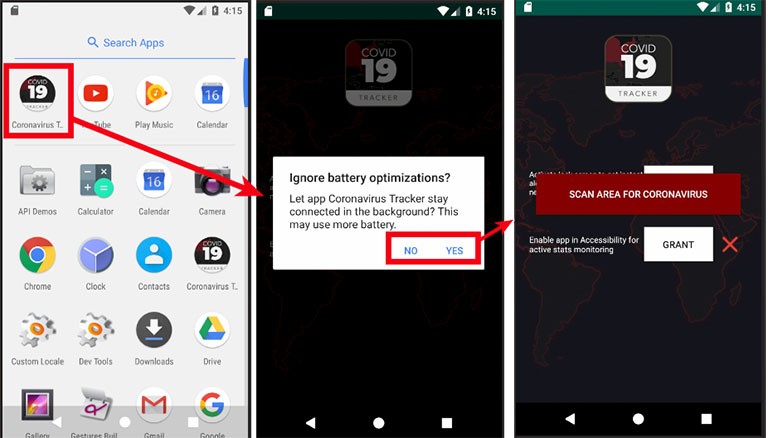

Dès que l'application commence à fonctionner sur votre appareil, il vous demande de lui permettre d'effectuer l'optimisation de la batterie. Voici à quoi cela ressemble:

Demande d'optimisation de la batterie de l'application. Source: zscaler.com

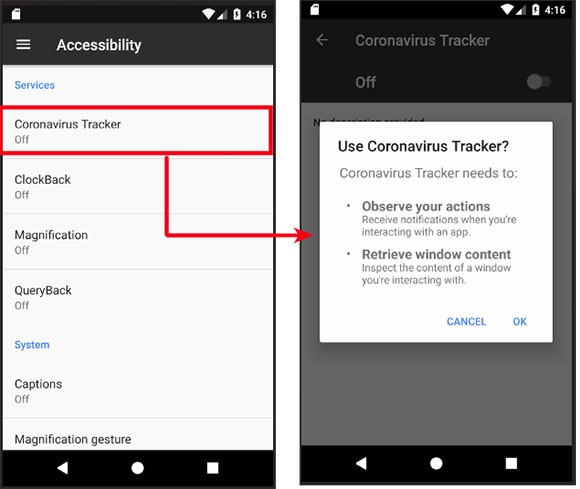

L'infection garantit que vous autorisez cette fonctionnalité à fonctionner en arrière-plan. Pour vous assurer qu'Android ne ferme pas l'application pour optimiser les performances de la batterie. Après avoir autorisé cette fonctionnalité, l'application continue de faire plus de demandes. Il demande l'accès à la fonctionnalité d'accessibilité d'Android, comme vous pouvez le voir dans l'image ci-dessous. Il le fait sans autre raison que d'assurer son séjour sur votre téléphone, à perpétuité.

La demande de l'application pour la fonctionnalité d'accessibilité. Source: zscaler.com

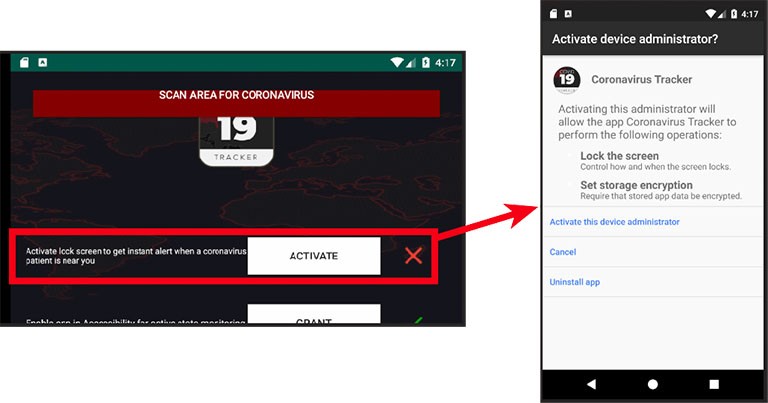

L'application malveillante suit ensuite une autre demande - de privilèges d'administrateur. Même si ses demandes précédentes n'ont pas soulevé de drapeau rouge ou ne vous semblent pas suspectes, c'est le moment de devenir suspect! Aucune application de ce type ne devrait demander des privilèges d'administrateur, et vous ne devriez pas leur en accorder si c'est le cas. La raison pour laquelle l'application explique pourquoi elle a besoin de ces droits d'administrateur est que si elle les possède, elle peut vous envoyer des notifications. Vraisemblablement, il peut vous avertir lorsqu'un patient atteint de coronavirus est près de chez vous. C'est un mensonge. L'application ne fait pas ça.

La demande de privilèges administratifs de l'application. Source: zscaler.com

Dès que l'application reçoit ces droits d'administrateur, l'attaque est imminente. Une fois que vous avez cliqué sur «Scan Area For Coronavirus», il lance une attaque de verrouillage d'écran CovidLock. Il modifie votre écran de verrouillage et exige un paiement si vous souhaitez déverrouiller votre écran et reprendre le contrôle de votre appareil.

Si vous vous conformez, vous recevez une promesse que vous recevrez un mot de passe unique. Ensuite, dès que vous saisissez le mot de passe, votre écran est déverrouillé et vous pouvez réutiliser votre téléphone. C'est ce que prétendent les cybercriminels à l'origine du rançongiciel CovidLock.

Surtout, vous devez reconnaître que vous traitez avec des pirates malveillants. Comme vous pouvez le deviner, ils ne sont pas du tout dignes de confiance. Vous devez noter que ces personnes peuvent vous arnaquer et ne rien envoyer en retour, vous laissant avec un téléphone verrouillé. C'est toujours une option quand il s'agit de ransomware.

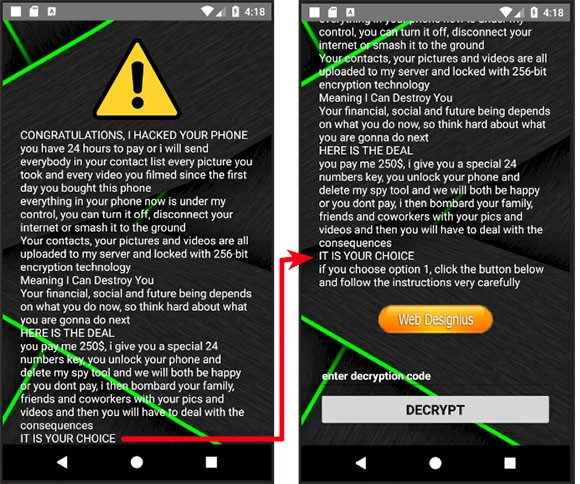

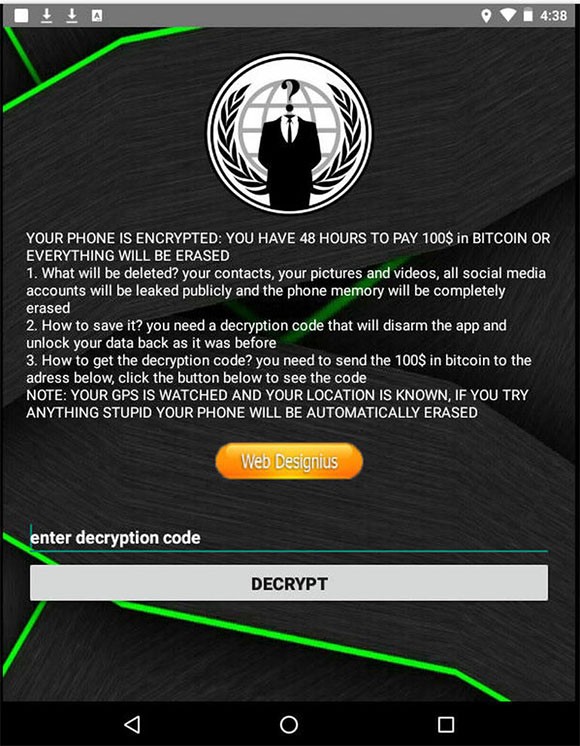

Le message du rançongiciel CovidLock s'affiche sur votre écran. Source: zscaler.com

Combien vaut-il pour déverrouiller votre écran, après que CovidLock le verrouille?

Le ransomware demande Bitcoin (BTC) comme paiement. Certains utilisateurs ont déclaré une somme de 100 $ en BTC et d'autres 250 $. Quel que soit le montant, le paiement est mal avisé.

L'infection fixe même un délai pour vous inciter à payer rapidement. CovidLock vous donne 48 heures pour effectuer le paiement. Si vous ne le faites pas, le ransomware menace de supprimer tout ce que vous conservez sur votre téléphone. Photos, vidéos, pistes, messages, comptes de réseaux sociaux, contacts - tout cela effacé par CovidLock!

Pour amplifier encore leurs menaces, les cyber-extorsionnistes affichent le message suivant sur votre écran:

"VOTRE GPS EST REGARDÉ ET VOTRE EMPLACEMENT EST CONNU. SI VOUS ESSAYEZ QUELQUE CHOSE DE STUPIDE, VOTRE TÉLÉPHONE SERA AUTOMATIQUEMENT EFFACÉ."

Les menaces, le délai et la demande de rançon de l'application. Source: tr2.cbsistatic.com

Malgré ces menaces atroces, les experts réclament le paiement.

Devez-vous payer la rançon CovidLock pour retrouver l'accès à votre téléphone? Non, non.

Les experts en sécurité ont examiné l'attaque du ransomware pour déterminer si ses affirmations sont vraies ou fausses - est-ce qu'il crypte réellement vos fichiers et peut-il les supprimer? Ces chercheurs ont déduit qu'en fait, l'application ne chiffre rien. Ils ont vérifié que l'application n'utilise PAS Internet du tout. Cela signifie que le message menaçant que vos données privées aient été envoyées aux pirates et soient à leur disposition est un mensonge! Il n'y a AUCUNE communication directe entre le pirate informatique et son outil d'extorsion.

Les chercheurs sur les logiciels malveillants sont allés plus loin et ont même procédé à une ingénierie inverse d'un mot de passe qui déverrouille le téléphone de la victime, éliminant l'homme du milieu - les cybercriminels malveillants peu fiables derrière l'application d'extorsion.

Si vous avez été victime du ransomware CovidLock, utilisez la broche suivante pour déverrouiller votre téléphone: 4865083501 .

Après avoir entré le mot de passe et déverrouillé votre téléphone, vous devez supprimer l'application de la liste des applications de votre appareil dès que possible. Accédez à Paramètres, ouvrez la liste des applications et recherchez l'application Coronavirus Tracker. Désinstallez-le immédiatement! Si vous rencontrez des problèmes avec le processus de désinstallation, assurez-vous de révoquer les autorisations d'administrateur que vous avez précédemment accordées à l'application. Après cela, la désinstallation de l'application ne devrait pas poser de problème.

En ce qui concerne les applications, faites de votre mieux pour les installer uniquement à partir de sources officielles, comme Google Play. Ne cliquez pas sur des liens inconnus et méfiez-vous si vous recevez un lien d'une annonce, d'un e-mail, d'un SMS, etc. Cela peut vous faire économiser beaucoup de maux de tête, d'énergie et de temps dans le traitement des applications gênantes. Aussi, ne croyez pas les promesses qui semblent irréalistes. L'affirmation selon laquelle une application peut suivre si une personne infectée par le coronavirus est près de chez vous en est une. Ce type de technologie n'existe pas encore.