Ta bort Taleb Ransomware

En ny variant av VoidCrypt Ransomware sprids i naturen. Hotet, kallat Taleb Ransomware, kan låsa ett stort antal filformat, vilket hindrar användare från att komma åt dem. Att vända krypteringen som denna ransomware använder är inte möjligt via gratisverktyg. För närvarande är det enda tillförlitliga återställningsalternativet att återställa filerna från en ny säkerhetskopia. Tyvärr kanske många av Taleb Ransomwares offer inte har tillgång till en ny säkerhetskopia.

Hur skyddar du dig från Taleb Ransomware?

Att vara säker från ransomware som den här är lättare än du tror. Din första och viktigaste uppgift är att installera och aktivera en välrenommerad säkerhetsprodukt. Det kommer att skanna inkommande filer efter skadliga egenskaper och avbryta deras körning om det behövs. Detta förhindrar att Taleb Ransomware någonsin körs, även om du försöker göra det.

Det andra du behöver göra är att lära dig hur du upptäcker potentiellt skadliga filer. Taleb Ransomware, till exempel, kan spridas genom nätfiske-mejl, falska nedladdningar, piratkopierat innehåll, etc. Vi rekommenderar dig att vara extra försiktig med okända länkar och filer-ladda inte ner icke-trovärdigt innehåll.

Taleb Ransomware -attacken kommer att medföra flera ändringar utöver kryptering av filer:

- Det tillämpar tillägget '. [Monito001@aol.com] [

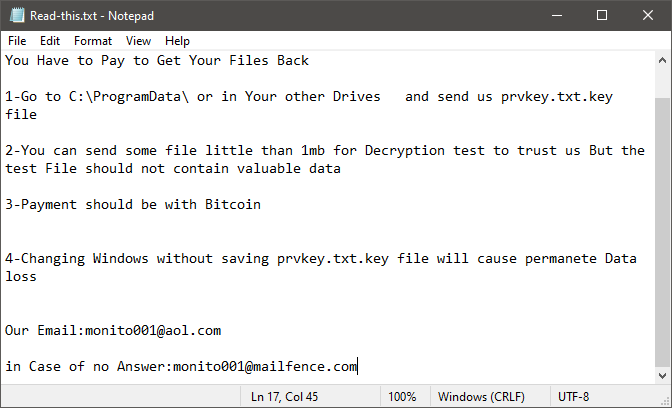

]. Taleb' på filer. - Släpper lösenmeddelandet 'Read-this.txt'.

- Tar bort systemåterställningspunkter och skuggvolymkopior.

- Skapar filen 'prvkey.txt.key' som angriparna ber att få.

Kriminella listar mejlen monito001@aol.com och monito001@mailfence.com för kontakt. Men att skicka meddelanden till dem är inte en bra idé - de kommer inte att gå med på att hjälpa om du inte skickar lite Bitcoin till deras plånbok. Istället för att riskera dina pengar rekommenderar vi dig att eliminera infektionen med antivirusprogram. När du väl har gjort detta kan du testa olika verktyg för dataåterställning och alternativ. Du kan använda samma råd när du hanterar andra attacker som CRYPTEDPAY Ransomware .