Sequestro De Conta: Como Acontece e o Que Você Pode Fazer Para Evitar

O sequestro de conta é um problema sério. Na verdade, é uma forma de roubo de identidade e as consequências podem ser devastadoras. Se o seu perfil de mídia social estiver comprometido, por exemplo, os trapaceiros podem entrar em contato com seus amigos e enviar links ou arquivos maliciosos. O mesmo vale para o seu e-mail, embora, com ele, eles também possam alterar as senhas para o restante de suas contas e deixar você trancado fora. Se eles invadirem sua conta bancária ou uma conta que tenha seu número de segurança social, as consequências poderão ser ainda mais graves.

Como os cibercriminosos conseguem acessar suas contas?

Existem várias opções e agora listaremos as mais comuns.

Adivinhação de senha. Se você bloqueou sua conta com uma senha fácil de adivinhar, inadvertidamente, você colocou o tapete vermelho para os criminosos. Trapaceiros engenhosos que se preocuparam em arruinar sua vida online podem aprender bastante sobre você se forem determinados o suficiente. Eles podem verificar seu perfil no Facebook, por exemplo, e ver que você tem um cachorro chamado "Fido". Se você usou isso como uma senha (ou como uma resposta para sua pergunta de segurança), eles podem entrar facilmente.

Adivinhar uma senha é muito trabalho manual e os hackers não gostam de trabalho manual. É por isso que eles desenvolveram ferramentas automáticas que podem experimentar senhas comuns (e não tão comuns) a taxas de milhões de palpites por segundo. Essas ferramentas evoluíram bastante nos últimos anos e agora elas "sabem" que você tende a capitalizar a primeira letra da sua senha. Eles também sabem que quando um site diz para você adicionar um caractere especial à sua senha, basta colocar um ponto de exclamação no final.

Armazenamento inseguro de senha. Quando você cria uma conta, o provedor de serviços deve armazenar sua senha para possibilitar a autenticação. Não pode (ou, mais precisamente, não deveria) apenas colocar sua senha em uma planilha do Excel, no entanto.

Fornecedores devem fazer um hash da sua senha. Hashing é uma função criptográfica unidirecional que transforma sua senha em uma sequência ininteligível de caracteres. Antes de processá-lo, no entanto, o provedor de serviços deve preferivelmente “salgá-la”. Salt significa adicionar caracteres únicos ao final da sua senha, o que garante que senhas idênticas não produzam o mesmo valor de um hash. Por fim, o provedor precisa armazenar sua senha salgada e com hash em um banco de dados que não é facilmente acessível.

Infelizmente, nem todos os fornecedores tomam as medidas necessárias e, às vezes, é muito fácil para os criminosos colocarem suas mãos em um grande número de senhas.

Reutilização de senha. Quando eles têm suas credenciais de login para um site específico, os hackers podem fazer login na conta no site sem problemas. Eles também tentarão a mesma combinação de nome de usuário e senha em outros sites e, se você tiver reutilizado sua senha, ela conseguirá sequestrar o restante de suas contas. Na verdade, o ataque é chamado de "preenchimento de credenciais" e sua popularidade está crescendo. Para evitar levantar suspeitas por causa das muitas tentativas de login de um único IP, os criminosos criaram botnets (redes de computadores infectados espalhados por todo o mundo) com o propósito de realizar ataques de preenchimento de credenciais em grande escala.

Roubo de senha. A primeira das Leis Imutáveis de Segurança da Microsoft diz que "Se um bandido puder persuadi-lo a executar o programa dele no seu computador, não será mais o seu computador." Algumas sentenças depois, eles dizem que "quando um programa de computador é executado, ele fará o que está programado para fazer, mesmo que esteja programado para ser prejudicial". Infelizmente, alguns programas maliciosos são programados para roubar senhas do seu computador. Alguns deles irão capturar as credenciais de login que você salvou no seu navegador. Outros irão registrar suas teclas digitadas. Outros ainda podem roubar a planilha do Excel que você usa para salvar as combinações de nome de usuário e senha para os diferentes sites.

Phishing. É um dos ataques cibernéticos mais simples, e muitas pessoas acham que são inteligentes demais para cair na armadilha. Na realidade, no entanto, os cibercriminosos aumentaram tanto o seu jogo de engenharia social, que até mesmo usuários com boa formação educacional e com conhecimento de tecnologia são vítimas de ataques de phishing às vezes. Hoje em dia, as páginas de phishing são extremamente bem elaboradas e algumas até vêm com certificados SSL que as fazem parecer legítimas. Enquanto isso, os e-mails vinculados a eles costumam exigir uma ação urgente (por exemplo, "Atividade suspeita detectada em sua conta. Clique aqui para fazer login e ver se algo está faltando"), o que significa que os usuários estão mais propensos a se distrair para ver que eles são levados a um site suspeito.

Agora que conhecemos alguns dos truques do comércio dos cibercriminosos, é hora de dar uma olhada no que podemos fazer para impedir ataques de sequestro de contas.

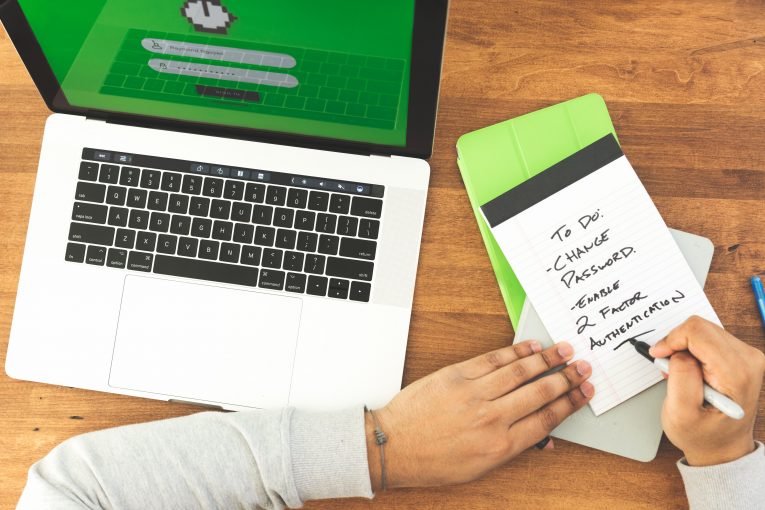

A prevenção é a mãe de todas as curas

Limpar a bagunça depois que as suas informações pessoais já tiverem sido comprometidas é um incômodo. Primeiro, você tem que mudar sua senha (ou senhas se você reutilizou as mesmas credenciais em vários sites). Isso, por si só, pode ser um pesadelo, e como se isso não bastasse, você precisa verificar todas as suas contas, apenas para ter certeza de que elas não serão tocadas de alguma forma. É melhor não deixar suas contas serem comprometidas em primeiro lugar e, embora não haja uma solução mágica, há várias etapas que você pode tomar para minimizar o risco.

Tenha cuidado. A Internet é um lugar grande e as ameaças espreitam em cada esquina. Tenha cuidado com os e-mails que você recebe e os links nos quais você clica, mesmo quando parecem que são provenientes de uma fonte legítima. Se o seu banco (ou alguém que está se passando por seu banco) disser que você precisa fazer algo com sua conta, por exemplo, não clique no link no email (enviar links de login via e-mail não é a melhor prática de segurança). Em vez disso, abra uma nova guia no seu navegador, navegue até o site do seu banco, verifique se o URL está correto e faça login a partir dele. Se você não tiver certeza sobre alguma coisa, entre em contato com seu banco e pergunte se o e-mail que acabou de receber é real. Em alguns casos, isso é tudo o que é necessário para impedir que você visite páginas de phishing e entregue suas credenciais de login a criminosos.

Mantenha o seu software atualizado. Softwares atualizados não podem garantir 100% de segurança, mas é muito mais provável que seja capaz de lidar com as toneladas de novas ameaças de malware que aparecem todos os dias. Navegadores, leitores de PDF, produtos AV e todos os outros programas devem ter suas atualizações automáticas ativadas. É a mitigação de riscos 101.

Ativar autenticação de dois fatores. Como já mencionamos, você nunca sabe quando um administrador de sites preguiçoso colocará sua senha em texto simples em um banco de dados acessível de qualquer lugar do mundo. Quando bandidos encontrá-lo, não haverá nada para impedi-los de sequestrar sua conta. A menos, claro, que você tenha autenticação de dois fatores ativada.

Autenticação de dois fatores significa que, quando você estiver efetuando login, precisará fornecer algo que você sabe (sua senha) e algo que você tem (geralmente, um código temporário que é enviado por email para você ou gerado por um aplicativo em seu smartphone). Se a autenticação de dois fatores estiver ativada, suas credenciais de login serão inúteis para os criminosos porque não terão o código temporário.

O processo de login leva uma fração maior, mas a autenticação de dois fatores adiciona outra camada de segurança que pode ser suficiente para manter suas informações seguras. Infelizmente, não é tão amplamente adotado como deveria ser. A maioria das plataformas principais oferece isso, mas alguns sites ainda não. Reserve um tempo para verificar se está disponível e, se estiver, verifique se está ativado.

Use um gerenciador de senhas. Um aplicativo de gerenciamento de senha é a solução mais fácil para o problema de senha. Os seres humanos são muito previsíveis quando se trata de criar senhas fortes, e quando eles acertam, não são muito bons em lembrá-las.

Um aplicativo dedicado de gerenciamento de senhas, como o Gerenciador de Senhas do Cyclonis, permite que você crie senhas exclusivas para todas as suas contas e elas serão lembradas para você. As informações são acessíveis através de uma única senha mestra e podem ser sincronizadas em todos os seus dispositivos graças à opção de armazenamento na nuvem. Ao mesmo tempo, os recursos adicionais fornecidos pela extensão do navegador transformarão a maneira como você realiza tarefas regulares on-line. É uma maneira conveniente de manter as melhores práticas de senha. Também é grátis.