La aplicación maliciosa de Android que ofrece máscaras de seguridad de Coronavirus actúa como portador de un troyano SMS

Desde el momento en que el coronavirus se convirtió en una amenaza a escala mundial, ha habido una gran cantidad de estafas relacionadas con COVID-19. Mapas maliciosos en línea que lo mantienen al día con la situación global, campañas de correo electrónico no deseado que afirman ser enviadas por organizaciones oficiales, amenazas con el nombre de la cepa Coronavirus, software antivirus falso que supuestamente tiene la capacidad de proteger al usuario del COVID real -19 infección, la lista sigue y sigue. Ahora parece que los delincuentes han adoptado un enfoque diferente. Han convertido las deficiencias médicas en un arma para propagar malware. ¿El resultado? Una aplicación dudosa que promete máscaras protectoras, cuando en realidad, todo lo que hace es infectar su dispositivo con un desagradable troyano.

Table of Contents

La escasez mundial de equipo de protección hace que las personas sean más propensas a las estafas

Debido a la rápida velocidad de propagación de este virus, los hospitales de todo el mundo experimentan el mismo problema: hay una escasez de suministros vitales como medicamentos, equipos y equipo de protección. Esta deficiencia se debe a muchas razones. El pánico masivo hace que las personas se sobrecarguen no solo de una gran cantidad de alimentos, sino también de medicamentos. Estas acciones irracionales tuvieron un impacto negativo en la atención médica en todos los países. Los trabajadores médicos se ven obligados a poner sus vidas en riesgo porque no hay suficientes batas protectoras, máscaras faciales, gafas, etc. Incluso antes de que la OMS declarara que la cepa COVID-19 era una pandemia mundial, las personas se apresuraron a poner las manos en máscaras. y productos antibacterianos como pueden, causando una deficiencia alarmante.

Desafortunadamente, este déficit ha abierto la caja de Pandora. Se sabe que los ciberdelincuentes usan los eventos populares para su ventaja cuando preparan sus ataques maliciosos , por lo que si pensaba que trazarían la línea en algo tan inmoral como explotar una pandemia con fines maliciosos, debería pensar de nuevo. Debido a que la necesidad de máscaras de seguridad es extrema, las personas están buscando desesperadamente una forma de adquirirlas. Ahí es donde los hackers comienzan a planear. Según un descubrimiento realizado por Zscaler, los atacantes han creado una aplicación maliciosa para los usuarios de Android que ofrece una forma de comprar el equipo de protección buscado.

La aplicación maliciosa de Android obtiene acceso a contactos telefónicos como un movimiento inteligente para llegar a más víctimas

"Obtenga seguridad del virus corona usando la máscara facial, haga clic en este enlace, descargue la aplicación y solicite su propia máscara facial - htxp: // coronasafetymask (.) Tk".

Todo comienza con un texto simple como el de arriba. Si muerde el anzuelo y hace clic en el enlace, será redirigido a un portal web, donde se le pedirá que descargue la aplicación. La cuestión es que no descargarás una aplicación útil. De hecho, la aplicación es solo un proveedor de un gusano desagradable que quiere infectar su sistema operativo Android. Una vez instalado, el gusano obtendrá su lista de contactos y les enviará el mismo mensaje de texto sin su conocimiento. Así es como la infección puede llegar a un número máximo de personas en un período corto.

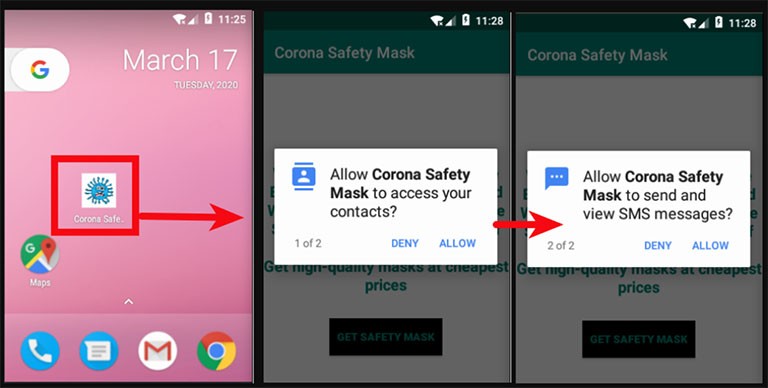

Lamentablemente, la víctima es la que da acceso a dicha información privada. Sin saberlo, por supuesto. ¿O es eso? Cuando abra la aplicación no autorizada, se le pedirá que le proporcione acceso a sus contactos y le permita enviar y ver mensajes SMS (Fig.1). Los usuarios no suelen pensarlo dos veces cuando otorgan permisos de este tipo, por lo que la víctima no tendrá otra opción que permitir ambas solicitudes si desean obtener la máscara de seguridad que desean. En realidad, todo lo que obtendrán es un costoso troyano SMS en su dispositivo Android.

Figura 1: La imagen muestra mensajes emergentes en la aplicación que solicitan permisos del usuario. Fuente: Zscaler

Es más probable que tus contactos crean el mensaje si eres el remitente. Aquí es donde se pone desagradable. Por cada mensaje de texto que el gusano envíe desde su teléfono, se le cobrará lo que su proveedor generalmente le cobra por un solo mensaje de texto. Cuantos más contactos tenga, mayor será su factura. Y si tiene contactos que viven en el extranjero, se le cobrará un extra.

La aplicación puede cambiar las tácticas en el futuro y solicitar a los usuarios que paguen en línea para obtener una máscara de seguridad

El investigador de Zscaler, Shivang Desai, informa que en el futuro, podríamos ver cambios en el comportamiento de la aplicación: "Existe la amenaza de que el malware le pida a la víctima que pague en línea por la máscara y robe la información de la tarjeta de crédito". el equipo no encontró dicha funcionalidad en la aplicación, creen que "la aplicación se encuentra en sus primeras etapas y esta (y otras) funcionalidades se agregarán a medida que se actualice la aplicación".